题目说刷新过的图片,想了好久不明白,然后想到了百度看到过F5隐写

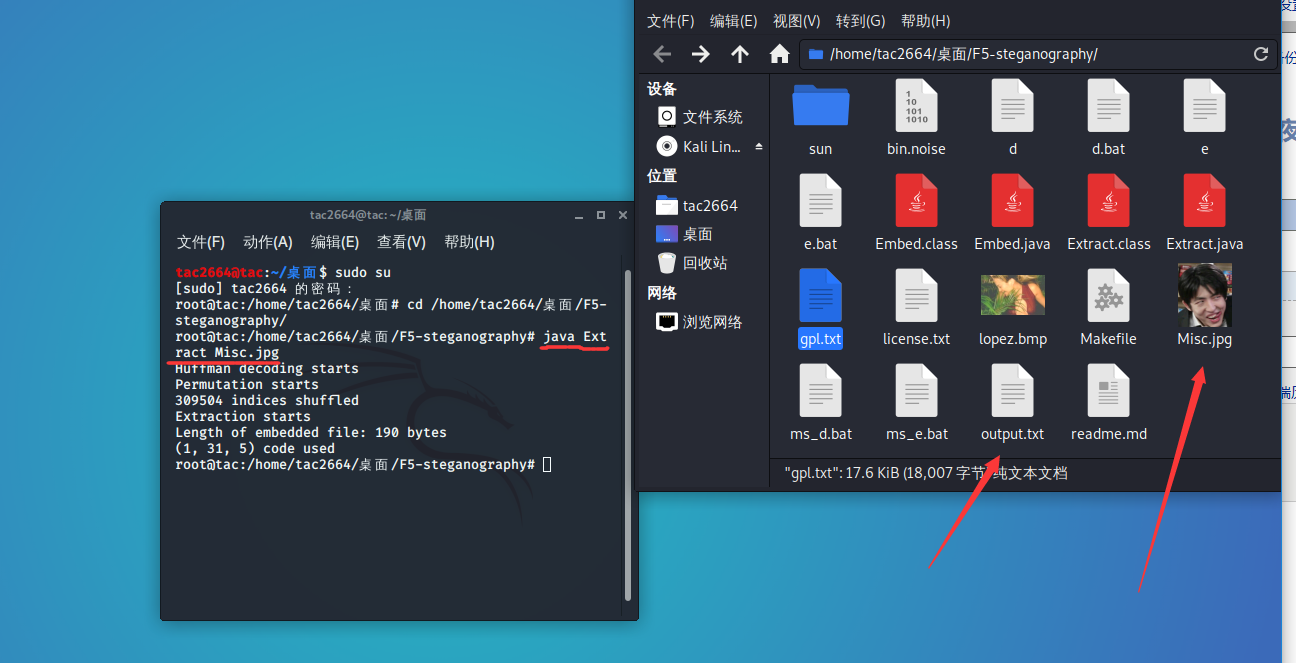

然后直接拖到kali里 利用工具 —— F5-steganography

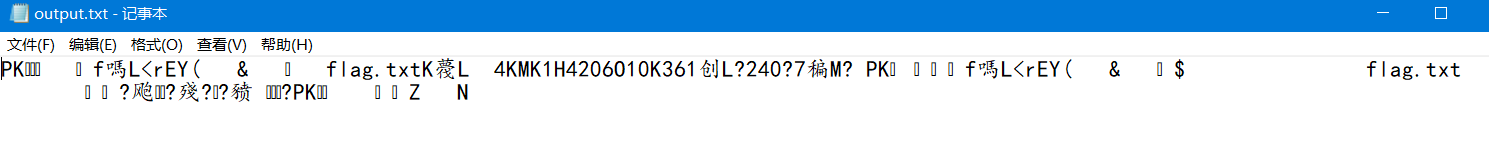

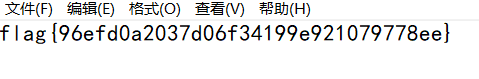

默认将解密出来的内容放置在一个txt文件中,我打开后发现是个zip,(文件头是50 4B 03 04),于是改成.zip,解压发现有密码。用hxd打开后发现是伪加密,修改之后再解压就可以得到flag.txt

附上F5-steganography在kali下的安装使用方法:

git clone https://github.com/matthewgao/F5-steganography

命令执行之后会发现主目录下多了一个F5-steganography文件夹。

以后想要解密的时候输入:

java Extract /图片的绝对路径 [-p 密码] [-e 输出文件]