当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

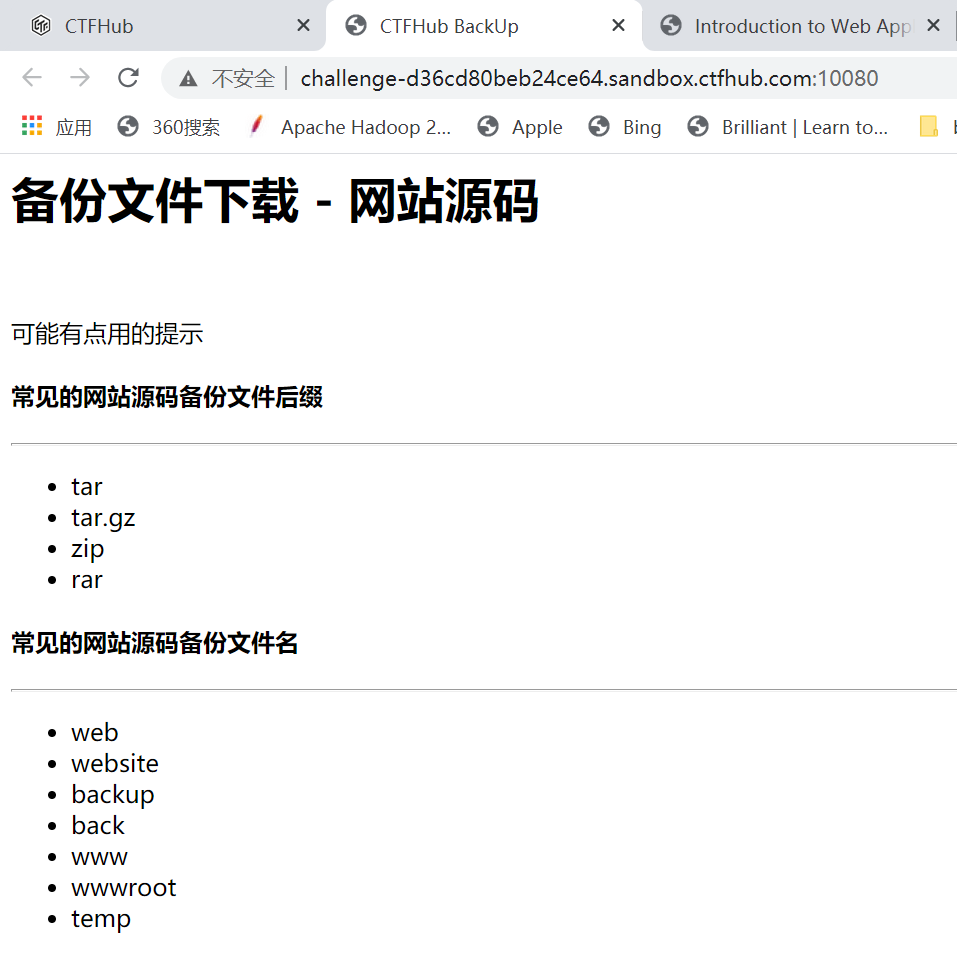

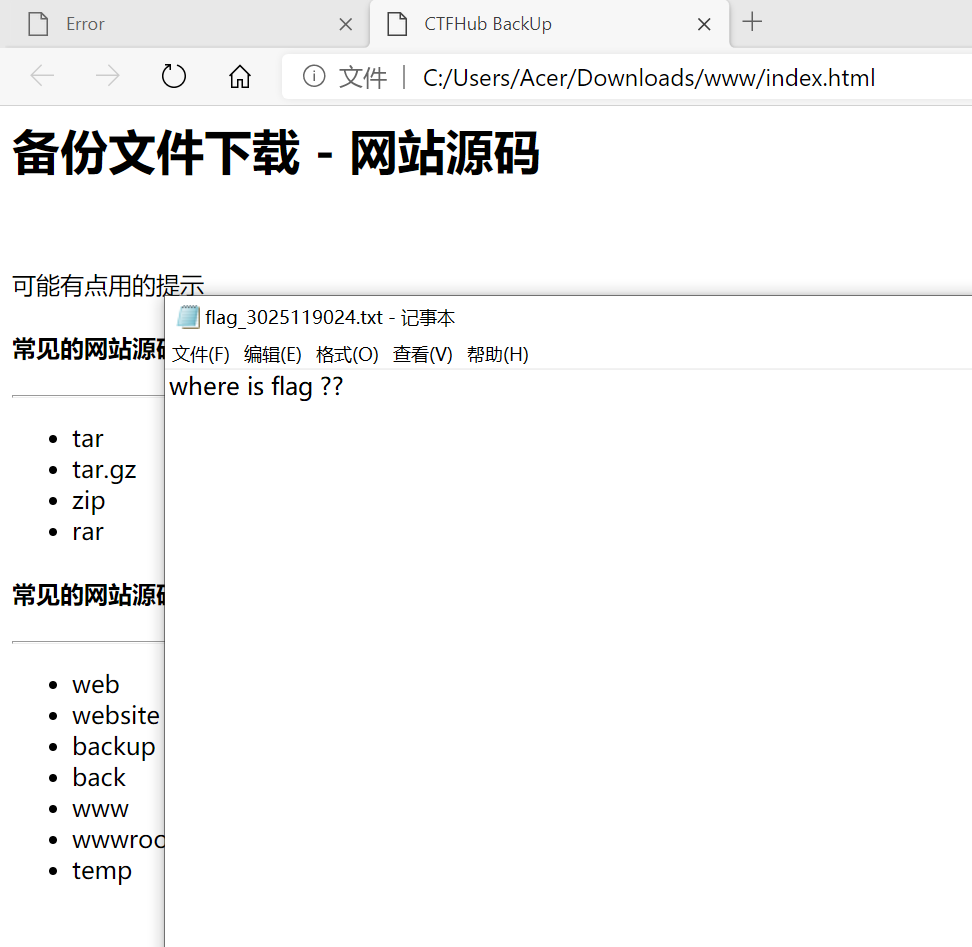

打开练习的靶场,发现给的提示很直白了

那么我直接找一个扫描目录或者爆破路径的工具,即可扫出这类备份文件

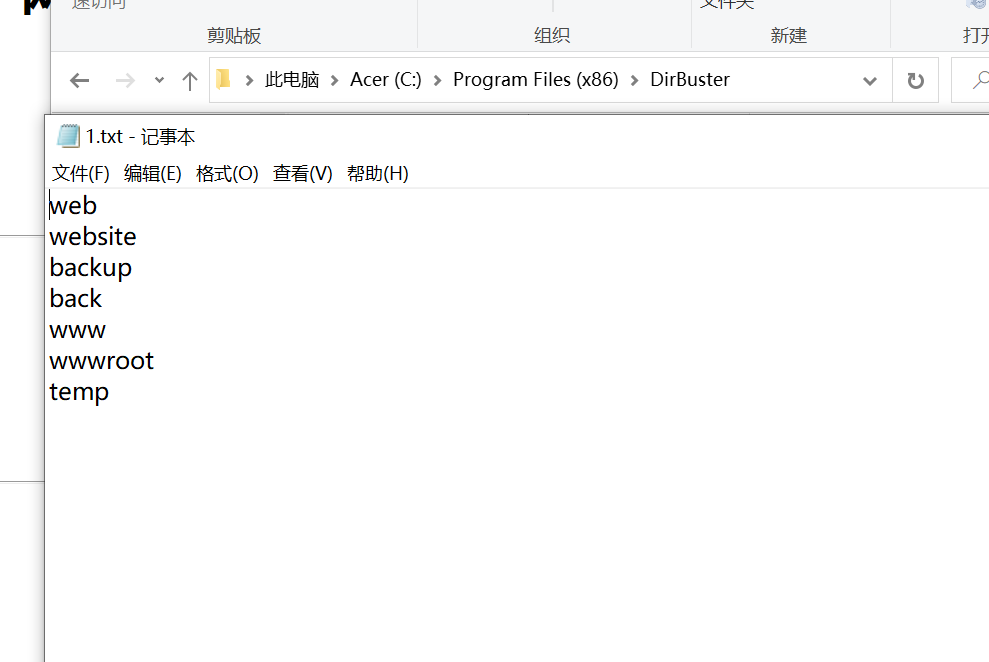

于是我将文件名保存下来,为爆破做准备

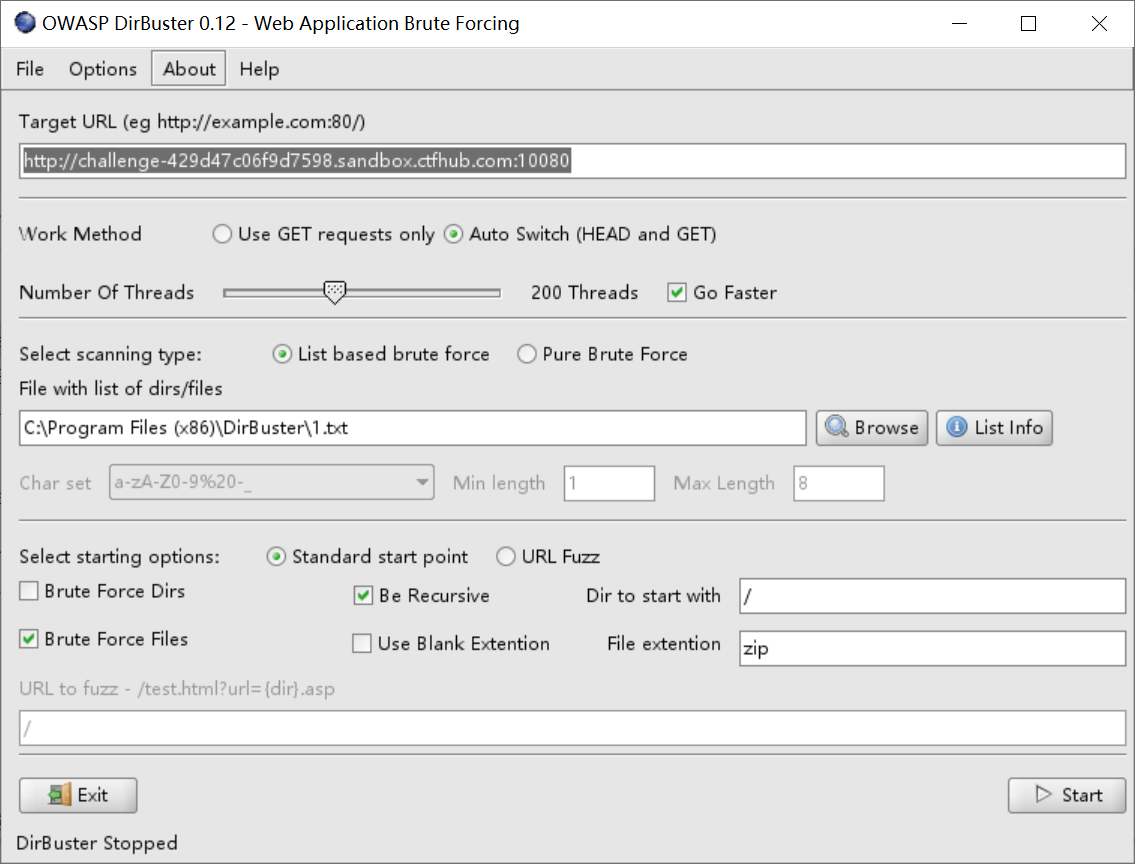

刚好找到了DirBuster这个目录扫描工具,简单粗暴,这类工具的使用方法都是大同小异。

填上目标url地址,扫描线程拉满,再放入之前保存的文件名作为字典,指定路径 / 即当前路径,这类的文件类型只能选一个,所以我只有一个个类型扫描。

很快扫描到文件,响应状态码为200,这个就是网站的备份文件了。

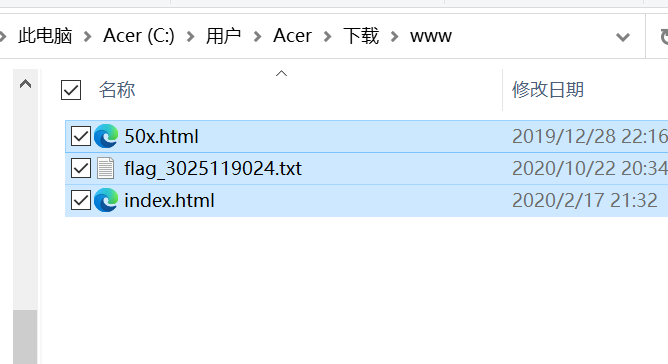

于是我先把这个文件下载了,并解压,得到2个html 1个txt 文件

全部打开以后,可以得知,index即为我们访问的靶场主页,而50x为nginx错误文件,flag文件显示这个调皮了一下

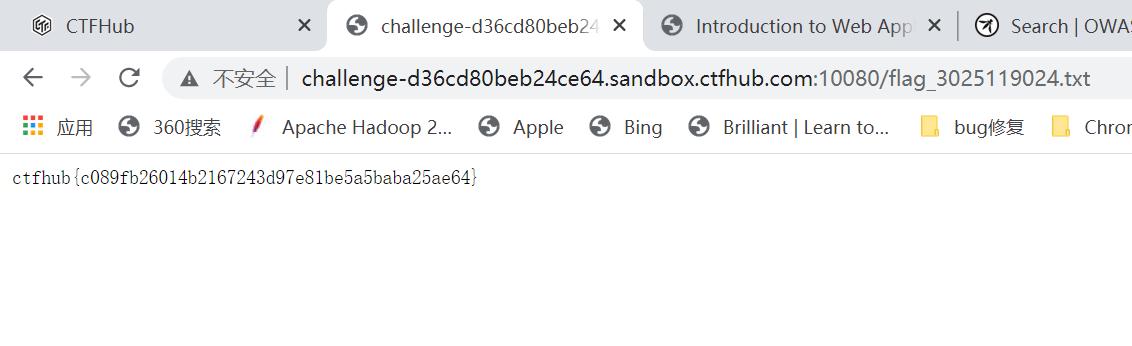

因为三个文件是同一网站路径下,我尝试从浏览器中直接访问这个flag文件,于是成功返回flag