引用:http://www.blogjava.net/heyang/archive/2011/04/05/340330.html

在“用TCPMon验证Web应用的安全性隐患”中谈到,http基本就是明码,如果用嗅探器获得http数据包的话,甚多私密信息都被被截获,下面将记录这一过程。

下文中提到的嗅探器是Wireshark,这是一个优秀的免费软件,您可以从 wireshark官方网站 得到它。

下文中涉及的站点是天涯的用户登录页面(http://passport.tianya.cn/login.jsp),下面实验中要用到已经注册的用户名test_user2010及其密码t123456 .

首先,我们要知道本机的IP地址和点击登录页面的登录按钮后要向他发出http请求的机器的ip地址,前者用ipconfig就能知道,后者的话需要打开网页源码获取响应服务器的网址,再用ping获得其IP地址。请参考下图:

打开网页源码获取响应服务器的网址:

再用ping获得其IP地址:

到这里,我们知道当我们在登录页面输入用户名和密码后,本机192.168.104.173将和221.11.172.202取得联系。

第二步,我们打开Wireshark,让它开始监听网络数据包,当我们点击登录按钮并登录成功后再停止监听。

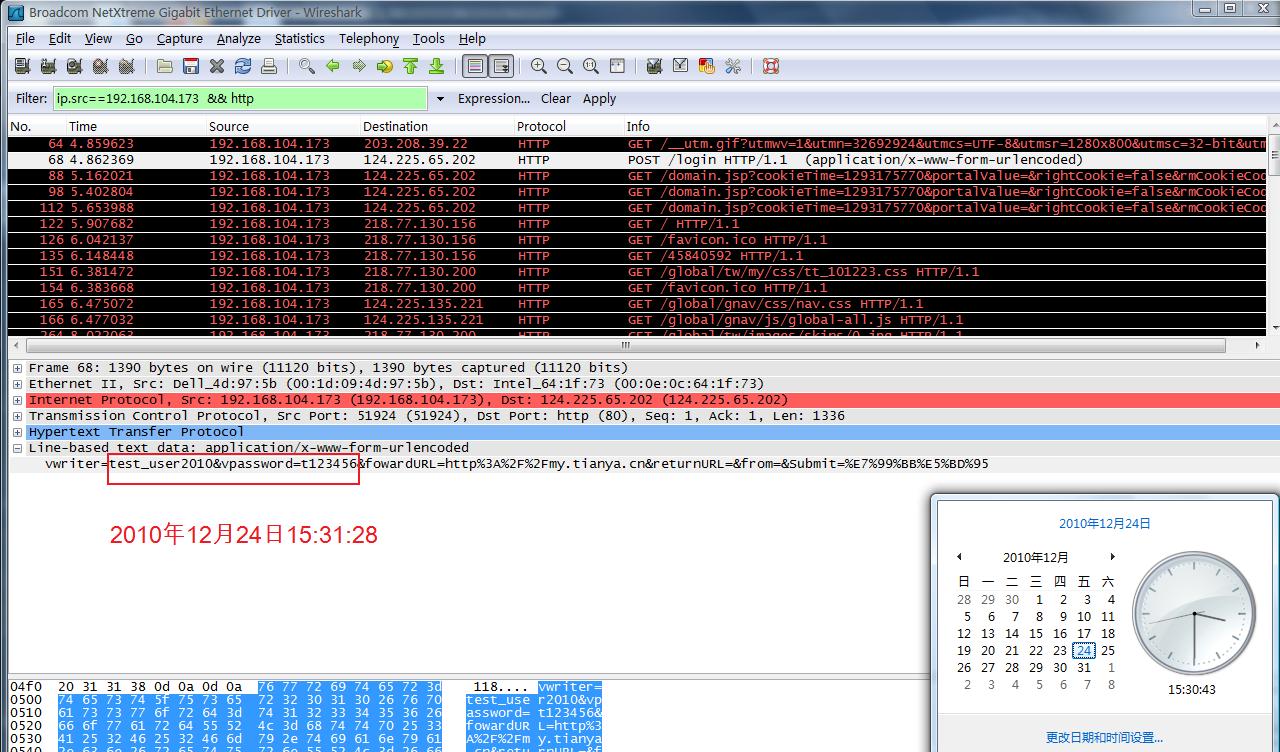

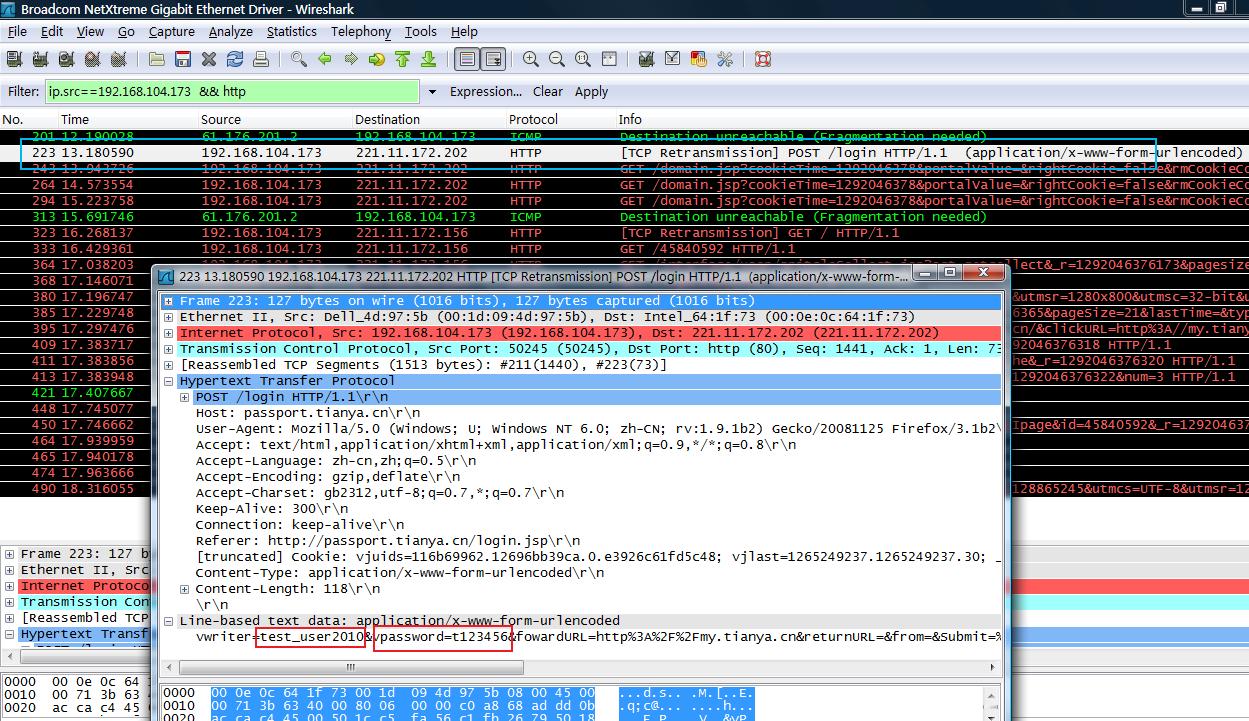

第三步,我们可以从Wireshark的监听结果中去找想要的数据,为了减小范围,我们可以在filter中输入ip.src==192.168.104.173 && http,它表示IP来源是本机IP,使用的协议是http,下面是找到的结果:

在infor一列中,书写有POST /login http/1.1 (application .....)的一行就是点击登录按钮后发出的http请求,这一行在上图中用蓝色框框起来了。

点击这一行,弹出的界面中已经把我们输入的用户名和密码都暴露出来了,上图中用红色框表示。

好了,到这里实验就做完了,它表示以Http为基础的Web世界并不安全,用户名和密码不足以保护您的私密信息,所以,很多网站也需要加强安全措施,您自己也尽量不要把隐私信息放到网上。

最后感谢您看完此文。

附:2010年12月24日的截图