burpsuite是功能强大的web应用集成渗透平台,有很多用途。这次就简单地记录一次使用,得罪哪位请多担待。

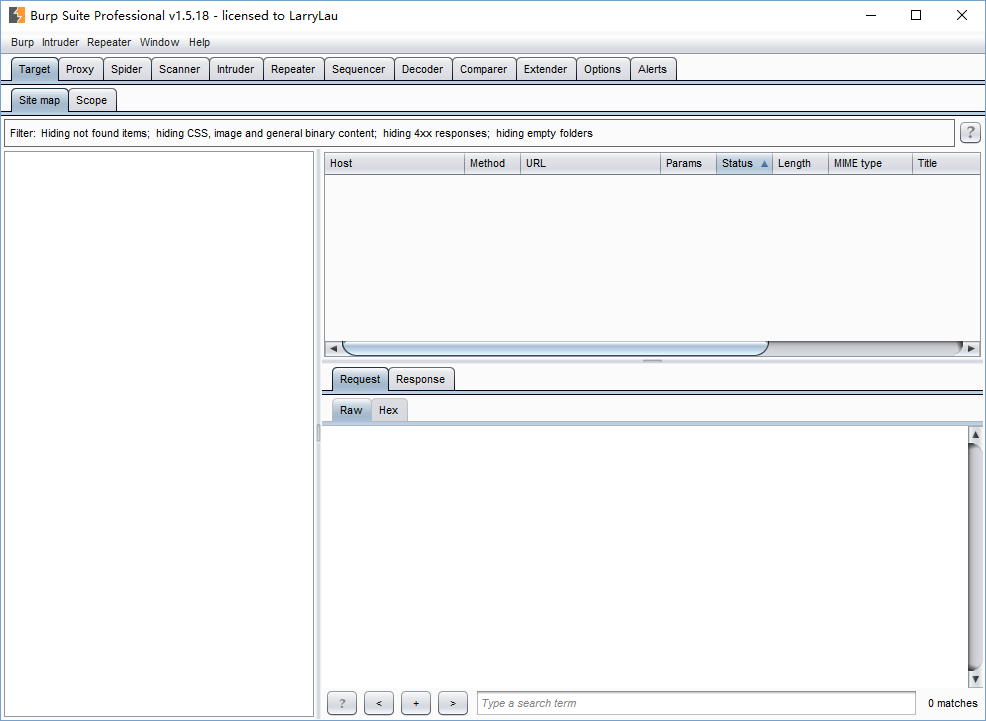

打开burpsuite。记得从BurpLoader.jar打开,虽然没有帅气的欢迎画面,不过至少免去到处去问密钥是什么的尴尬。

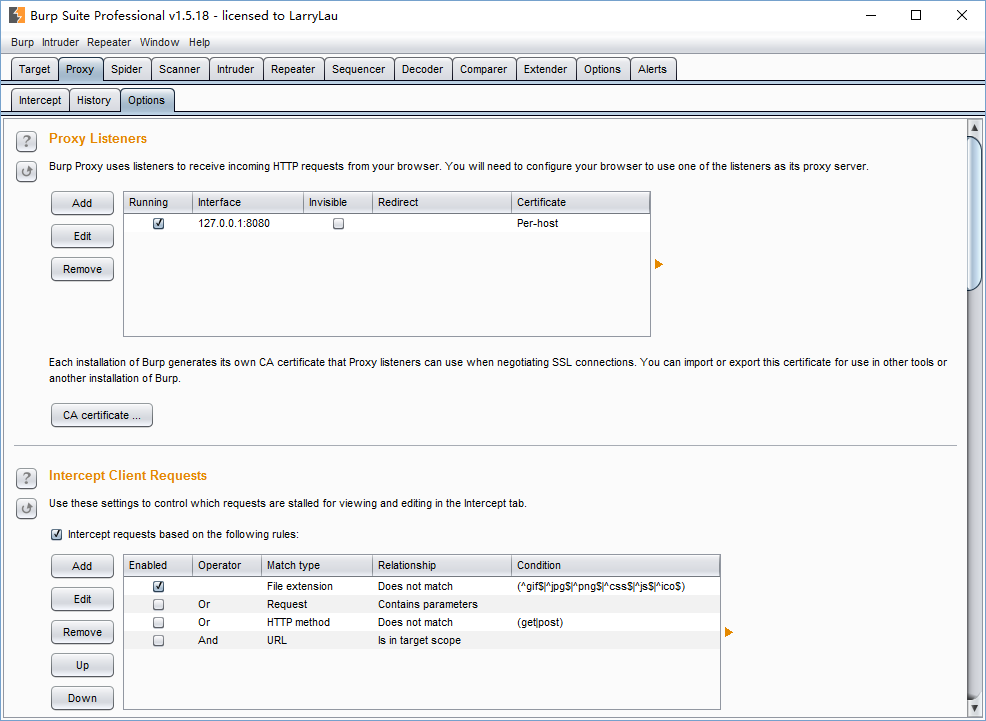

在Proxy-Options选项卡中设置对127.0.0.1:8080端口的监听。另设置浏览器的代理服务器为127.0.0.1:8080(因本机的浏览器没有“Internet选项”,设置代理服务器过程有所不同,在此不做演示)

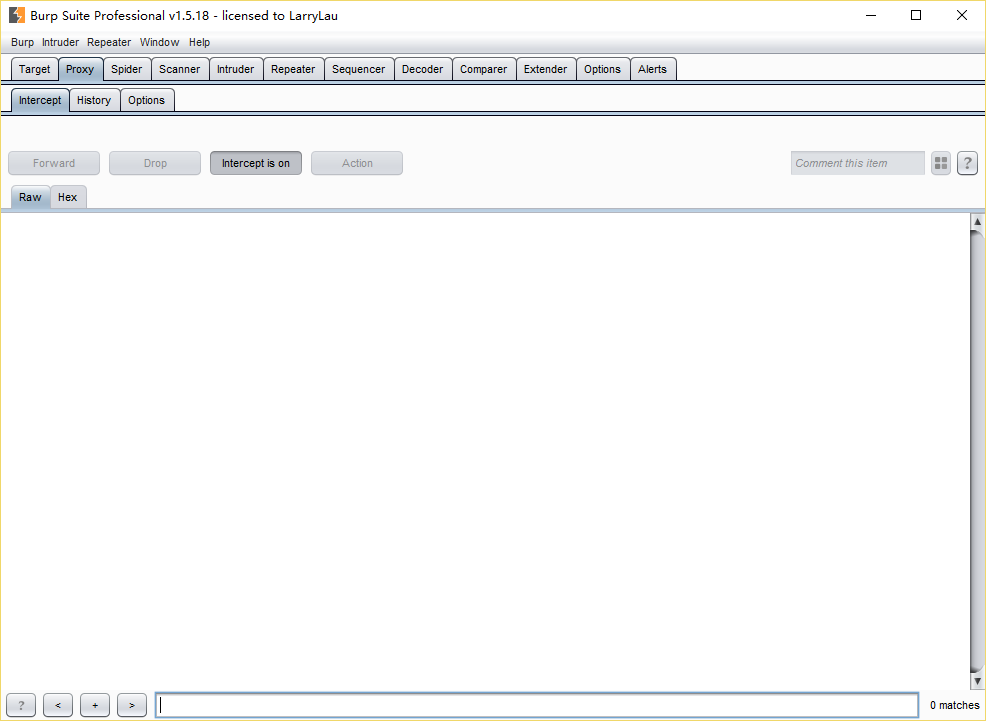

选择Proxy-Intercept选项卡,开启为Intercept is on状态,开始监听。

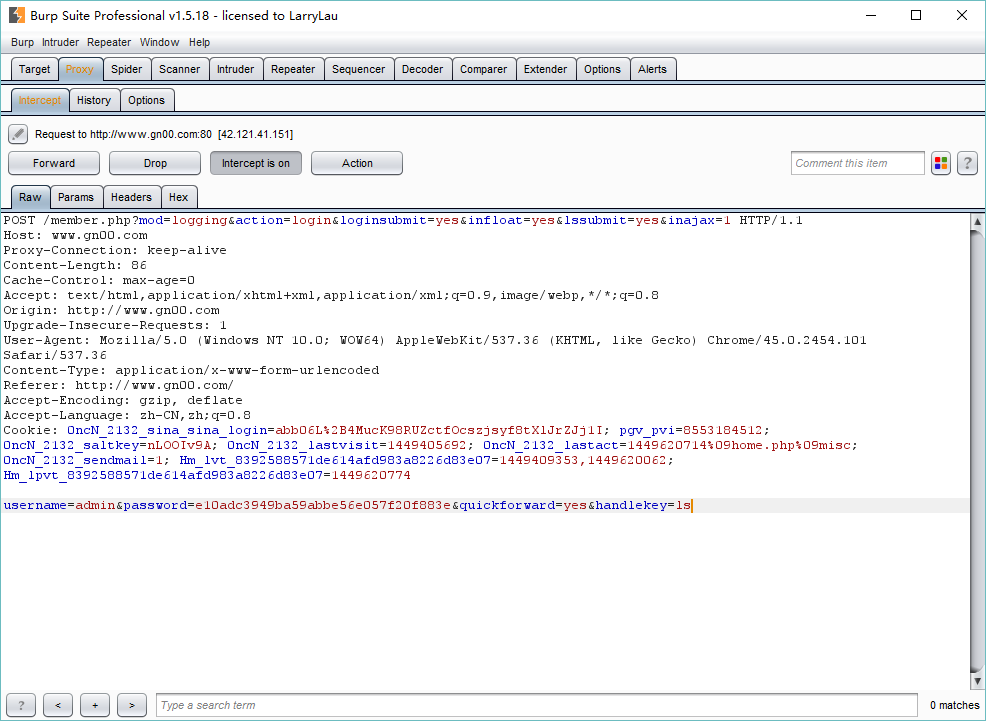

在想要获取账号的站点(本次选择我最喜欢的站点之一,“某宅社区”多有得罪哈,抱歉),随意输入用户名和密码。

单击“登录”后,我们就可以看到我们获取的数据包的全部内容。在这里之前我也有过疑问password为密文是否可以继续完成攻击,经过这几年对工具的使用经验吧,回答是完全可以攻击,反正我们知道我们输入的password是什么,接下来我们换用户名就可以了,要发愁的并不是我们而是服务器。

接下来我们将内容发送给Intruder模块。内容上单击鼠标右键-Send to Intruder

接下来设置发送器,站点已经和原数据包同步,端口80

Positions选项卡中,我们可以设置我们需要替换的内容。替换什么看自己的需求吧,建议是这样的:首先,Clear所有标签。然后选择username后的内容Add,即只选择用户名为替换标签。为什么这么做,之前说过了,密码是密文最好不要再动了。

Payloads选项卡中添加字典,burpsuite自带了8000+用户名字典可供使用。

选项卡Options中还可以设置一些发送器的间隔时间等等,基本上不用修改什么。

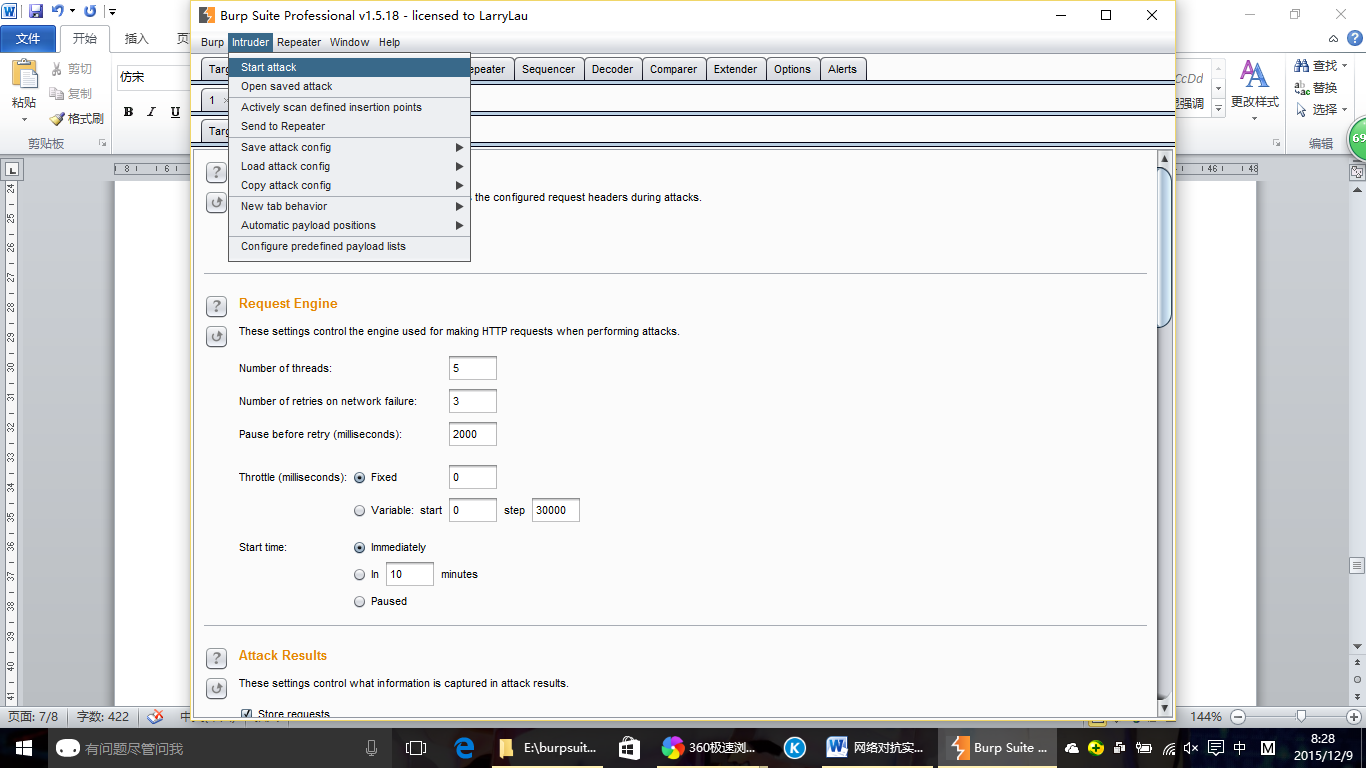

接下来就是Start attack

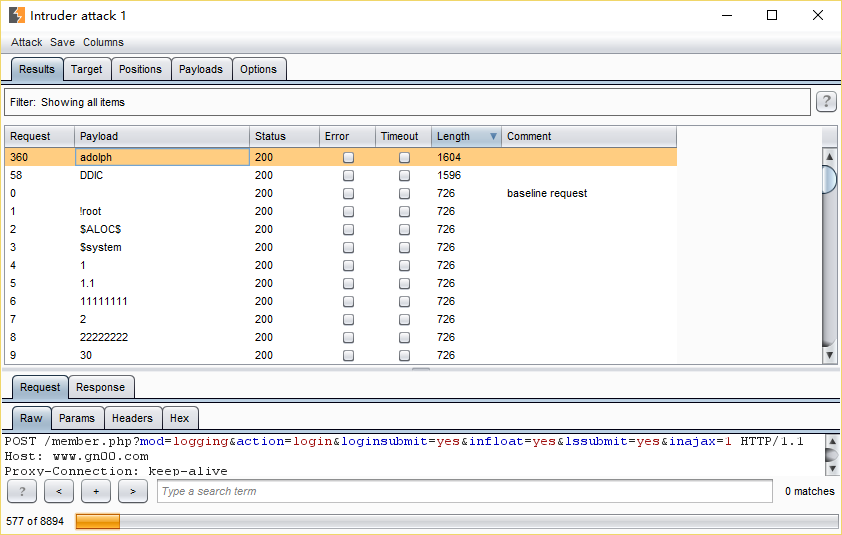

开始攻击,我们可以在过程中对Length进行排序。可以看到短短几秒钟就有几个数据包长度大于其他数据包,没错,它多半就是真正的账户。

选择一个已经获取的用户尝试一下

对对,没错没错,登录成功。(不好意思宅酱~我不是故意的~~)

5.问题与解决:

Burpsuite一直是爱不释手的渗透工具。在接触信息安全有关知识的时候就开始用这个家伙了,真的可谓是所向披靡。可以抓下来自己发送的数据包,可以修改内容,可以随意设置发送的次数。像这样临时“借”来账号看看东西或是为自己喜欢的明星刷票都可以畅快的使用。不用担心什么“一个IP只能投一票”的鬼话~糊弄小孩子的,人家就是做了一个点击一下按钮失效,我们有burpsuite截下来自己的数据包,无限发出去就好了,默默给自己支持的明星刷了3W+票,亲测可行。至于解决的办法嘛,恐怕在是要在服务器端真的需要做强一点。不能单独建立一个数据库检验每一项数据的IP地址或Mac地址,但至少在短时间内限定一下来自某一IP的发送速度嘛~能想到的就这么多,有兴趣的可以找我要Burpsuite.