2018-02-02

PWN

装了Qira PWNTools peda

https://github.com/BinaryAnalysisPlatform/qira

https://github.com/longld/peda

pwn题目 给的提示 NC XXXX.XXXXX port

Buffer Overflow

程序本身没有正确检查输入数据的大小,造成攻击者可以输入比buffer还要大的数据,使得超出的部分覆盖ch

程序的其他部分,影响程序运行。

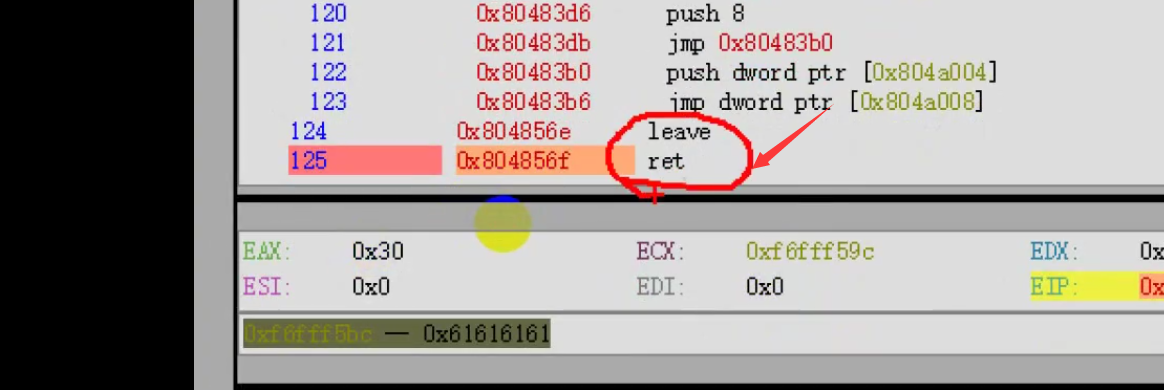

我们需要做的是覆盖返回地址和控制参数。

要做的两件事

1.offset 利用qira

2.覆盖RET 构造shellcode

Return Oriented Programming ROP

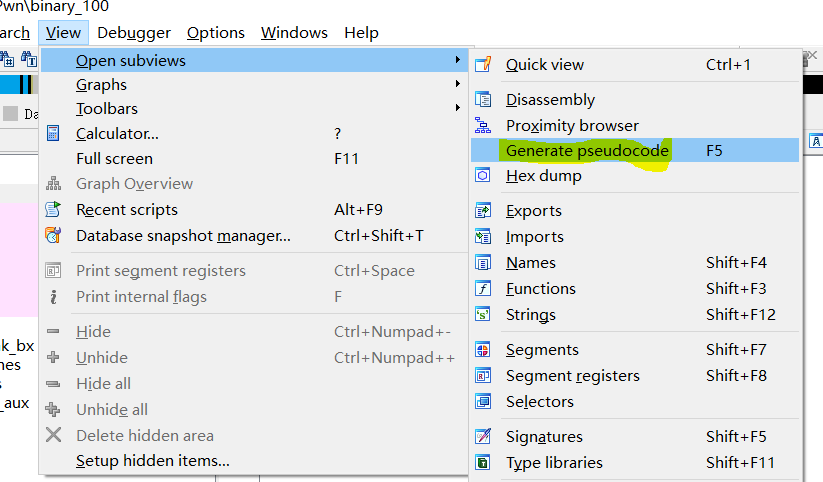

IDA Pro使用

32和64并非针对操作系统,而是打开的程序为32位或64位。

打开选ELF模式,然后可以先看伪代码

双击可进入函数

qira -s ./pwnfile

会开一个端口,nc连接 nc localhost port

然后在输入URL:虚拟机地址:端口号

vi pwn.py

有固定的套路

from pwn import *

r=remote('127.0.0.1',4000)

r.sendline('a*32',p32(0xshell))//shell的地址在IDA的function中看