写在前面

平台:pikachu 下载地址:https://github.com/zhuifengshaonianhanlu/pikachu

BurpSuite intruder attack-type 4种爆破模式:

Sniper 单参数爆破,多参数时同一个字典按顺序替换各参数,总之初始值有一个参数不变

Battering ram 多参数同时爆破,但用的是同一个字典

Pichfork 多参数同时爆破,但用的是不同的字典

Cluster bamb 多参数做笛卡尔乘积模式爆破

关于token:

token主要用来防御csrf,而无法防止暴力破解,这是因为将一个随机产生的token加入请求之后,每次请求token都会改变,csrf攻击者只能窃取受害者的cookie却不能伪造当次请求的token,token无法防止暴力破解的原因是token每次都会随页面返回到前端,攻击者只要想办法自动化获得前端的token即可进行暴力破解攻击。

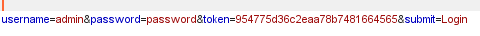

抓包发现有token参数

将Attack type更改为Pichfork,即多参数同时爆破,使用不同的字典

将username,password,token设置为变量,并分别为前两个变量设置字典

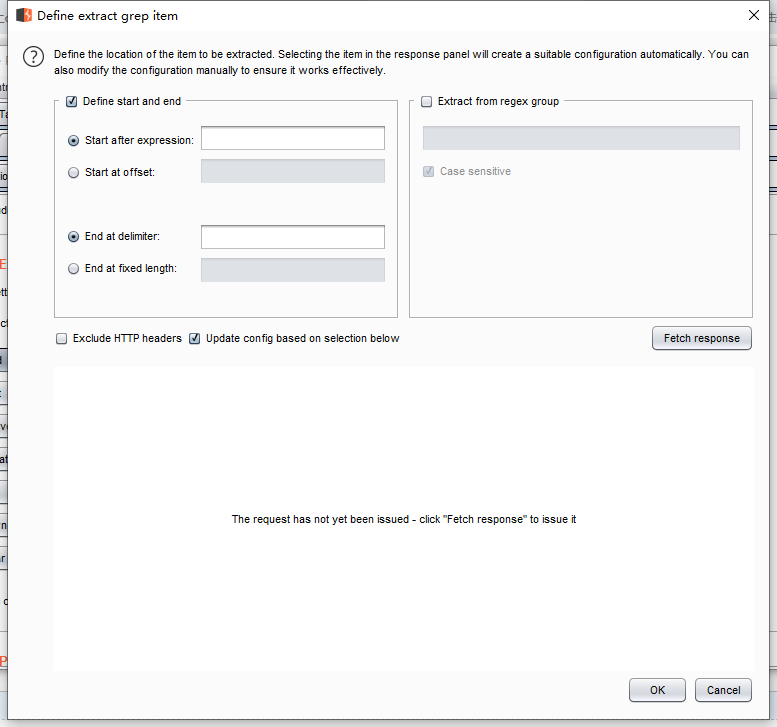

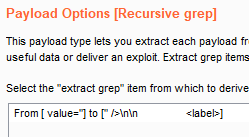

对于第三个参数,在option中找到grep -Extract然后点击add

Grep -Extract:这个设置能够被用来通过请求返回的信息来获取有用的信息供你使用。也就是说,可以通过它来获得每次请求后返回的token,关联到payload中进行暴力破解。

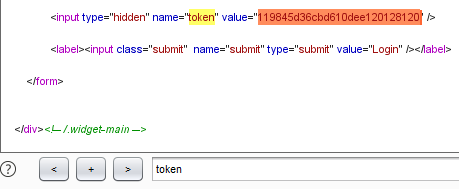

点击fetch response,查找token,找到token值所在位置

ok 这里勾上

将第三个变量的Payload type选择成Recursive grep,下面自动出现刚刚选中的信息

这样就设置完毕了,需要注意的是burp的Pichfork爆破模式只能进行单线程的爆破,因此将线程改为1

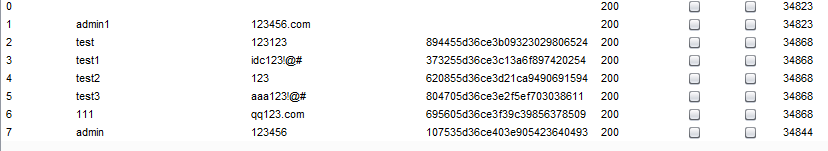

开始爆破