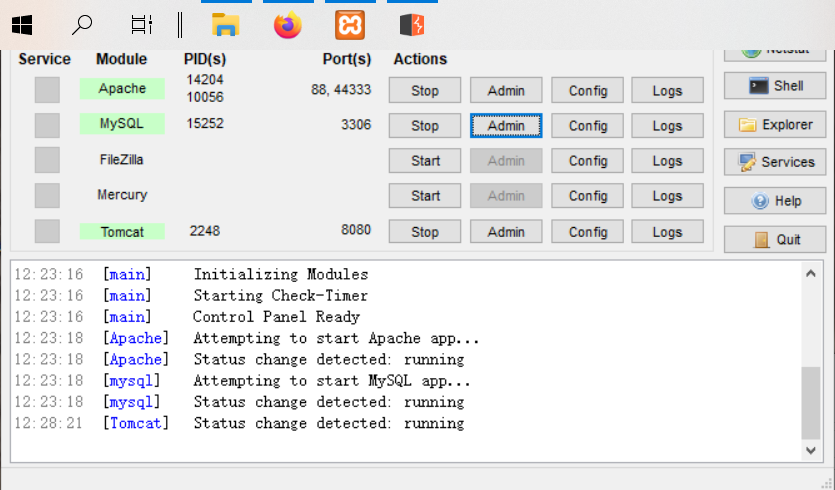

1 首先打开XAMMP与burpsuite

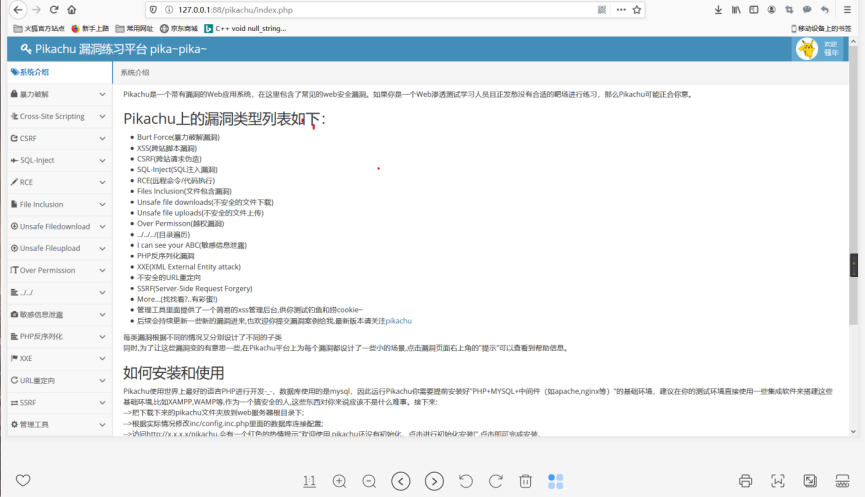

2 打开游览器输入127.0.0.1:88进入pikachu,(由于我的端口有80改成88所以输入127.0.0.1:88要是没有更改80只需要输入127.0.0.1即可)

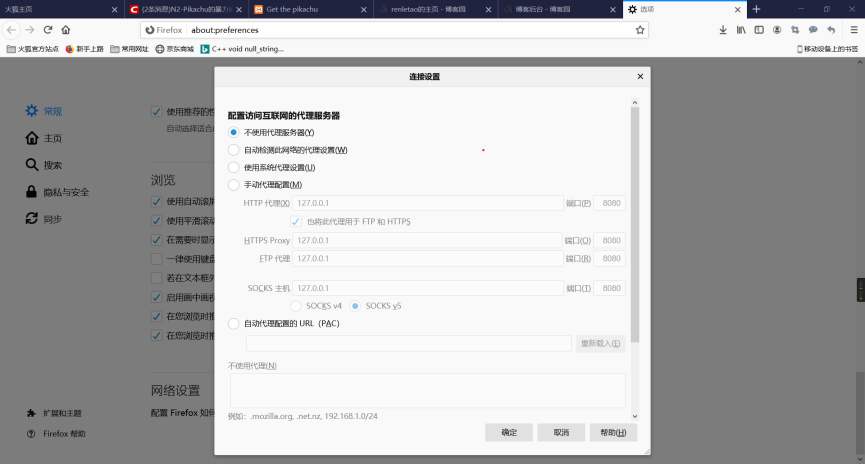

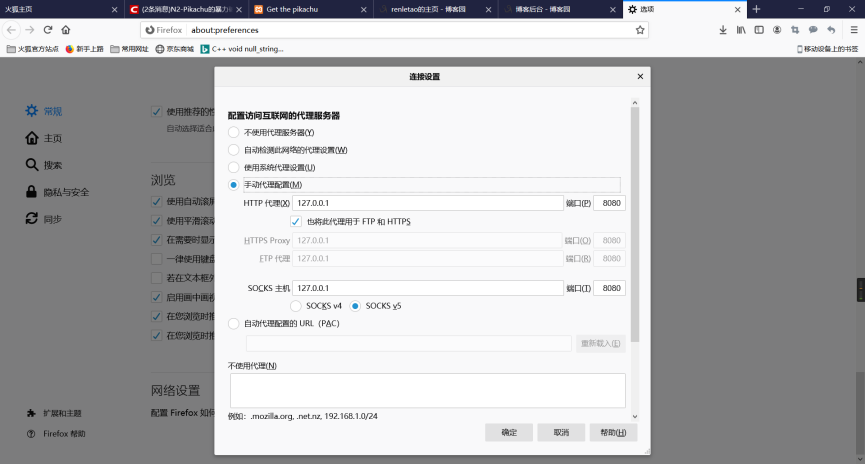

3 打开浏览器,设置代理,首先找到游览器的链接设置将不使用代理服务器改成手动代理配置修改配置如下

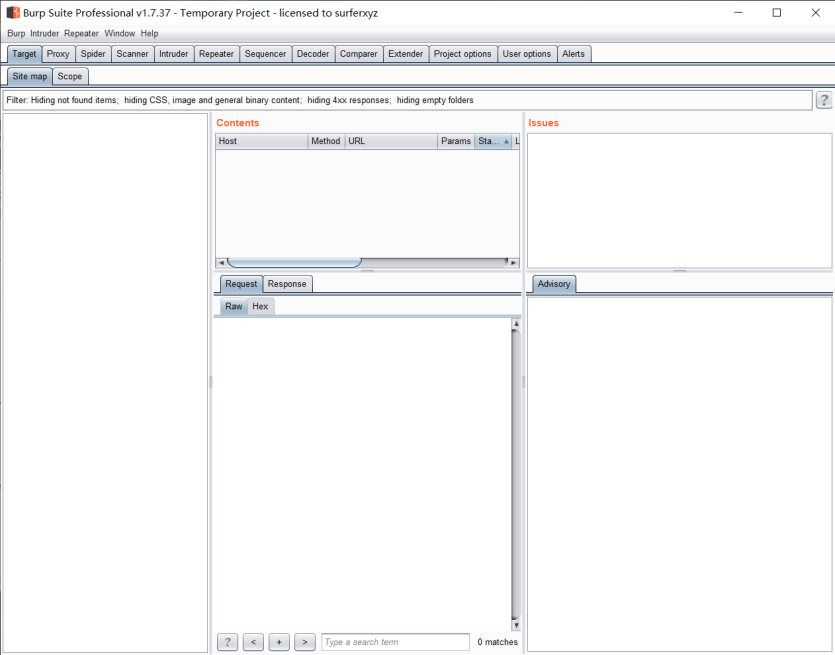

4 打开burpsuite的Proxy,点击intercept is on 点击修改成 intercept is off

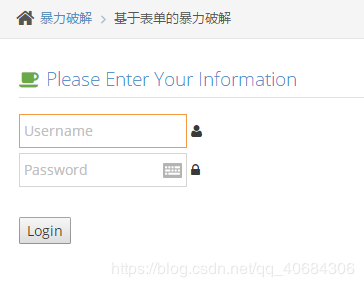

打开pikachu平台的第一个,表单破解

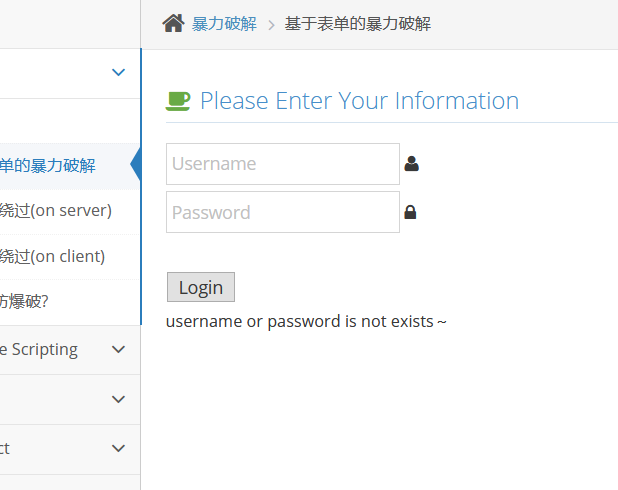

5 随便输入一个账号和密码会有显示

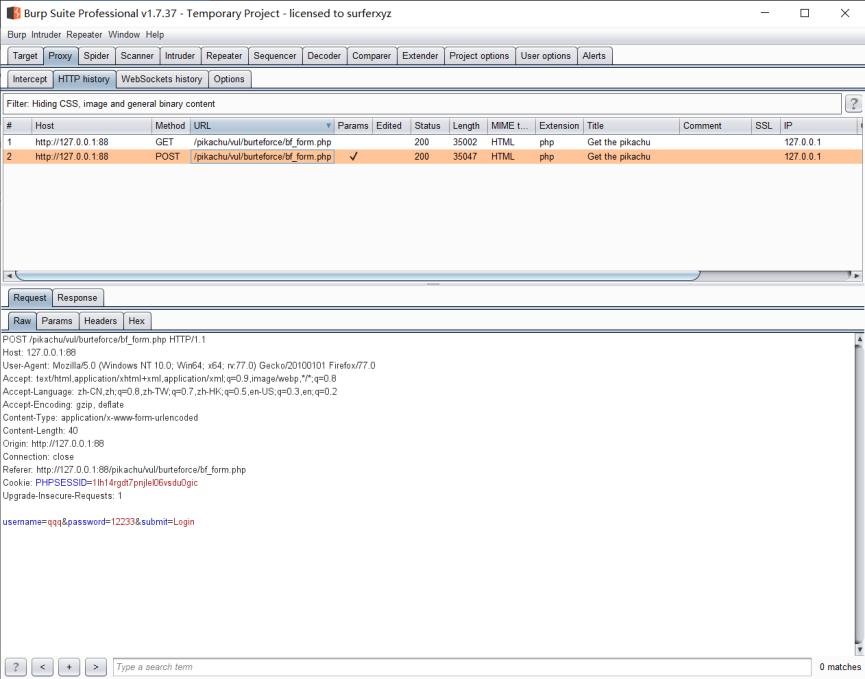

6 打开HTTP history,找到自己抓到的包,查看底部username和password部分,发现只有两个数据输入

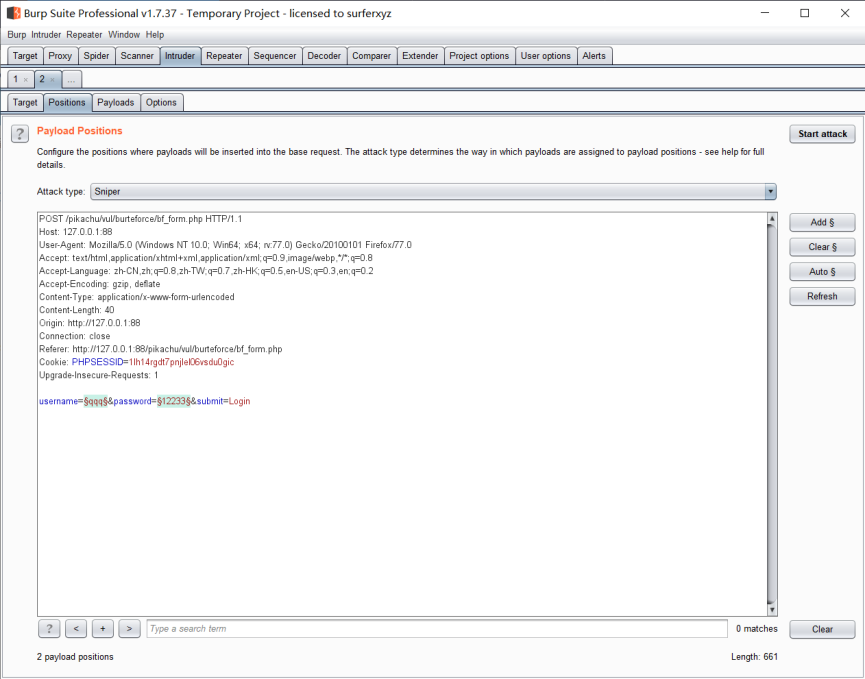

7 右键点击这条历史,点击发送到send to intruder,然后找到intruder点击positions,选择Attack type中的最后一项

点击clear,然后点击add将账号与密码设置成变量

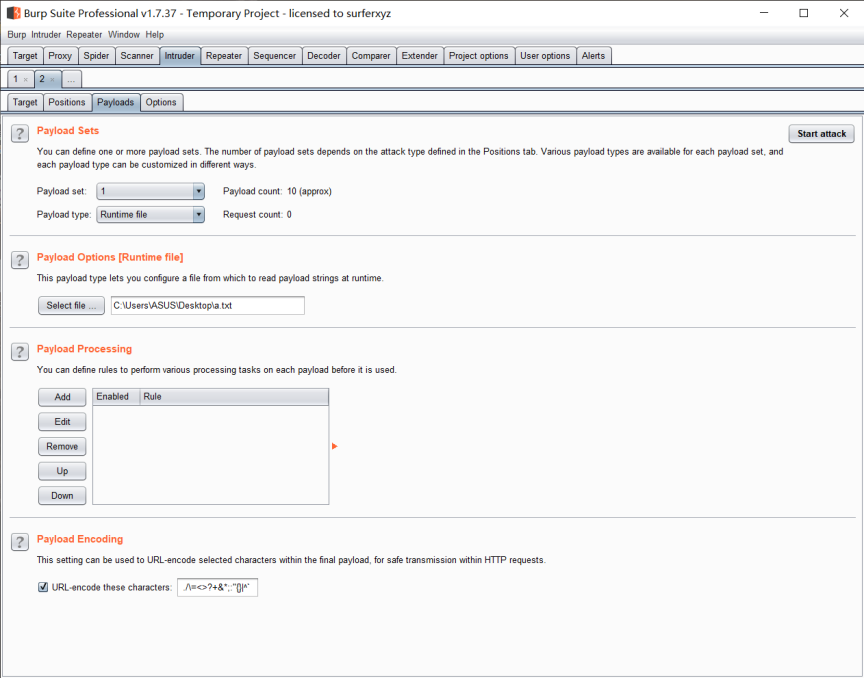

8 点击Payloads,选择Payload type的Runtime file选项,选择账号的字典,同理,点击payload set,选择2,重复操作,选择密码字典。

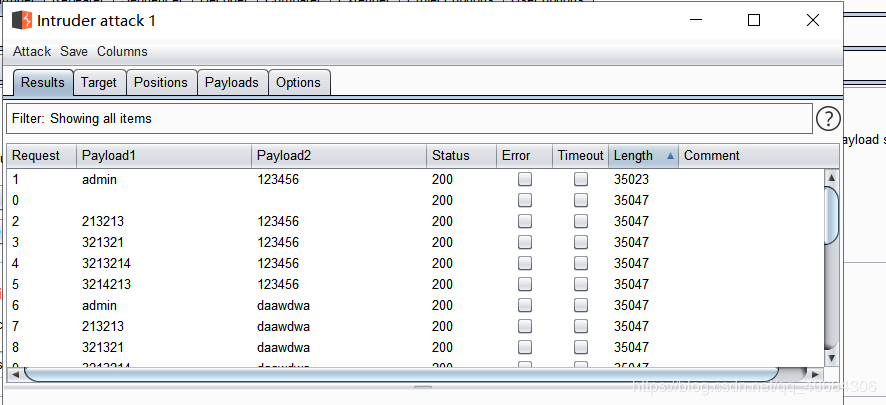

9 点击 start attack,开始

点击length,找到错误length不同的那条,查看数据1,2,用数据到网页测试就这样可以登录成功了

基于表单的暴力测试就完成啦!