安全计算环境-网络设备

安全管理中心针对整个系统提出了安全管理方面的技术控制要求,通过技术手段实现集中管理;涉及的安全控制点包括系统管理、审计管理、安全管理和集中管控。以下以三级等级保护对象为例,描述安全管理中心各个控制要求项的检查方法、检查对象和期望结果等。

边界内部称为“安全计算环境”,通常通过局域网将各种设备节点联结起来,构成复杂的计算环境。构成节点的设备包括网络设备、安全设备、服务器设备、终端设备、应用系统和其他设备等,涉及的对象包括各类操作系统、数据库系统、中间件系统及其他各类系统软件、应用软件和数据对象等。对这些节点和系统的安全防护构成了“一个中心,三重防御”的纵深防御体系的最后一道防线。

安全计算环境针对边界内部提出了安全控制要求,主要对象为边界内部的所有对象,包括网络设备、安全设备、服务器设备、终端设备、应用系统、数据对象和其他设备等,涉及的安全控制点包括身份鉴别、访问控制、安全审计、入侵防范、恶意代码防范、可信验证、数据完整性、数据保密性、数据备份与恢复、剩余信息保护和个人信息保护。

本章将以三级等级保护对象为例,描述安全计算环境各个控制要求项的测评内容、测评方法、证据、案例等。

一、路由器

路由器是沟通外部网络和内部网络的桥梁,是整个系统对外安全防护的前沿岗哨。根据《信息安全技术 网络安全等级保护测评要求》(以下简称为《测评要求》),身份鉴别、访问控制、安全审计、入侵防范、可信验证的相关要求应当具体落实到路由器的检查项中。本节将从身份鉴别、访问控制、安全审计、入侵防范、可信验证五个方面描述路由器在检查过程中的关注点。

控制点

1.

身份鉴别

为确保路由器的安全,必须对路由器中的每个运维用户或与之相连的路由器进行有效的标识与鉴别。只有通过鉴别的用户,才能被赋予相应的权限,进入路由器,并在规定的权限范围内操作。

a)

安全要求:应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换。

要求解读:一般来说,用户登录路由器的方式包括利用控制台端口通过串口进行本地连接登录、利用辅助端口(AUX)通过调制解调器进行远程拨号连接登录、利用虚拟终端(VTY)通过TCP/IP网络进行远程Telnet登录等。无论采用哪一种登录方式,都需要对用户身份进行鉴别,口令是路由器用来防止非授权访问的常用手段,是路由器自身安全的一部分。因此需要加强对路由器口令的管理,包括口令的设置和存储(最好的口令存储方法是保存在TACACS+或RADIUS认证服务器上)。管理员应当依据需要,为路由器相应的端口添加身份鉴别所需的最基本的安全控制机制。

在一台路由器中,不允许配置用户名相同的用户。同时,要防止多人共用一个账户。应实行分账户管理,为每名管理员设置单独的账户,避免出现问题后不能及时进行追查的情况发生。

为避免身份鉴别信息被冒用,可以通过采用令牌、认证服务器等加强对身份鉴别信息的保护。如果仅基于口令进行身份鉴别,则应保证口令复杂度,满足定期更改口令的要求。

可以使用“service password-encryption”命令对存储在配置文件中的所有口令和类似数据进行加密,以避免攻击者通过读取配置文件获取用户口令的明文。

检查方法

1. 核查是否在用户登录时采用了身份鉴别措施。

2. 核查用户列表,测试用户身份标识是否具有唯一性。

3. 查看用户配置信息或访谈系统管理员,核查是否存在空口令用户(应为不存在)。

4. 核查用户鉴别信息是否满足复杂度要求并定期更换。

期望结果

1. 情况如下。

路由器使用口令鉴别机制对登录用户进行身份标识和鉴别。

在用户登录时提示输入用户名和口令。以错误口令或空口令登录时提示登录失败,证明了登录控制功能的有效性。

路由器中不存在密码为空的用户。

2. 身份认证,示例如下。

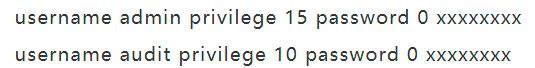

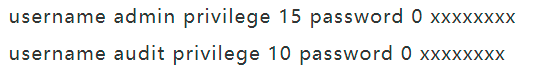

Cisco路由器:输入“show run”命令,存在如下类似用户列表配置。

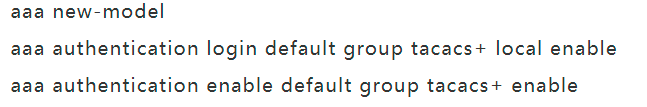

也可以启用AAA服务器进行身份认证。

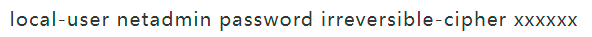

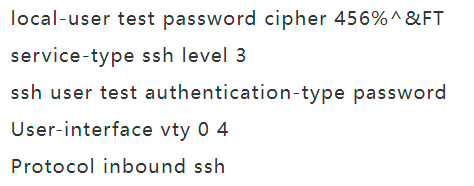

华为/H3C路由器:输入“display current-configuration”命令,存在如下类似用户列表配置。

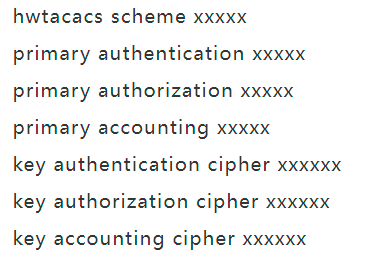

也可以启用AAA服务器进行身份认证。

3. 用户口令情况,示例如下。

Cisco路由器:输入“show run”命令,存在如下类似配置。

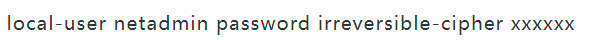

华为/H3C路由器:输入display current-configuration命令,查看是否存在如下类似配置:

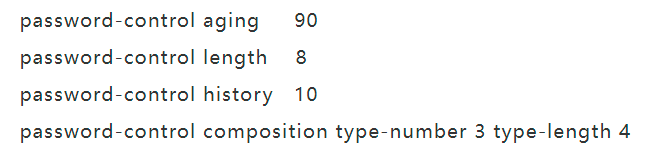

4. 口令由数字、字母、特殊字符组成。口令长度大于8位。口令更换周期一般为3个月。

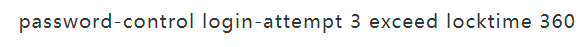

H3C路由器:输入display password-control,存在如下类似配置。

b)

安全要求:应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施。

要求解读:对路由器,可以通过配置结束会话、限制管理员的最大登录失败次数、网络连接超时自动退出等多种措施实现登录失败处理功能。例如,可以利用“exec-timeout”命令,配置虚拟终端VTY的超时参数。防止空闲任务占用VTY,从而避免恶意攻击或远端系统意外崩溃导致的资源独占。再如,设置管理员最大登录失败次数,一旦该管理员的登录失败数超过设定的数值,系统将对其进行登录锁定,从而防止非法用户通过暴力破解的方式登录路由器。

检查方法

1. 核查是否配置并启用了登录失败处理功能;如果网络中部署了堡垒机,则先核查堡垒机是否具有登录失败处理功能。如果网络中没有部署堡垒机,则核查设备是否默认启用了登录失败处理功能,例如登录失败3次即退出登录界面。

2. 核查是否配置并启用了非法登录达到一定次数后锁定账户的功能。

3. 核查是否配置并启用了远程登录连接超时自动退出的功能。

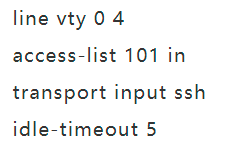

以华为路由器为例,设置超时时间为5分钟,输入“display current-configuration”命令,在VTY下查看是否存在如下类似配置。

期望结果

1. 网络设备默认启用登录失败处理功能。

2. 堡垒机限制非法登录(达到一定次数后进行账户锁定),或者有如下情况。

-

H3C路由器:输入display password-control,存在如下类似配置。

-

Cisco、华为路由器连续登录5次即锁定10分钟。

3. 堡垒机启用了远程登录连接超时自动退出的功能,或者有如下情况。

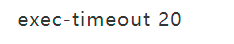

Cisco路由器:输入show run命令,存在如下类似配置。

-

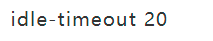

华为/H3C路由器:输入display current-configuration命令,存在如下类似配置。

c)

安全要求:当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听。

要求解读:在对网络设备进行远程管理时,为避免口令传输过程中被窃取,不应当使用明文传送的Telnet服务,而应当采用SSH、HTTPS等加密协议等方式进行交互式管理。

检查方法

核查是否采用加密等安全方式对系统进行远程管理,以防止鉴别信息在网络传输过程中被窃听。如果网络中部署了堡垒主机,则先核查堡垒机在进行远程连接时采用何种措施防止鉴别信息在网络传输过程中被窃听(例如SSH等方式)。

期望结果

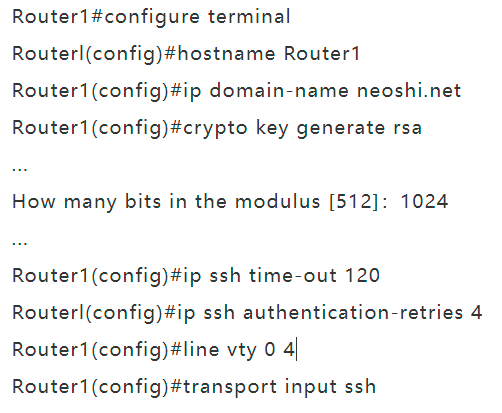

Cisco路由器:输入show run命令,存在如下类似配置。

华为/H3C路由器:输入display current-configuration命令,存在如下类似配置。

d)

安全要求:应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

要求解读:采用组合的鉴别技术对用户进行身份鉴定是防止欺骗的有效方法。在这里,两种或两种以上组合的鉴别技术是指同时使用不同种类的(至少两种)鉴别技术,且其中一种鉴别技术至少应使用密码技术来实现。

检查方法

询问系统管理员,了解系统是否采用由口令、数字证书、生物技术等中的两种或两种以上组合的鉴别技术对用户身份进行鉴别,并核查其中一种鉴别技术是否使用密码技术来实现。

期望结果

至少采用了两种鉴别技术,其中之一为口令或生物技术,另外一种为基于密码技术的鉴别技术(例如使用基于国密算法的数字证书或数字令牌)。