近来上了一个站点,明显360安全卫士警告有危险,应该是一个discuss论坛给人家注入,我以为有360抵挡就一路直入,谁知道情况出现了。刚开始没有什么特别.但接下来出现

1\系统开机后明显感觉进程多了,开机时间长了很多,基本要3.5-4分钟(win2003).我平时1.5分钟.alt+ctrl+del明显看到不少进程,特别是svchost.exe.每次开机多一个svchost.exe.后来的多天测试还发现svchost.exe占用的内存是一样的(类似10个有6个一样).

2\我到系统服务处看MS Driver Management Service的服务有几个(正常是一个的),以后每开机一次就多一个该服务.我点击该服务右键->属性,发现服务名称处只有一个MS Driver Management Service的服务能看到正确,其他的MS Driver Management Service全部是乱码.哇郁闷啊.

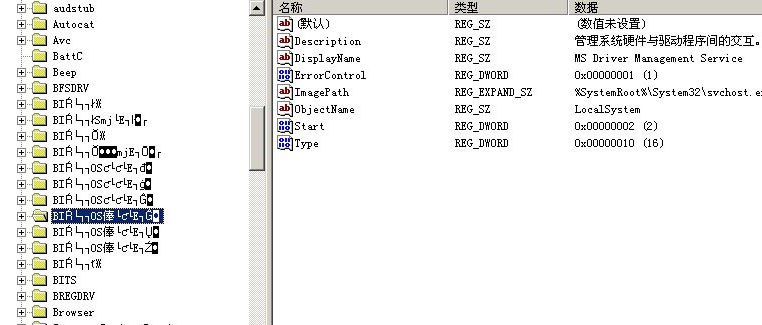

到注册表HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services,看看,好多对应乱码的服务啊。

我有一个发现.

a\看里面的enum目录,明显看到一个项目路径为program files/data.dll 我怀疑就这东西搞怪.所以,先把该注册表中对应乱码的服务删除,不怕啦.

b\然后到删除c盘中program files中的data.dll

我认为没有事了。但是还是一样的情况.哇.我好郁闷啊.好象机器给人装了个后门.

后来,我还是继续研究,发现重新启动后,data.dl不见了,也不会自动生成。于是,早再一次进行以上操作,删注册表的项,然后alt+ctrl+del停止大部分的svchost.exe服务,再到系统服务里面禁止该服务的自动运行.

效果:经过两天测试,效果不错,没有再发生了.开机1.5分钟,也没有服务自动增加了。呵呵。辛苦了我5天去研究,星期六日两天也挂着这件事.终于在星期一搞好了。对了.说说svchost.exe吧.

上网搜索了一下:找到如下(不过,我全部试过,没有作用,但有提示作用,特别是注册表段)

svchost.exe清除办法

在开始菜单的运行中输入cmd,出现命令行提示,输入命令“tasklist /svc >c:.txt”(例如:C:\Documents and Settings\Administrator>tasklist /svc >c:.txt),就会在C盘根目录生成1.txt文件,打开1.txt可以看到如下内容:

查找svchost.exe的PID值和服务名称。

图像名 PID 服务

========================= ====== =============================================

System Idle Process 0 暂缺

System 4 暂缺

smss.exe 464 暂缺

csrss.exe 516 暂缺

winlogon.exe 540 暂缺

SERVICES.EXE 584 Eventlog, PlugPlay

LSASS.EXE 596 ProtectedStorage

SVCHOST.EXE 744 DcomLaunch

SVCHOST.EXE 840 RpcSs

SVCHOST.EXE 948 AudioSrv, CryptSvc, dmserver, EventSystem,

lanmanworkstation, Netman, RasMan, seclogon,

SENS, SharedAccess, ShellHWDetection,

TapiSrv, winmgmt

EXPLORER.EXE 1184 暂缺

realsched.exe 1388 暂缺

CTFMON.EXE 1396 暂缺

dllhost.exe 392 COMSysApp

TM.exe 1032 暂缺

TTPlayer.exe 1108 暂缺

cmd.exe 1056 暂缺

conime.exe 1568 暂缺

tasklist.exe 1720 暂缺

wmiprvse.exe 1376 暂缺

如果看到哪个Svchost.exe进程后面提示的服务信息是“暂缺”,而不是一个具体的服务名,那么它就是病毒进程了,记下这个病毒进程对应的PID数 值(进程标识符),即可在任务管理器的进程列表中找到它,结束进程后,在C盘搜索Svchost.exe文件,也可以用第三方进程工具直接查看该进程的路 径,正常的Svchost.exe文件是位于%systemroot%\System32目录中的,而假冒的Svchost.exe病毒或木马文件则会在 其他目录,例如“w32.welchina.worm”病毒假冒的Svchost.exe就隐藏在Windows\System32\Wins目录中,将 其删除,并彻底清除病毒的其他数据即可。

文章来自:老李的日志。源地址:http://www.dayanmei.com/blog.php/ID_865.htm

1、用unlocker删除类似于C:\SysDayN6这样的文件夹:例如C:\Syswm1i、C:\SysAd5D等等,这些文件夹有个共同特点,就是名称为 Sys*** (***是三到五位的随机字母),这样的文件夹有几个就删几个。

2、开始——运行——输入“regedit”——打开注册表,展开注册表到以下位置:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

删除右边所有用纯数字为名的键,如

<66><C:\SysDayN6\svchost.exe>

<333><C:\Syswm1i\svchost.exe>

<50><C:\SysAd5D\svchost.exe>

<4><C:\SysWsj7\svchost.exe>

3、一些高级病毒则采用类似系统服务启动的方式,通过真正的Svchost.exe进程加载病毒程序,而Svchost.exe是通过注册表数据来决定要装载的服务列表的,所以病毒通常会在注册表中采用以下方法进行加载: 添加一个新的服务组,在组里添加病毒服务名在现有的服务组里直接添加病毒服务名修改现有服务组里的现有服务属性,修改其“ServiceDll”键值指向病毒程序判断方法:病毒程序要通过真正的Svchost.exe进程加载,就必须要修改相关的注册表数据,可以打开[HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\ CurrentVersion\Svchost],观察有没有增加新的服务组,同时要留意服务组中的服务列表,观察有没有可疑的服务名称,通常来说,病毒不会在只有一个服务名称的组中添加,往往会选择LocalService和netsvcs这两个加载服务较多的组,以干扰分析,还有通过修改服务属性指向病毒程序的,通过注册表判断起来都比较困难,这时可以利用前面介绍的服务管理专家,分别打开LocalService和netsvcs分支,逐个检查右边服务列表中的服务属性,尤其要注意服务描述信息全部为英文的,很可能是第三方安装的服务,同时要结合它的文件描述、版本、公司等相关信息,进行综合判断。例如这个名为PortLess BackDoor的木马程序,在服务列表中可以看到它的服务描述为“Intranet Services”,而它的文件版本、公司、描述信息更全部为空,如果是微软的系统服务程序是绝对不可能出现这种现象的。从启动信息“C:\ WINDOWS\System32\svchost.exe -k netsvcs”中可以看出这是一款典型的利用Svchost.exe进程加载运行的木马,知道了其原理,清除方法也很简单了:先用服务管理专家停止该服务的运行,然后运行regedit.exe打开“注册表编辑器”,删除[HKEY_LOCAL_MACHINE\System\ CurrentControlSet\

Services\IPRIP]主键,重新启动计算机,再删除%systemroot%\System32 目录中的木马源程序“svchostdll.dll”,通过按时间排序,又发现了时间完全相同的木马安装程序“PortlessInst.exe”,一并删除即可。 svchost.exe是nt核心系统的非常重要的进程,对于2000、xp来说,不可或缺。很多病毒、木马也会调用它。