来了解一下Android逆向中常用到的命令。

-

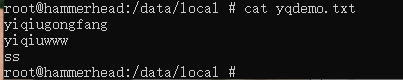

cat命令

查看文件信息。

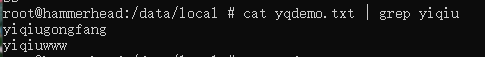

也可以添加过滤。添加过滤的指令为:grep(Linux中使用),findstr(Windows中使用)

使用过滤指令,我们就把含有yiqiu的文本筛选出来了。

-

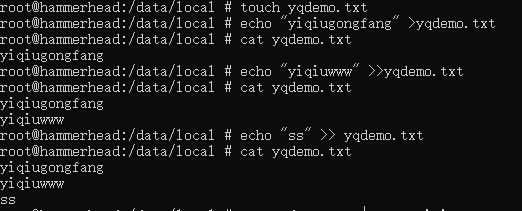

touch /echo 命令

touch 用来创建文件,echo输入内容。

touch 用来创建文件,echo输入内容。>覆盖 >>追加

-

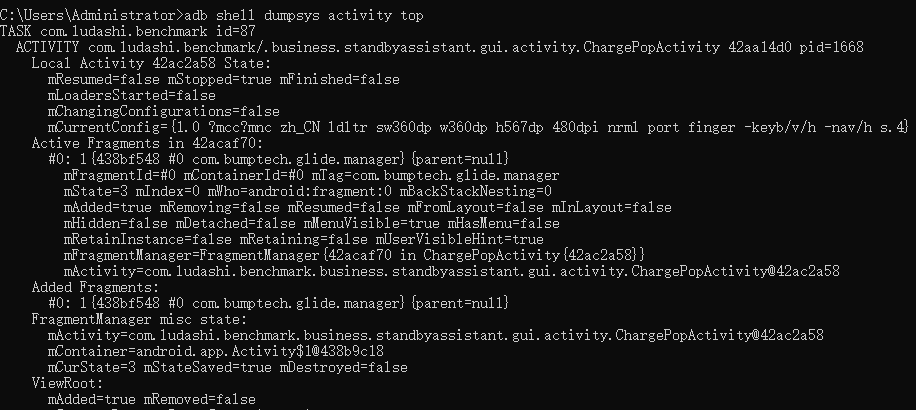

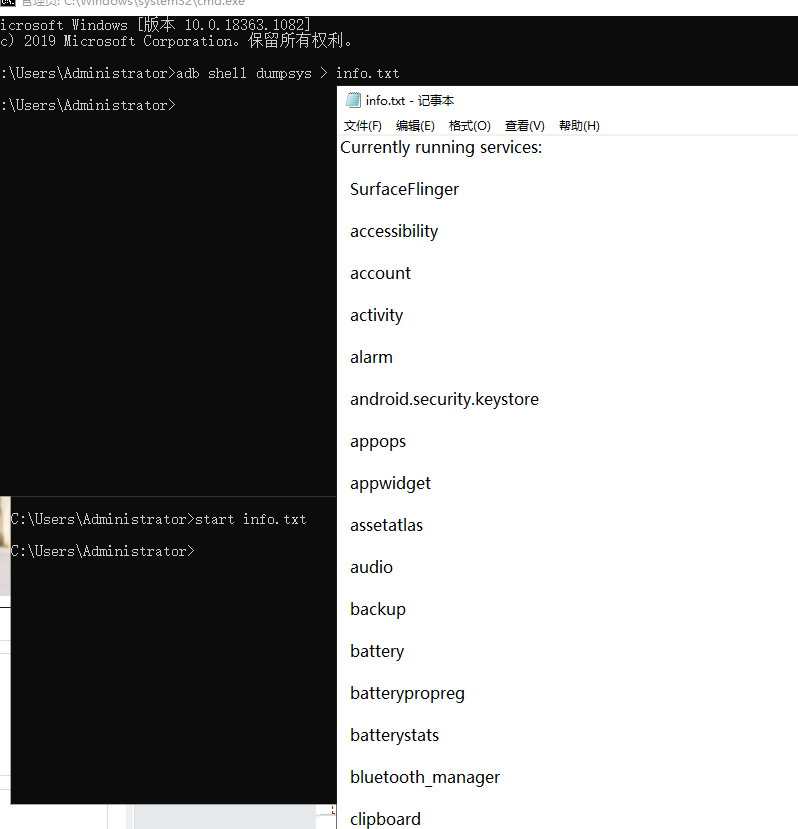

adb shell dumpsys activity top

查看当前应用的activity信息,打开APP,输入指令即可。

而adb shell dumpsys 打开所有应用运行的四大主件打印出来。可以重定向,在PC端用start 打开。

-

adb shell dumpsys package

该命令打开指定包名应用的详细信息。(AndroidManifest.xml的内容)

-

adb shell dumpsys meminfo (package/pid)

该命令查看指定进程名或者进程ID的信息。

-

adb shell dumpsys dbinfo

该命令查看指定包名应用的数据库存储信息,和存储的SQL语句。

-

adb devices 查看当前连接的设备

-

adb kill-server 断开连接

-

adb start-server 开启连接

-

adb install (apk文件路径)安装apk

adb install -r (apk文件路径)覆盖安装apk

-

adb uninstall (指定包名)卸载应用

-

adb push (PC端文件路径)(手机端路径)

eg:adb push E:1.txt /data/local/

-

adb pull (手机端中文件的路径)(电脑端路径)

eg:adb pull /system/lib/libdvm.so c:

上面这条指令 IDA调试脱壳的时候会用到

-

adb shell input text [需要输入文本框的内容]

这条指令为解决我们手机端要输入很长语句的时候,我们可以在PC端用键盘快速输入

-

adb forward [远程端 协议:端口号] [设备端 协议:端口号]

这条指令在IDA调试中必用。

-

adb logcat

这条指令是查看当前日志信息

adb logcat -s tag

adb logcat | findstr pname/pid/keyword

-

adb shell am -D -n pname

以debug的方式启动应用。

-

netcfg 查看设备ip地址

-

netstat 查看设备的端口号信息

-

getprop 查看系统属性值

最常用的是 getprop ro.debuggable

附上官方文档网址:https://developer.android.google.cn/studio/command-line/adb