近来手机取证有个极为重大的突破,是由手机取证大厂Cellebrite所率先发表的”Advanced ADB” 物理提取方法,此功能已纳入其取证设备产品UFED 6.1之中。

这个所谓”Advanced ADB”的物理提取方法,可以对付的安卓手机范围之广,听了会令人咋舌。举凡Android 4.3~7.1,及安全性patch版本在2016年11月之前的安卓手机,皆在其取证范围之内,无一幸免,号称可以对付超过95%的安卓手机,这听起来实在是太神太强大了。

以下这是Cellebrite在官网对于”Advanced ADB”的相关说明,还有一个很炫的视频可以让你见识一下它的强大威力。

http://blog.cellebrite.com/blog/tag/advanced-adb/

简单为各位说明一下,”Advanced ADB”是透过UFED 取证设备将一个提取App(Extraction App)送进手机之后,运行该工具程序,便可进行镜像至External SD Card。那要是这手机不支持SD Card呢?只要断开UFED与手机的连接,再将准备好的U盘透过OTG线接上手机。运行该提取App,将手机内部存储镜像至U盘之中,便大功告成。

很厉害吧~只要能进行镜像,那就可以尽情使用各种分析工具去提取出各项迹证。至于存放镜像的U盘,据了解其文件系统必须是FAT32、vFAT、exFAT其中一种才行。

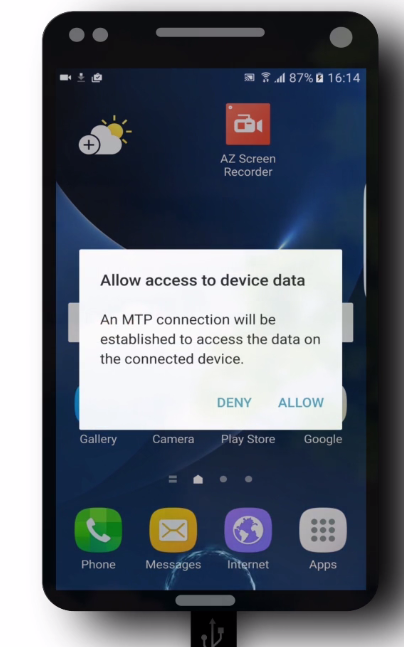

最后我们回归理性,来客观讨论这超过95%的狙杀率背后的真相,说说这”Advanced ADB”可能遭遇的问题,首先值得留意的是,它仍是带有”前提”的,如下图所示,各位看倌看出端倪没,是的,一方面要启用USB Debugging,取证设备才能对该手机搭桥建立管道,再则,也须在手机屏幕上点击操作。

好了,这不就是了嘛,还是老问题嘛,当面对一支未启用USB Debugging又带有屏幕锁的手机,还不是得先设法解除那些关卡才行的。

最后,依小弟的浅见,若是遇到默认已启用全机加密(FDE)的手机,在屏幕锁尚未解除的情况下,即便能顺利进行镜像,理论上应该也是数据遭到加密保护的情况才是,如此一来也等于是没辄的。当然了,若是能破解全机加密,那又是另外一个故事了。