四种攻击方式:

Sniper标签这个是我们最常用的,Sniper是狙击手的意思。这个模式会使用单一的payload【就是导入字典的payload】组。它会针对每个position中$$位置设置payload。这种攻击类型适合对常见漏洞中的请求参数单独地进行测试。攻击中的请求总数应该是position数量和payload数量的乘积。

Battering ram – 这一模式是使用单一的payload组。它会重复payload并且一次把所有相同的payload放入指定的位置中。这种攻击适合那种需要在请求中把相同的输入放到多个位置的情况。请求的总数是payload组中payload的总数。简单说就是一个playload字典同时应用到多个position中

Pitchfork – 这一模式是使用多个payload组。对于定义的位置可以使用不同的payload组。攻击会同步迭代所有的payload组,把payload放入每个定义的位置中。比如:position中A处有a字典,B处有b字典,则a【1】将会对应b【1】进行attack处理,这种攻击类型非常适合那种不同位置中需要插入不同但相关的输入的情况。请求的数量应该是最小的payload组中的payload数量

Cluster bomb – 这种模式会使用多个payload组。每个定义的位置中有不同的payload组。攻击会迭代每个payload组,每种payload组合都会被测试一遍。比如:position中A处有a字典,B处有b字典,则两个字典将会循环搭配组合进行attack处理这种攻击适用于那种位置中需要不同且不相关或者未知的输入的攻击。攻击请求的总数是各payload组中payload数量的乘积。

1、LOW等级暴力破解

step1:登陆dvwa,设置难度等级为low

step2:打开Burp Suite

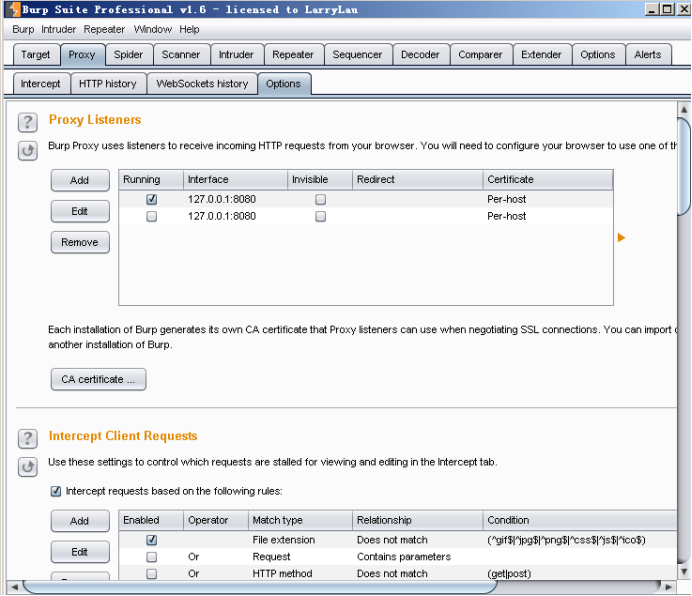

step3:查看Burp Suite代理设置

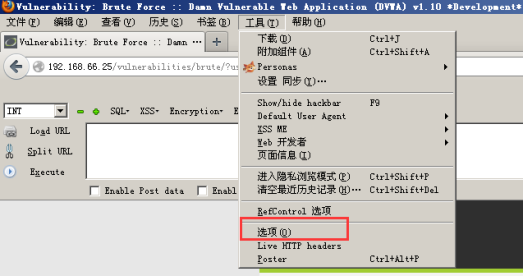

step4:设置浏览器代理

工具菜单下点击选项

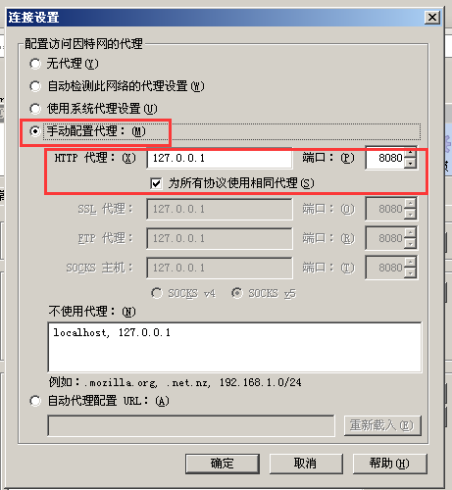

找到高级,点击网络,点击设置

手动配置代理,设置http代理为Burp Suite代理设置相同

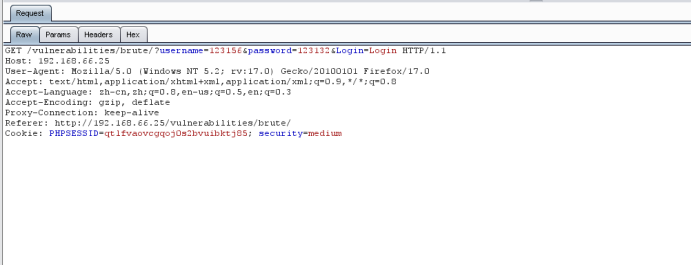

step5:进行抓包

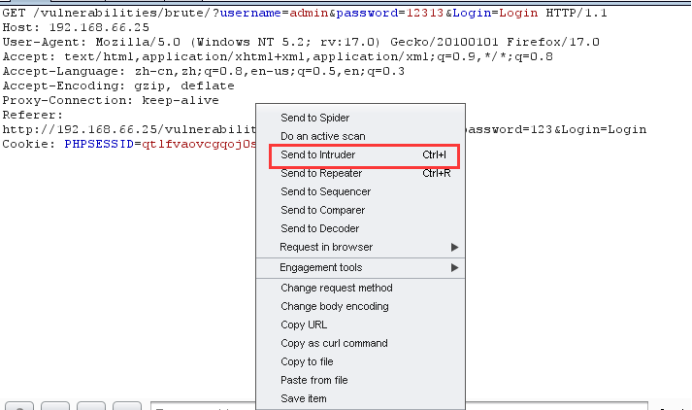

随便输入一个用户名和密码,并通过Burp Suite观察抓包情况(一定要开代理),我们发现,这时已经成功抓到包了。

step6:发送抓到的包到暴力破解的攻击模块,使用快捷键ctrl+l

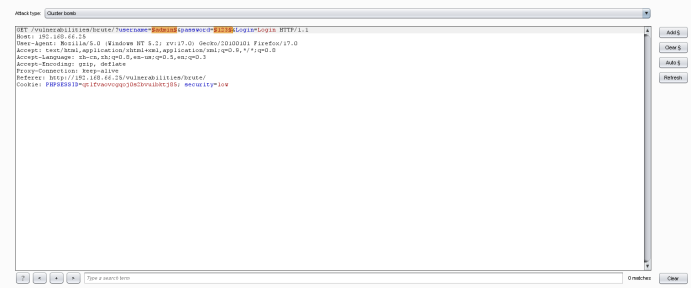

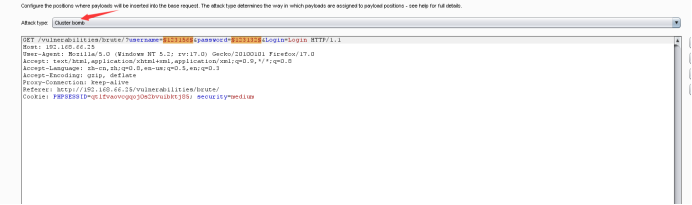

step7:选择攻击类型为cluster bomb,我们将要暴力破解的地方加上美元符号“$”因为他本身就带有美元符号,所以可以先清除全部的美元符号在你需要加的地方加上美元符号。

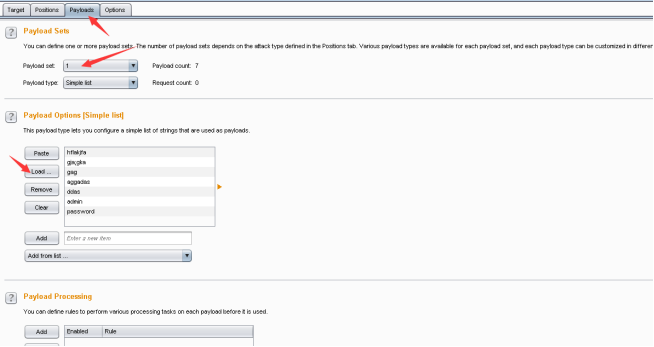

之后点击payloads,点击load选择密码本。

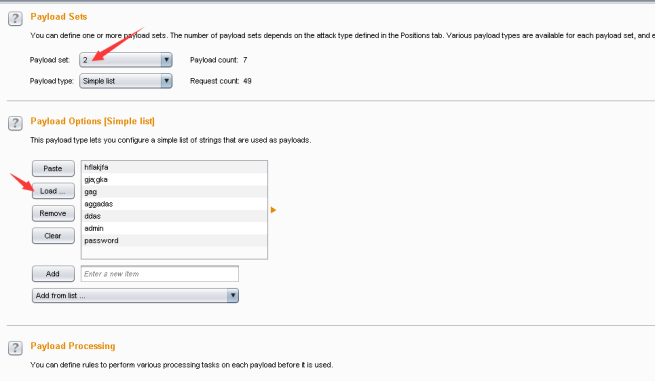

之后为第二处选择密码本

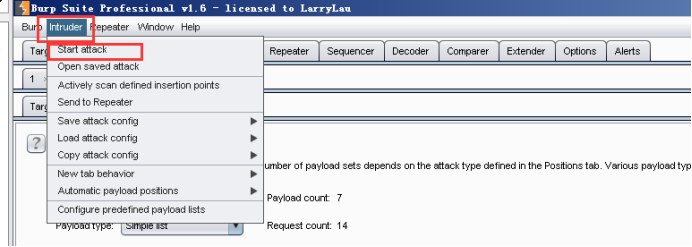

加载完成之后在菜单栏选择lntruder--start attack

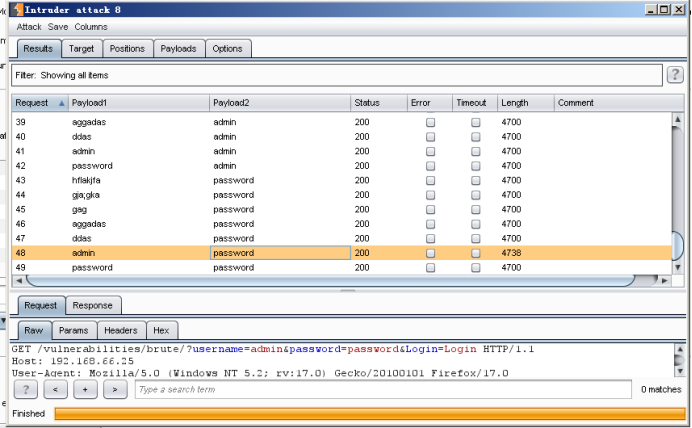

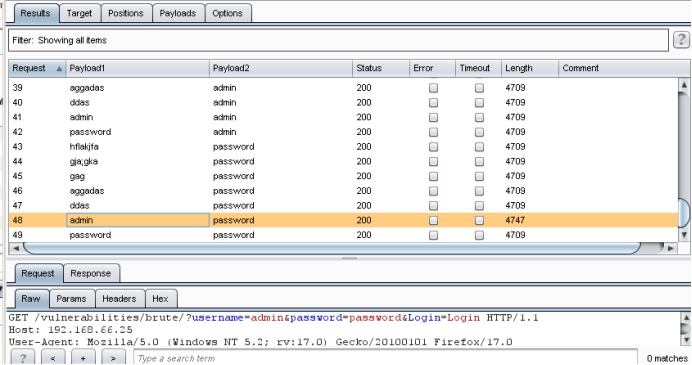

开始暴力破解,我们会发现在破解成功的项上长度不同(其余都是4700 成功项长度4738)

这样我们的暴力破解low等级就成功了

2、Medium等级暴力破解

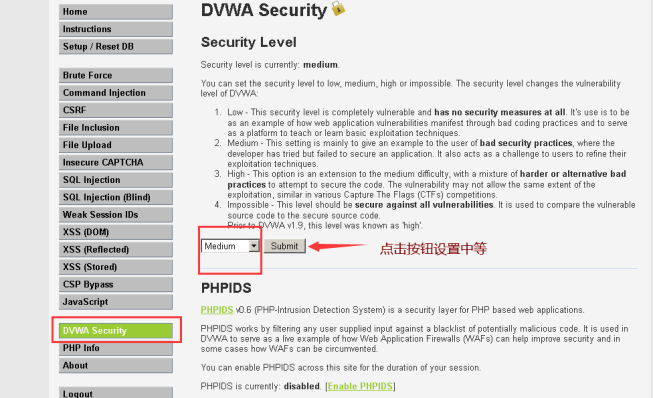

step1:设置等级为Medium

中等等级的暴力破解和低等级的相同,只是低等级的暴力破解可以进行sql注入,而中等级的把其中的字符串给过滤掉了,但是操作相同。

step2:打开Burp Suite进行抓包。

step3:发送抓到的包到暴力破解的攻击模块,使用快捷键ctrl+l,并给要破解的地方加上美元符号,选择攻击类型为cluster bomb

step4:点击payloads,选择simple list进行暴力破解,点击load选择加载的密码本

step5:完成以上操作之后,点击lntruder,选择 start attack

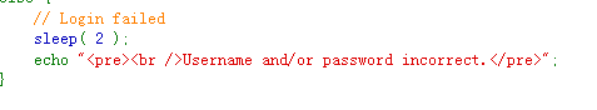

破解完成之后也是会发现成功破解的字段长度是不同的,这就证明我们破解成功。中级的暴力破解相对来说较慢是因为有个sleep函数,在破解失败后会使程序停止运行两秒。

3、High等级暴力破解

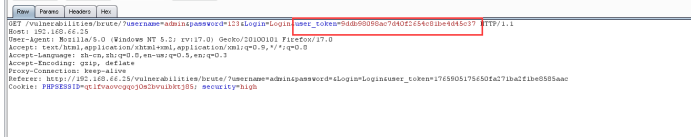

高等级的暴力破解和低等级、中等等级的暴力破解不相同,它增加了一个user_token参数,所以增加了爆破难度,但是依然可以破解

step1:使用Burp Suite进行抓包,我们发现增加了一个user_token参数

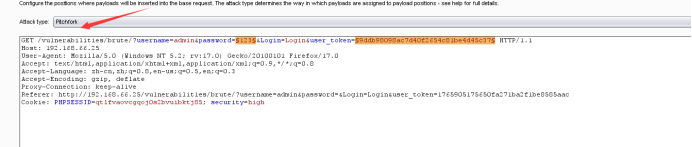

step2:将抓到的包发送到intrude,选择攻击模式为pitchfock,并且给要破解的项带上美元符号

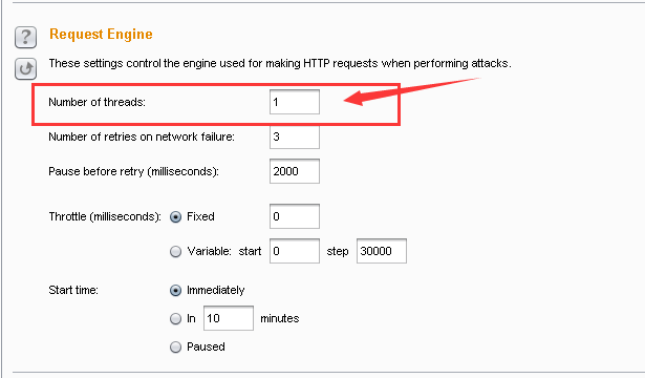

step3:选择options将线程数设置为1

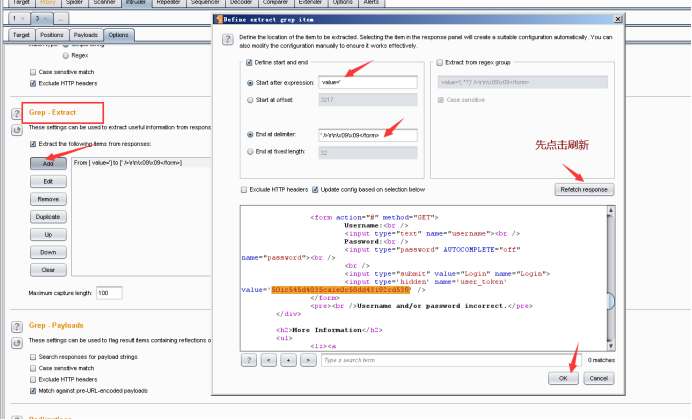

step4:找到Grep-Extract模块进行相应设置

step5:找到Redirections模块设置允许重定向,选择always

step6:设置密码本,点击payload,选择第一项的密码本与低等级的相同,第二项的时候选择Recursive grep 并且把之前得到的token值粘贴到下方的方框中。

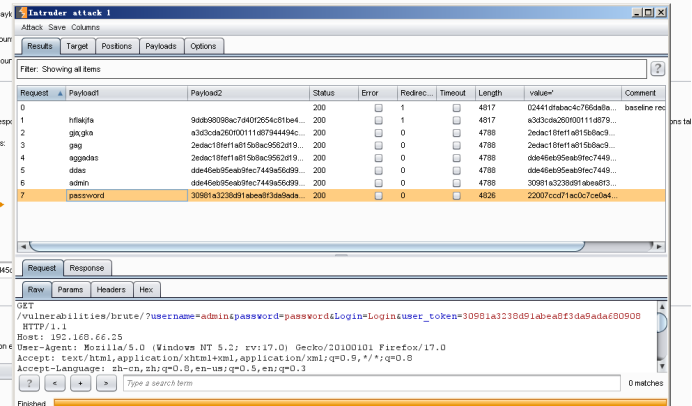

step7:爆破准备环节完成,开始爆破

根据返回长度的大小也可以得到正确的用户密码。