如何获取目标网站真实IP

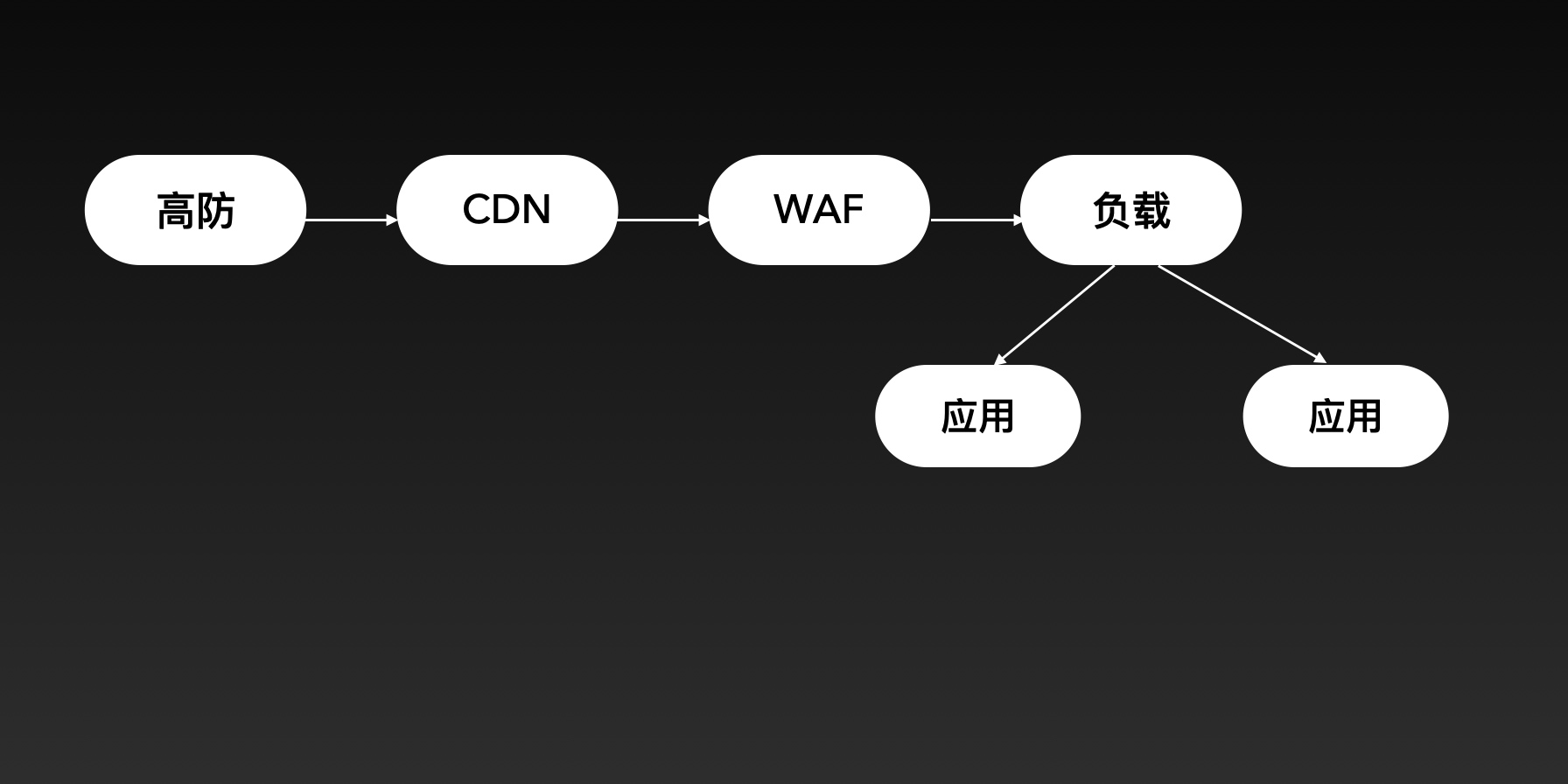

目前企业的网络架构中,为了应用的安全和高可用,极少会直接让真实IP暴露在公网上,一步步提高了攻击方的门槛,那从攻击队的视角看,如何可以在这样的情况下去发现目标网站/应用的真实IP呢。

上图为常见的会隐藏真实ip的业务防护模式,没有通过互联网面向C端用户提供服务的业务甚至都不会使用CDN,抗D产品。以下内容为本人整理的获取目标真实IP的方法,部分方式可能不奏效需要根据实际情况测试。

1 利用多地节点ping目标站

利用全国甚至全球不同地区的ip去ping目标网站,如果部分地区没有被覆盖则可能被暴露#

http://ping.chinaz.com/

2 尝试向目标邮箱发送邮件

如目前域名存在邮箱系统,可尝试向任意一个不存在的邮箱账号发邮件,触发其报错,通常在报错信息里会有提示。

3 漏洞利用

利用漏洞getshell或者执行命令,反弹shell都可以获取到对方真实IP

如反弹shell主动连接来显示的IP,命令执行直接查询即可如

curl ip.sb

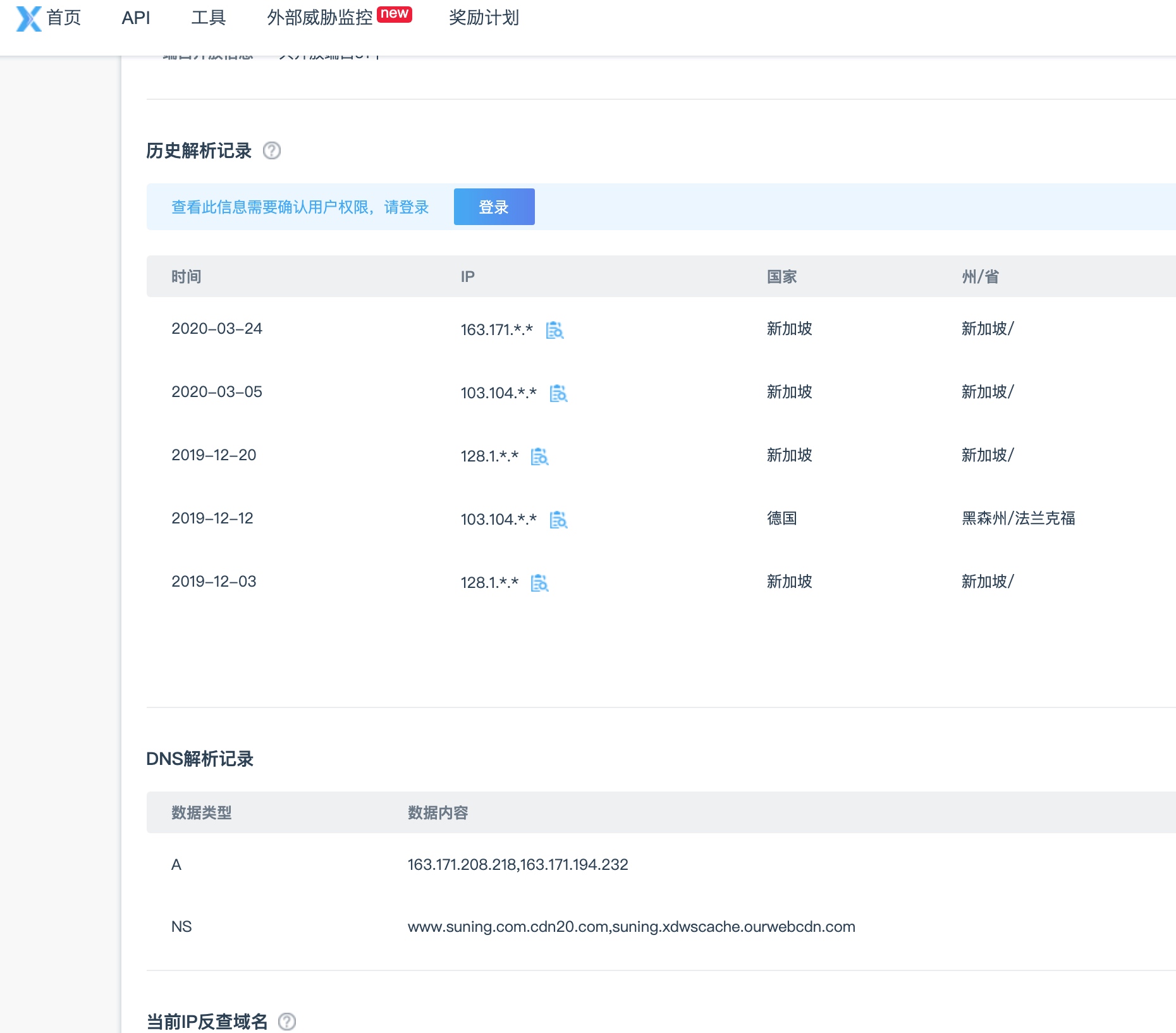

4 查询历史解析记录

经测试分析目标域名发现使用某waf,但是没使用waf之前是否有直接解析源站的情况,可以尝试下。

5 扫描子域名

二级域名非常多,不一定所有的域名都被加入了防护,可尝试扫描子域名然后分析有没有没走cdn的,只要有线索打开突破口就好办

扫描子域名的工具很多,常用的有:

subdomain脚本 https://github.com/lijiejie/subDomainsBrute

在线获取子域名 http://crt.sh/

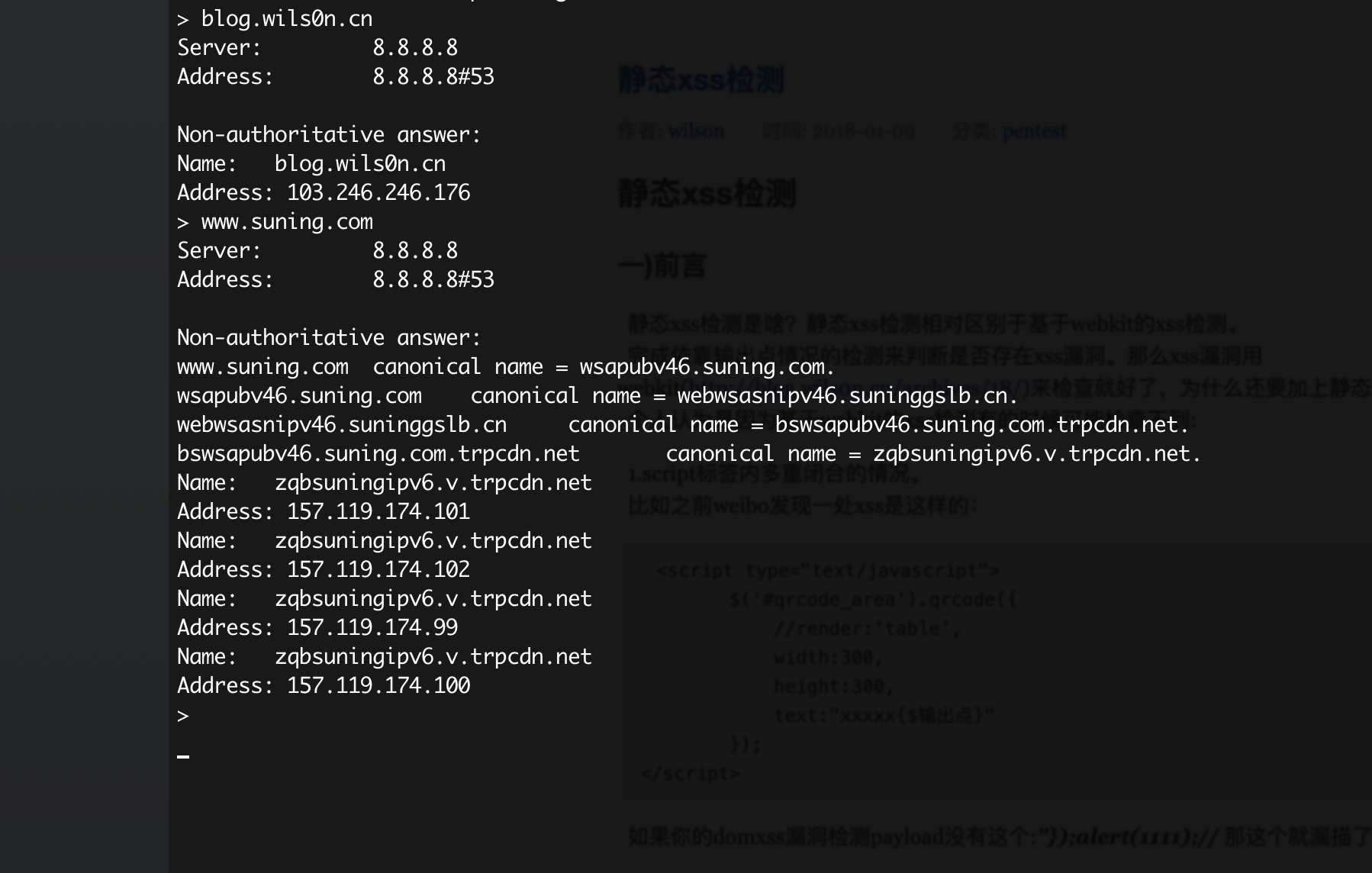

6 使用系统命令nslookup

如果返回单一结果则为真实iP

如果返回多个IP,则使用了CDN这类产品

7 扫全网IP

扫描全网IP并入库,后续在elasticsearch之类的库中查询指定域名的信息即可,如*.abc.com