2019-2020-2 20175320 《网络对抗技术》Exp7 网络欺诈防范

一、实验要求

通过本次实验理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

二、实验目标

- 1、简单应用SET工具建立冒名网站

- 2、ettercap DNS spoof

- 3、结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

三、实验过程

1.准备工作

由于kali内置本次实验所需的set工具以及ettercap,因此不需要事先准备实验环境以及下载软件。

2.简单应用SET工具建立冒名网站

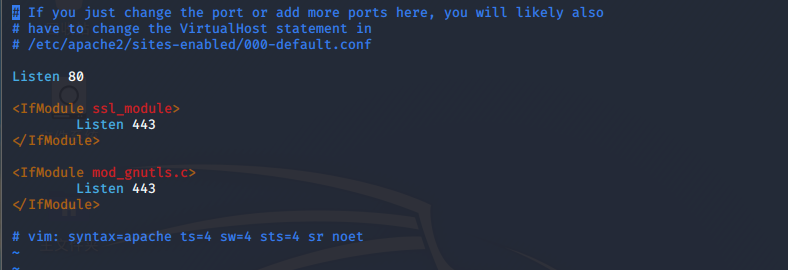

(1)使用sudo vi /etc/apache2/ports.conf命令修改apache的端口文件,将监听端口改为80。但实际上该文件中的监听端口一般默认为80,如果默认为80的话就不需要进行改动。

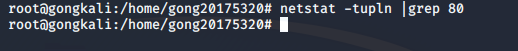

(2)使用netstat -tupln |grep 80命令查看80端口是否被占用,如被占用,使用kill + 进程号结束进程并解除对端口的占用。

(3)使用apachectl start命令开启apache的服务。

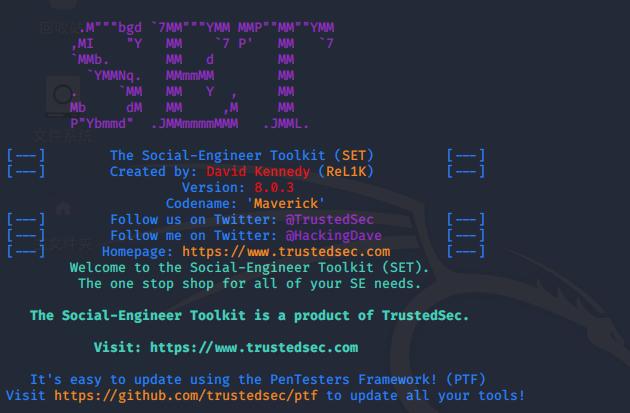

(4)使用setoolkit命令开启set工具。

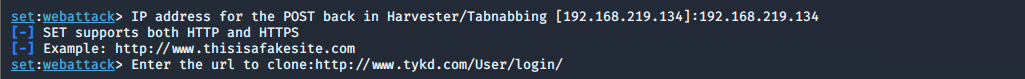

(5)由于这里需要使用克隆的网站进行网络钓鱼并截取登录密码,因此我依次在set工具的界面中输入1>2>3>2,从而选择了相应的功能。

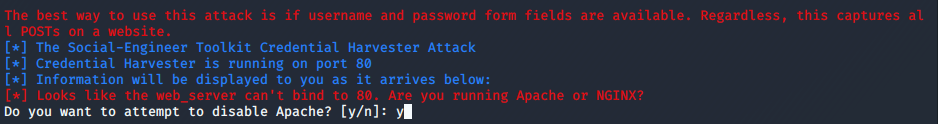

(6)输入攻击方的IP地址以及被克隆的网站的URL,并且在提示“

Do you want to attempt to disable Apache?”输入y后即可启动被克隆的网站,这里我克隆的是使用http协议的天翼快递的网站。

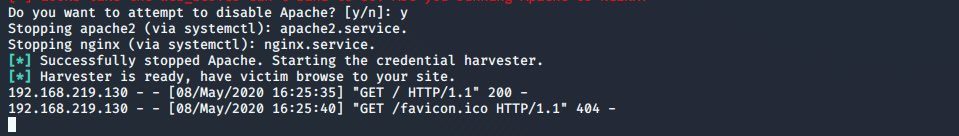

(7)在被攻击主机的浏览器中输入攻击主机的IP地址即可访问克隆的网站。这时我们在克隆网站中登陆的话可以在攻击方主机中看见被攻击用户的相关信息。

从图中我们可以发现并没有获得明文的登陆名和密码,我认为之所以出现这样的现象,是因为哪怕使用的是http协议,也是只有部分克隆网站能够获得明文的用户名和密码。

3.ettercap DNS spoof

(1)使用ifconfig eth0 promisc命令将网卡改为混杂模式。

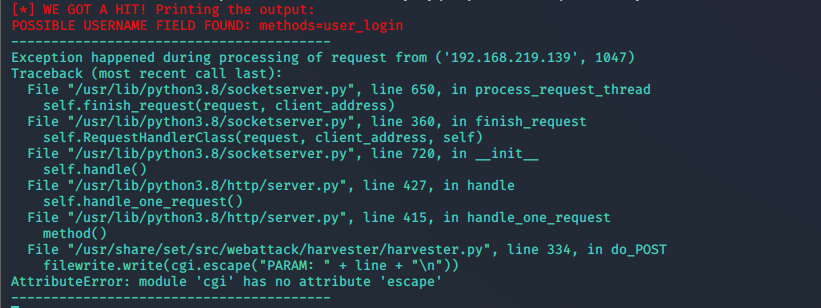

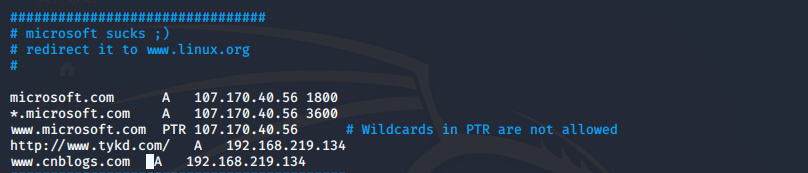

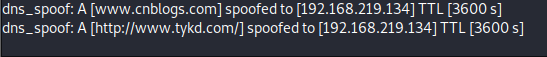

(2)使用gedit /etc/ettercap/etter.dns修改DNS缓存表,这里我添加了天翼快递和cnblogs的域名解析。

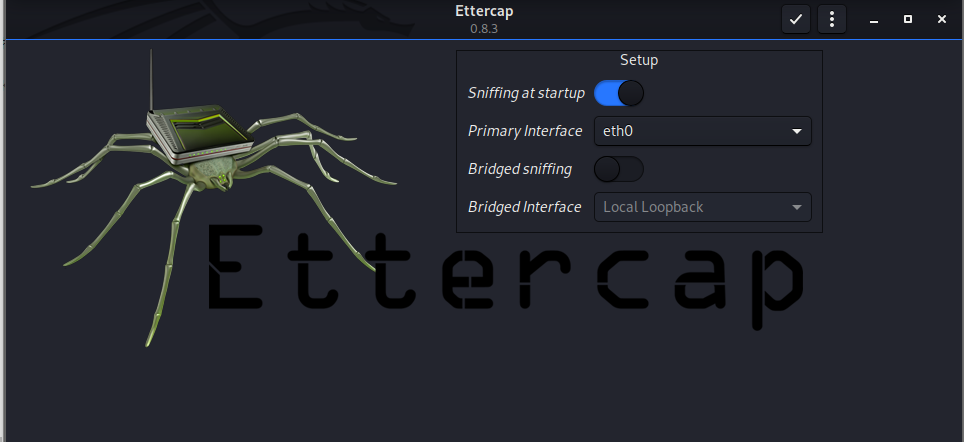

(3)使用ettercap -G命令开启ettercap。

(4)进入ettercap后点击勾确认网卡设置并开始嗅探。

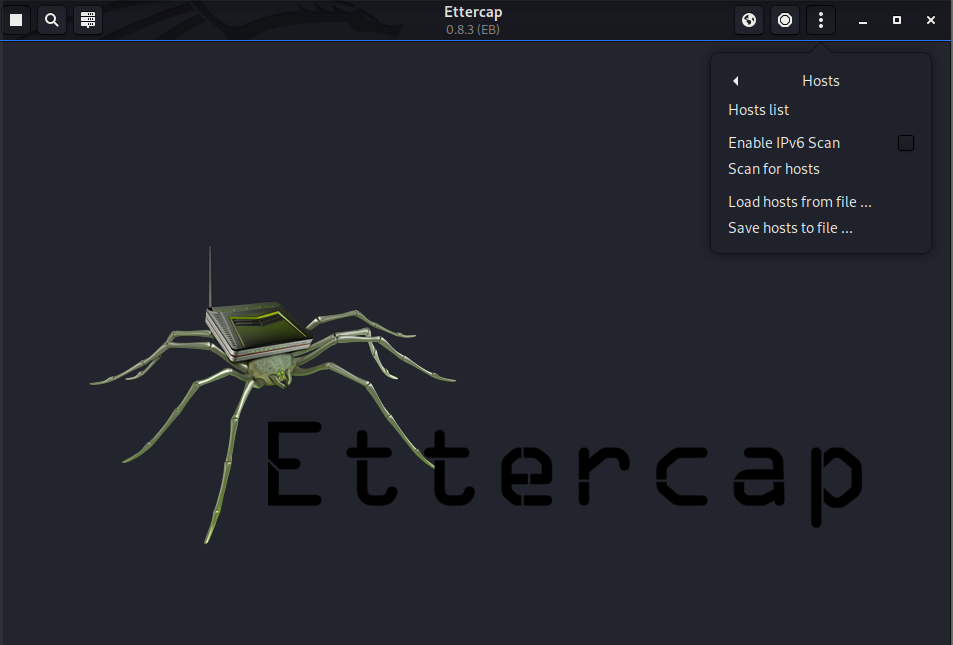

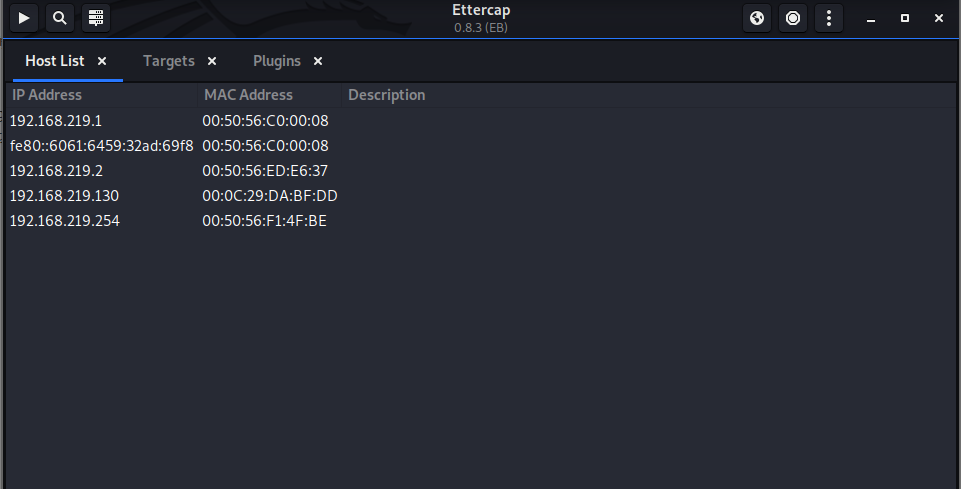

(5)点击右上角的三个点,再点击Hosts>Scan for hosts扫描在线主机。

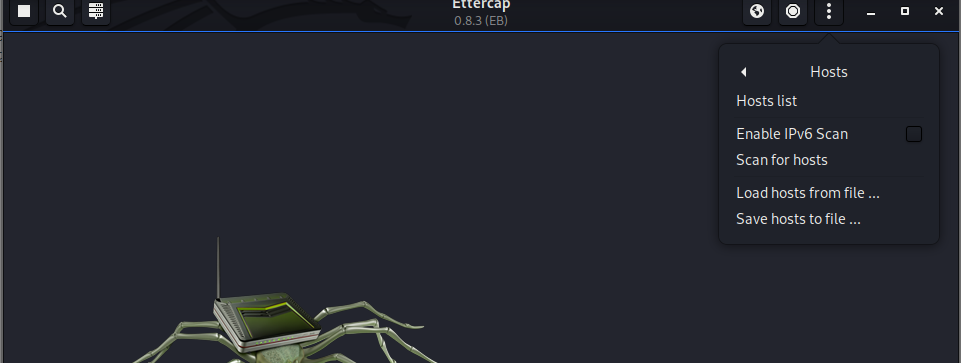

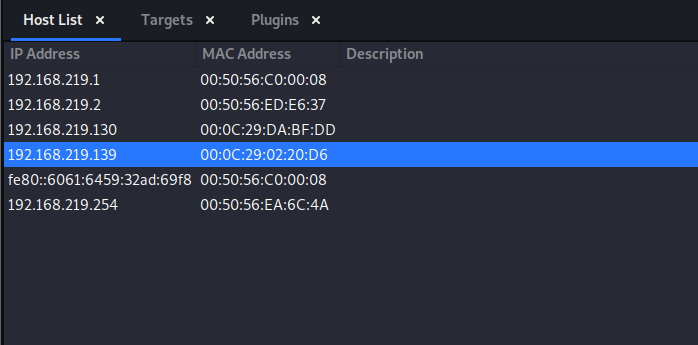

(6)点击Hosts>Host list查看扫描出的在线主机列表。

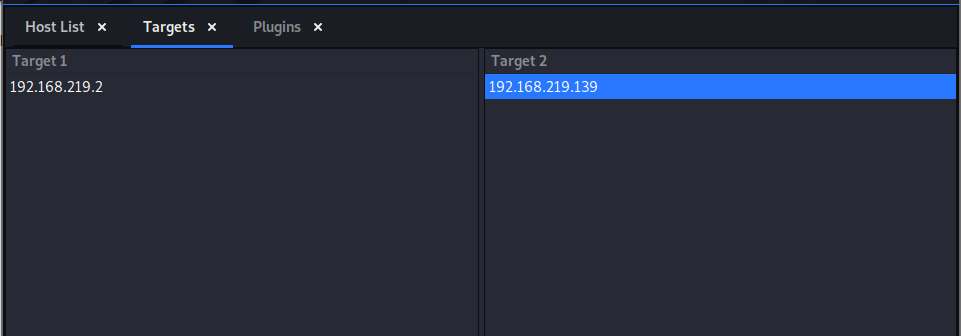

(7)查看网关,将网关IP设为target1,被攻击主机IP设为target2。

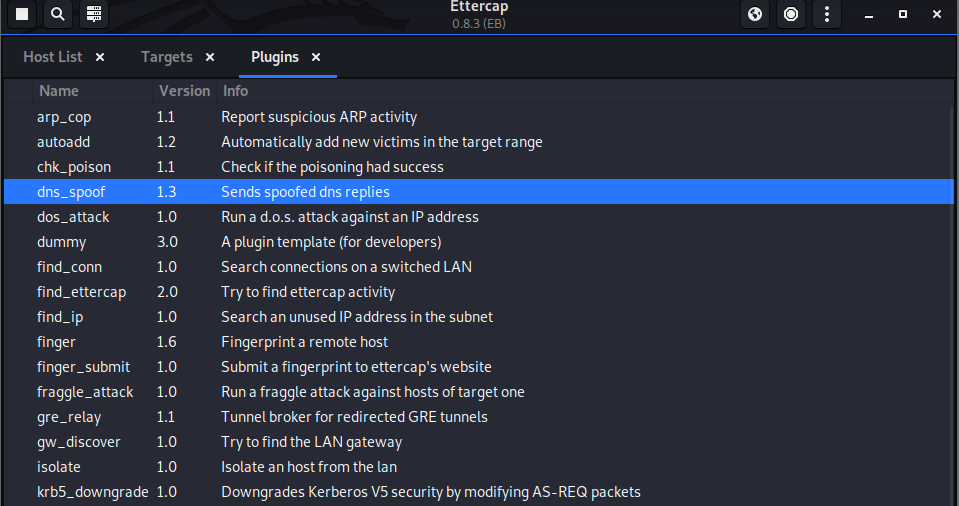

(8)在右上角工具栏中点击Plugins>Manage the plugins,然后双击dns_spoof设置DNS欺骗的插件。

(10)上面的设置完成后即可开始嗅探,但如果不放心的话还可以点击两次左上角的播放键重新启动嗅探。

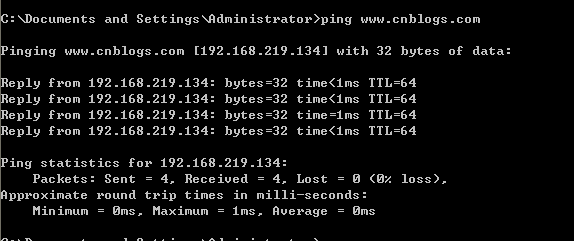

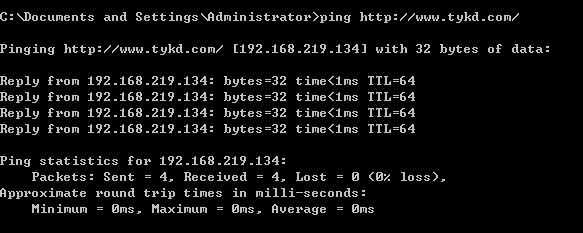

(9)被攻击主机使用ping命令测试与cnblogs以及天翼快递的连通性,可以发现返回的数据包的IP地址为攻击主机的IP地址,且攻击方有相关信息的显示。

4.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

在这一部分中,我们需要使用set工具将攻击方IP与我们克隆的网站相关联,并使用ettercap将用户对正常网址的访问导向攻击方的IP,因此我们只需要结合前面两个实验任务的工作即可实现该部分的要求。这里我将用户对cnblogs的访问导向了攻击方设置的克隆的天翼快递的登录界面。

四、实验中遇到的问题

问题一:在ettercap中设置完毕后被攻击主机访问cnblogs没有被导向被攻击主机的IP。

问题一解决方法:在查看被攻击主机的网关后发现ettercap中设置的网关有误,将target1改为被攻击主机的网关即可。

五、实验感想和思考

本次实验总的来说比较简单,不需要事先进行环境配置,实验的步骤也不复杂。通过本次实验,我了解了网络钓鱼的大致过程,也认识到了克隆钓鱼网站的危险性,在今后的生活中我会更加注意访问的网页的安全性,不去访问一些高风险的网站。

思考:

-

(1)通常在什么场景下容易受到DNS spoof攻击

答:在访问没有服务器身份认证,即没有使用https的网站时容易受到攻击。 -

(2)在日常生活工作中如何防范以上两攻击方法

答:不点击来路不明的网站,且在访问网站的过程中注意访问的网站有没有服务器证书。