1.抓包扫描一把梭,无事发生地说

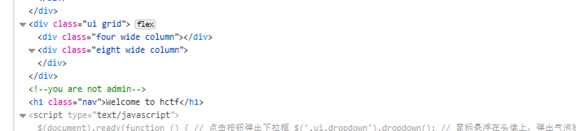

注释里发现

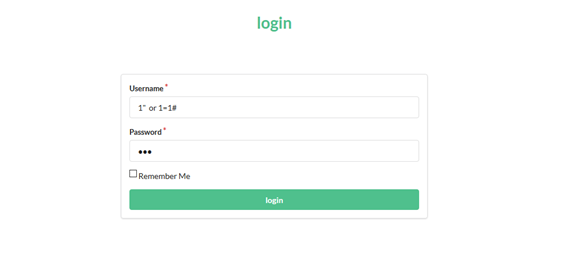

万能密码试试,报错

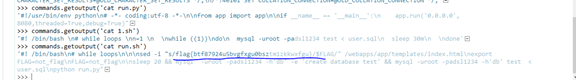

用的flask,pythonweb

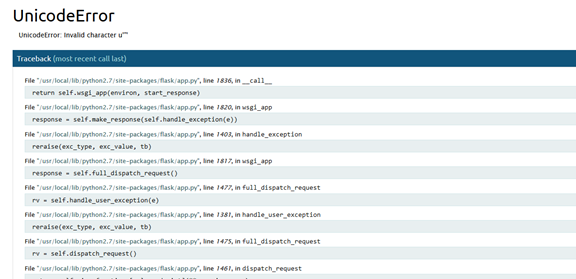

后面发现报错页面可以调试,嘿嘿嘿

康康我们发现了什么

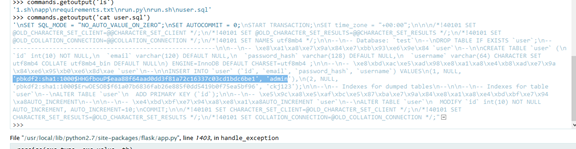

拿去破解,无果

于是打算代码拿下来康康,emmmmmmmmm(后面看wp才知道登进去才有)

代码没找到,emmmm

但是好像发现了flag,以及数据库连接密码

然而并不是,估计只是存在服务器上的以前的flag

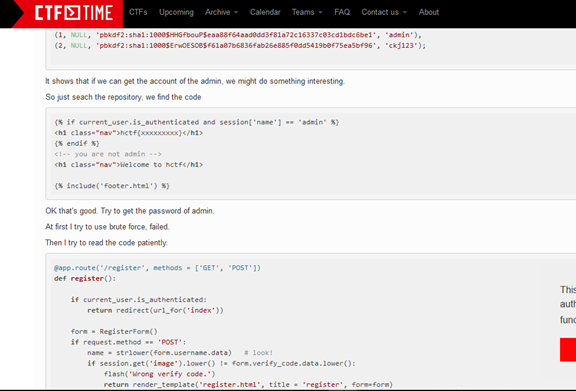

搜了下那串sha1字符,好像是老外写的wp

暴力破解,失败(太真实了,hhhh)

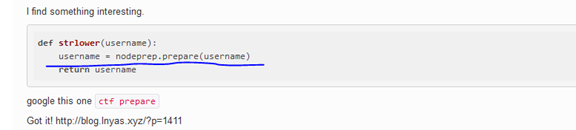

用户名注册那里似乎有问题

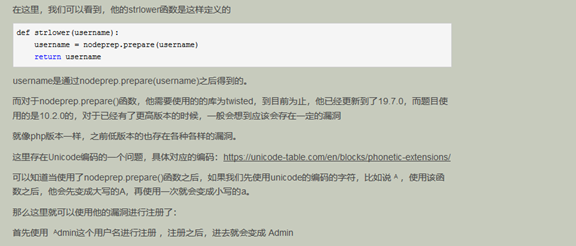

问题就在用户名这里

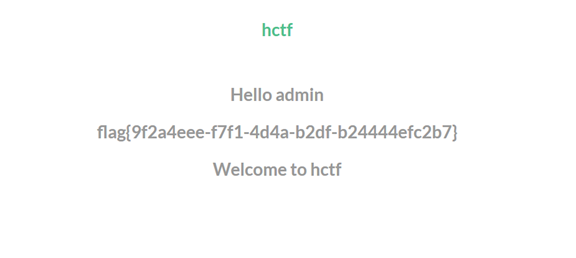

ᴬdmin注册来一波,改个密码再进去,flag到手

真实的flag

参考文章:

https://ctftime.org/writeup/12132

https://www.cnblogs.com/mortals-tx/p/11385521.html

https://unicode-table.com/en/blocks/phonetic-extensions/

https://www.cnblogs.com/zhaijiahui/p/10361834.html