一、内网流量代理

应用场景:

拿到内网权限主机后,进行横向时传工具麻烦,以目标机为内网跳板机进行横向渗透,这个时候我们可以通过流量代理来。

二、正向代理和反向代理

2.1. 正向代理(Forward Proxy)

应用场景:

通常应用在目标有防火墙或者不出网,我们能访问它的情况下。

概述:

Client -> proxy -> Target

Client为了访问到Target,向proxy发送了一个请求并且指定目标是Target,然后proxy向Target转交请求并将获得的内容返回给Client,简单来说正向代理就是proxy代替了我们去访问Target。

正向流量代理相当于是我们把目标机搭建成代理服务器,通过目标机的流量去访问内网服务。

2.2. 反向代理(Reverse Proxy)

应用场景:

通常应用在目标有防火墙或者不允许外界访问,但是它们能访问我们的情况下。

概述:

Client <--> proxy <--> firewall <--> Target

Client只向proxy发送普通的请求,具体让他转到哪里,proxy自己判断,然后将返回的数据递交回来,这样的好处就是在某些防火墙只允许proxy数据进出的时候可以有效的进行穿透。

三、Socks协议

3.1. Socks协议介绍

什么是Socks协议??

中文意思:防火墙安全会话转换协议,工作在OSI参考模型的第5层(会话层)

因为Socks介于传输层与表示层之间,使用TCP协议传输数据,因而不提供如传递ICMP信息之类的网络层相关服务。

目前有两个版本:SOCKS4和SOCKS5

- SOCKS4支持TELNET、FTPHTTP等TCP协议;

- SOCKS5支持TCP与UDP,并支持安全认证方案。

ps: Socks不支持ICMP,不能使用ping命令。

3.2. 常见转发and代理链工具

四、代理链工具

4.1. Proxifier

Proxifier中文汉化版下载地址:http://www.hanzify.org/software/13717.html

ps:以管理员权限运行安装(需要配置一些文件),然后重启下。

配置方式:

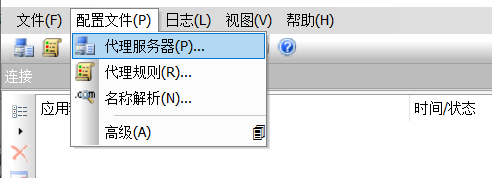

1、配置文件 -> 代理服务器

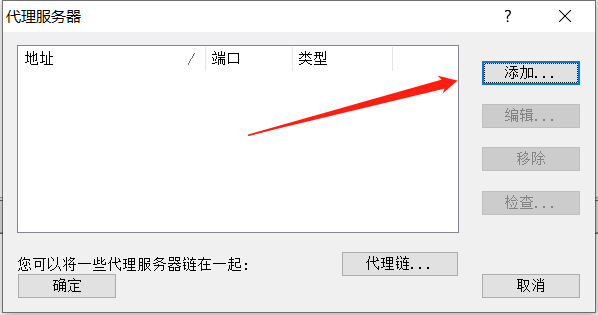

2、代理服务器 -> 添加

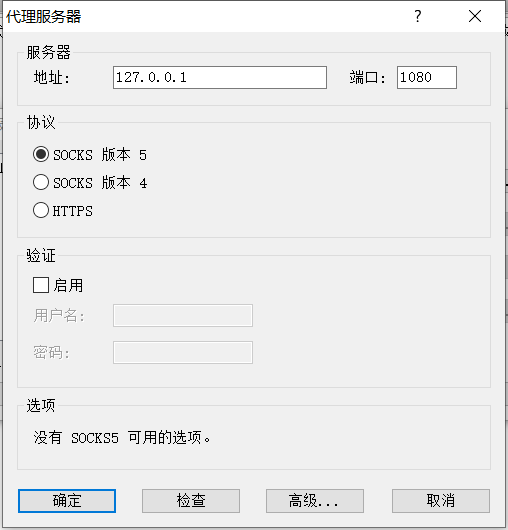

3、配置代理服务器以及协议

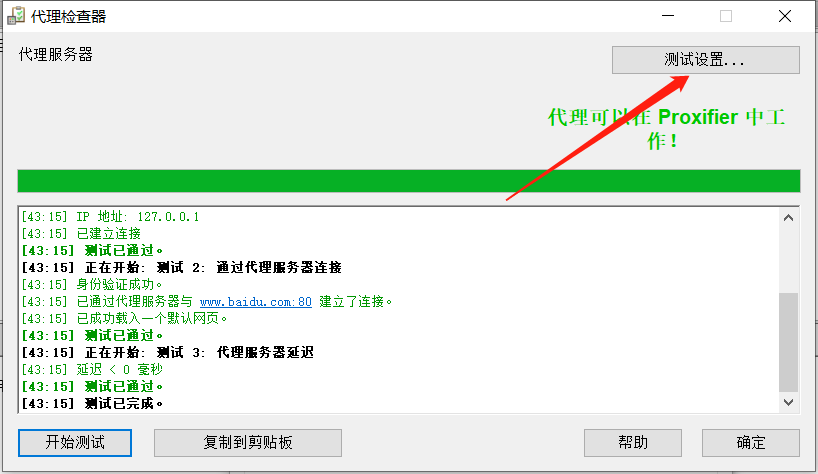

4、配置完毕基础信息,检查下连接

出网检查方式:

不出网检查方式:

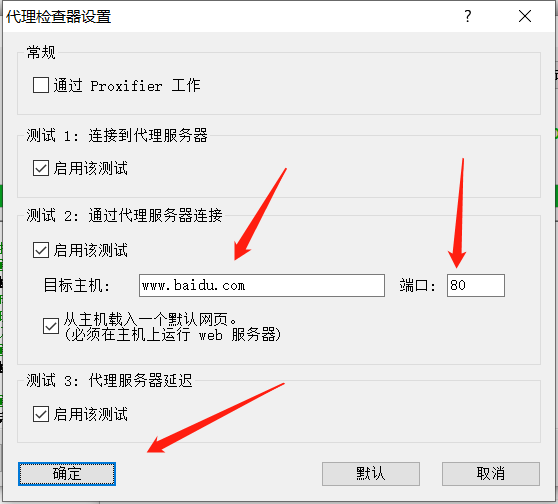

选择测试设置

更改为目标内网中的任意IP然后一定要是web服务的端口(目标还要处于开放web服务端口,可以自己探测),然后再点击确定,再进行测试。

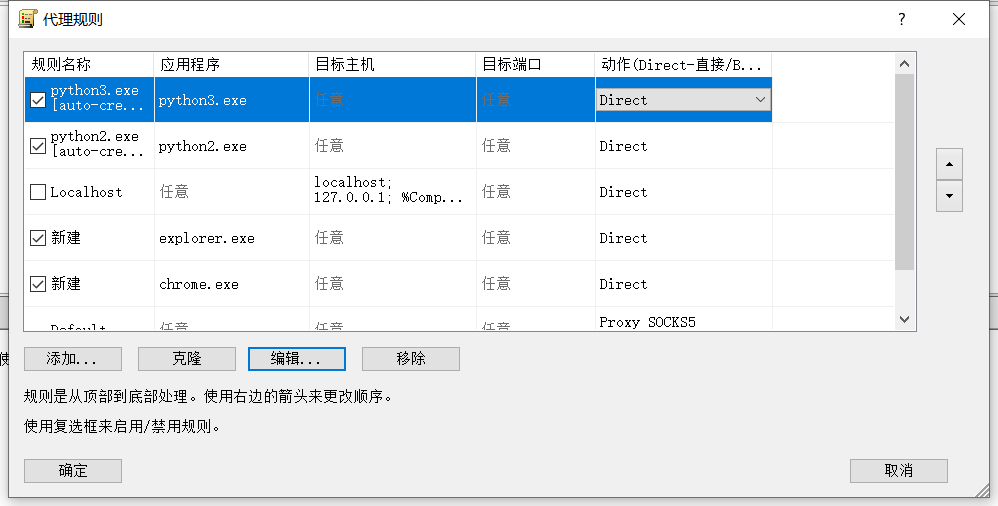

配置好后再手动配置下代理规则:

让一些运行代理转发的工具不走socks代理,不然会进入死循环,包括一些不想经过代理的程序可以设置动作为Direct直接连接即可。

4.2. Proxychains

安装方式:

sudo apt-get install proxychains4

Kali Linux:

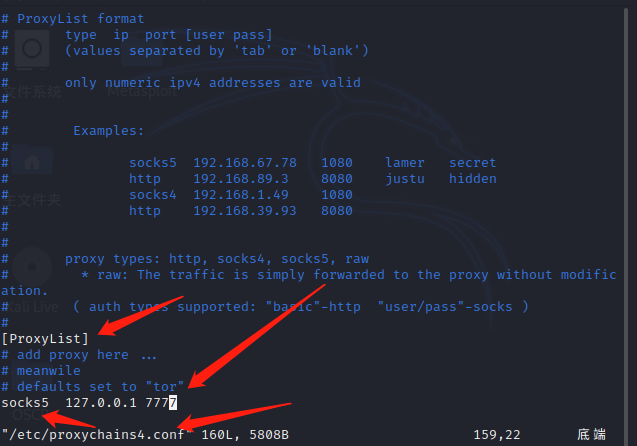

配置代理:

sudo vim /etc/proxychains4.conf

拉到最底端,配置socks代理信息。

配置完毕后,使用方式:

在工具前加一个proxychains就可以进行使用代理转发到目标机器上了。

例子:

proxychains nmap -Pn -sS -p 445 --open 192.168.0.1/24

proxychains firefox

五、流量转发工具

5.1. 测试环境

内网环境做转发一直不行,只能拿一个拿掉的一个靶标去记录文章了。

Windows10 攻击机:192.168.1.2

目标机:www.xxx.com

目标内网C段:192.168.0.1/24

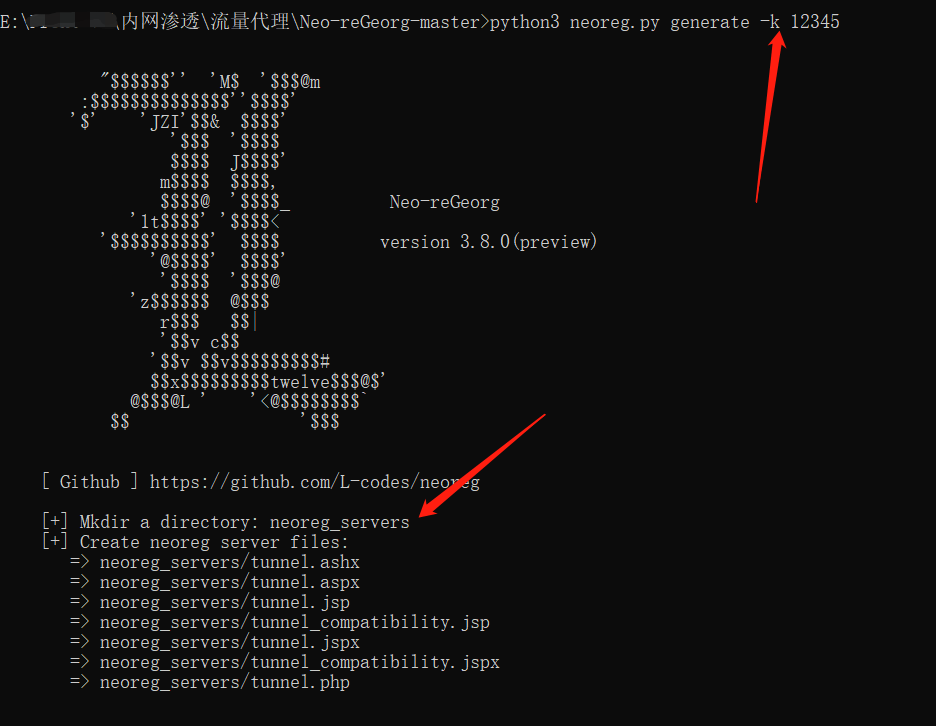

5.2. Neo-reGeorg + Proxifier(基于http/s)

Neo-reGeorg下载地址:https://github.com/L-codes/Neo-reGeorg

生成文件,顺便指定个密码(强点)

python3 neoreg.py generate -k 12345

生成的文件都在neoreg-servers的目录下,根据目标选择脚本类型,我这里是php。

python3 运行 neoreg.py

python3 neoreg.py -k 12345 -u http://www.xxx.com/tunnel.php

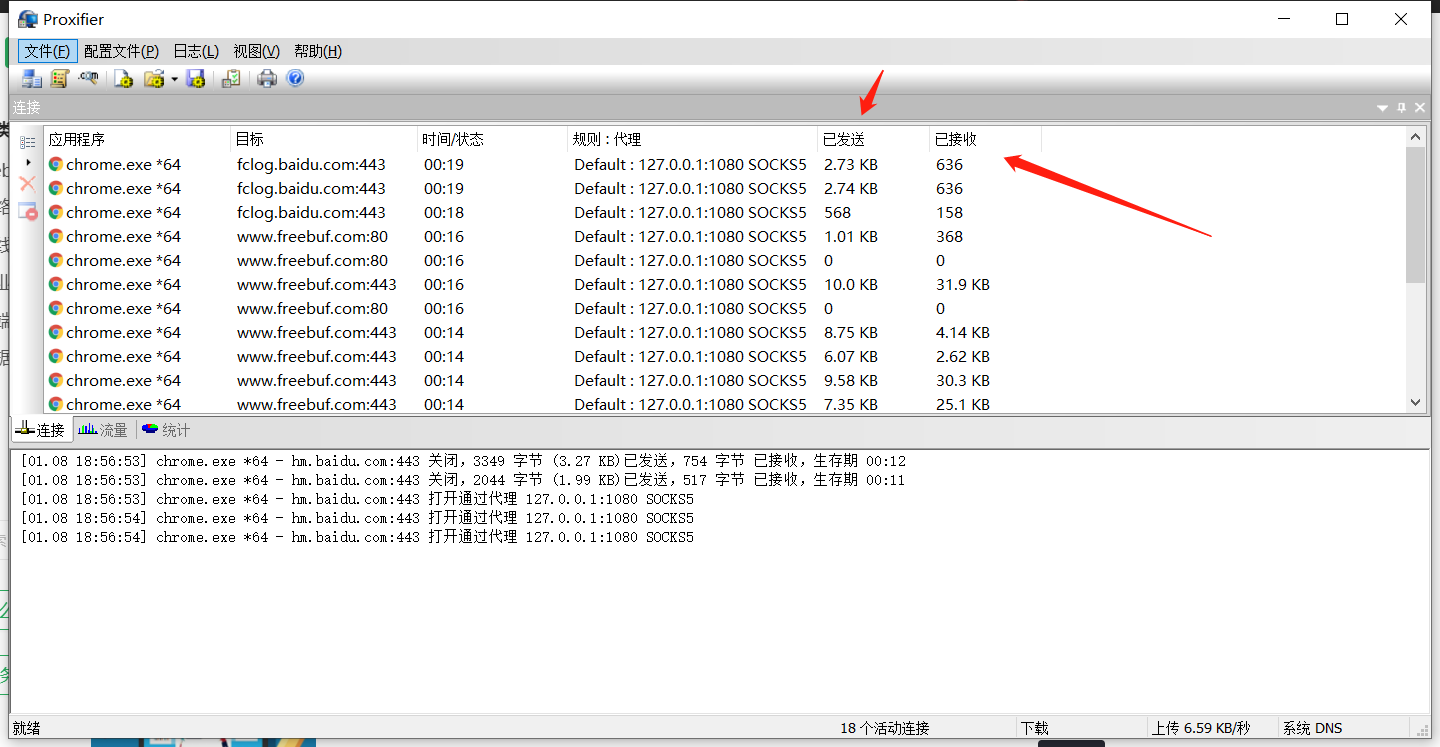

使用Proxifier走代理:

还有很多转发工具,有时间就补充...