服务安全

服务安全概述

- SELinux

- 数据加密

- 常用服务安全

SELinux

访问控制分类

DAC

Discretionary Access Control,自主访问被控制,依据进程的所有者与文件资源的rwx权限来决定有无访问权

限。

缺点:

1. 如果某个进程以root身份运行,可能被恶意目的

2. 用户可以取得进程来获得文件的访问权限

总结:DAC针对控制的主体是用户

MAC

Mandatory Access Control,强制访问控制,依据策略规则决定进程可以访问哪些文件

优点:

即使是root用户,在使用不同进程时,所能取得的权限并不一定是root,需要看当时进程的设置而定

总结:MAC针对控制的主体是进程

SELinux介绍

SELinux(安全增强型Linux)是美国国家安全局开发,是实现系统安全性的额外机制,其目标之一是保护用户的数据免

受已泄露的系统服务的威胁。

SELinux提供一些默认的策略(Policy), 并在该策略内提供多个规则(rule),让用户可以选择是否启用该控制规则

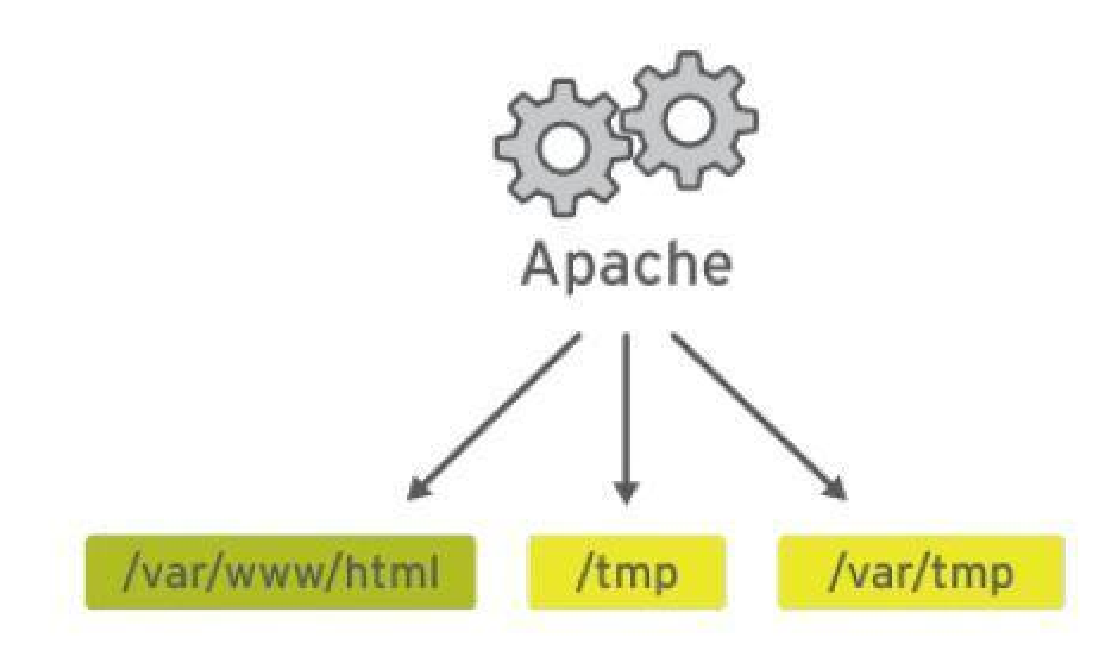

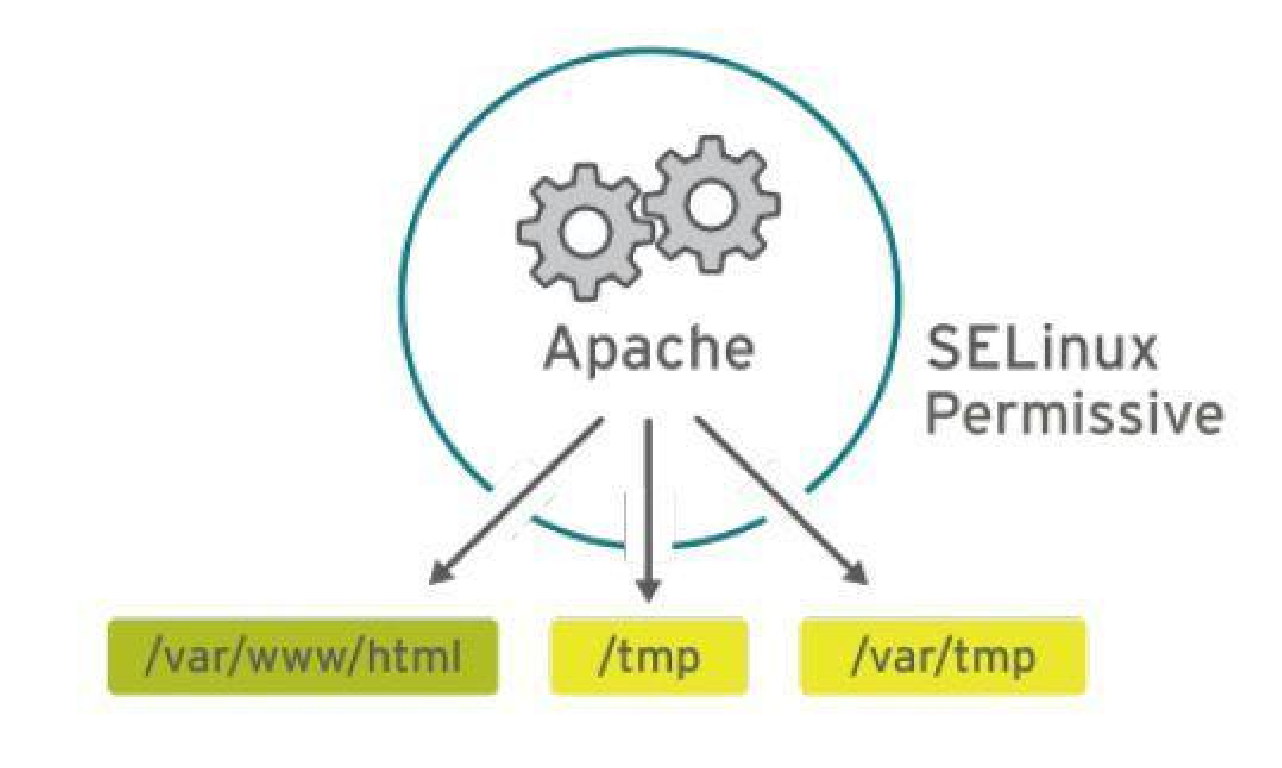

例如:在强制访问控制的设置下,进程能够活动的空间变小了,httpd进程默认只能访问/var/www/目录中的文件,

所以即使httpd被黑客取得了控制权,其也将无法对系统中其它目录或文件进行浏览或更改。

无强制访问控制

[root@node1 ~]# sed '/#/d' /etc/selinux/config SELINUX=disabled SELINUXTYPE=targeted

有强制访问控制

SELINUX=enforcing

许可访问控制

SELINUX=permissive

SElinux策略模式设置

#sed -ri 's/SELINUX=disabled/SELINUX=enforcing/' /etc/selinux/config #reboot

需要重启才能生效

注意:一般企业不使用SELinux 除非对SELinux很熟悉

数据加密技术

数据加密概述

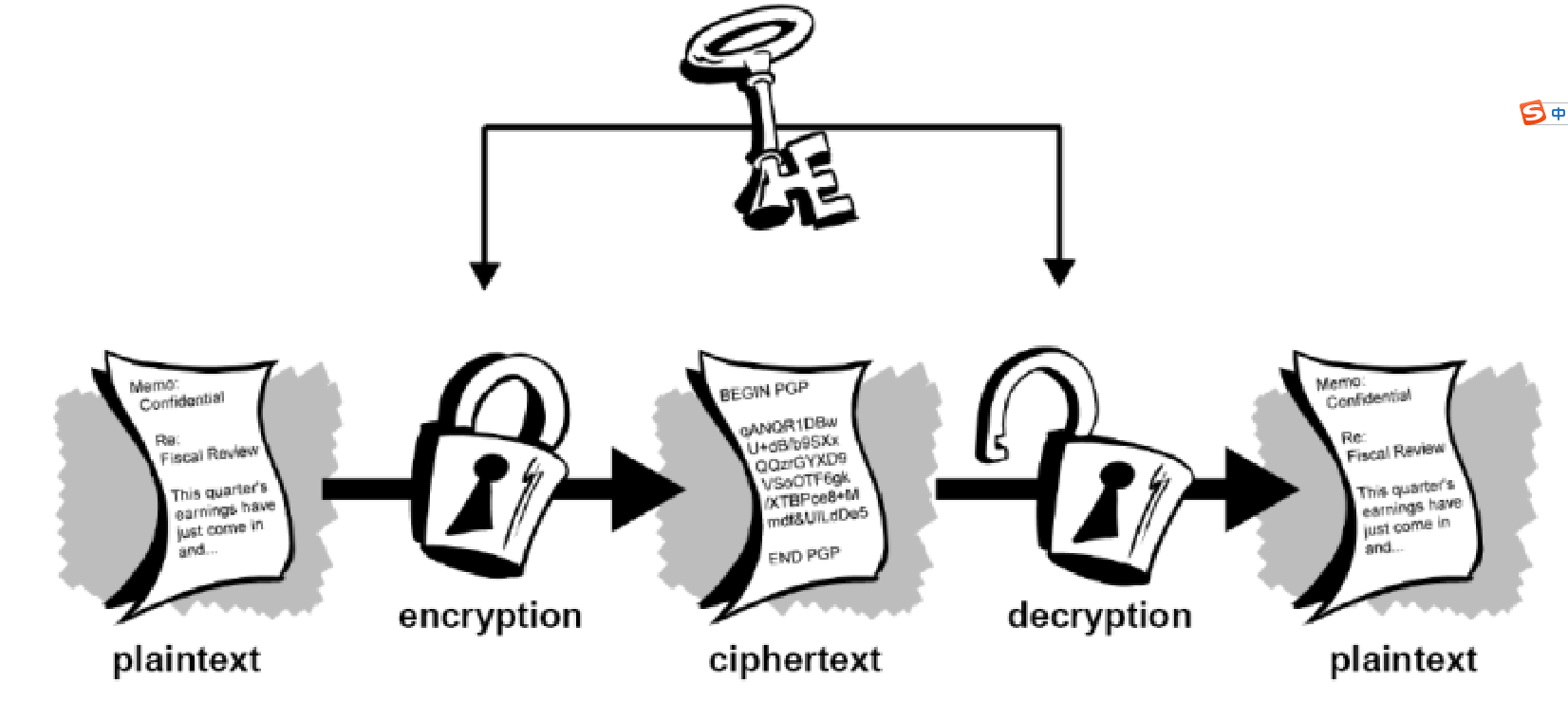

加/解密就是函数变换的过程

加密体系分类

根据加密钥匙不同,可以分为:

传统加密/对称加密

加密和解密使用一同把钥匙

优点:效率高,加密速度快,可以加密大量的数据,几个G 至几十个G

缺点:密钥的传递问题

对称加密算法:DES, 3DES, RC4, RC5, RC6, BASE64, AES256